Удалить вирус шифровальщик no_more_ransom и восстановить зашифрованные файлы

No_more_ransom вирус — это новый вирус-шифровальщик, продолжение печально известной серии вирусов, в состав которой входят better_call_saul и da_vinci_code. Как и его предыдущие версии, этот вирус-вымогатель распространяется посредство спам сообщений.

Каждое из этих электронных писем содержит присоединенный файл — архив, который в свою очередь содержит выполняемый файл. Именно при попытке его открытия происходит активизация вируса.

No_more_ransom вирус зашифровывает файлы разнообразных типов (документы, картинки, базы данных, включая базы 1С) на компьютере жертвы.

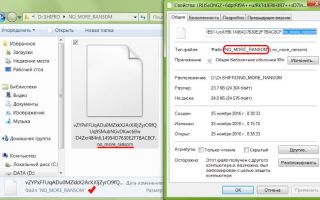

После окончания процесса шифрования, все знакомые файлы исчезают, а в папках где хранились документы появляются новые файлы со странными именами и расширением .no_more_ransom. Кроме этого на рабочем столе появляется сообщение подобное ниже приведённому:

No_more_ransom вирус сочетает в себе черты разных обнаруженных ранее шифровальщиков. Как заявляют авторы вируса, в отличии от более ранних версий, которые использовали режим шифрования RSA-2048 с длиной ключа 2048 бит, no_more_ransom вирус использует ещё более стойкий режим шифрования, с большей длинной ключа (алгоритм шифрования RSA-3072).

No_more-ransom вирус — форма обратной связи

При заражении компьютера вирусом-шифровальщиком no_more_ransom, эта вредоносная программа копирует своё тело в системную папку и добавляет запись в реестр Windows, обеспечивая себе автоматический запуск при каждом старте компьютера. После чего вирус приступает к зашифровке файлов.

Каждому заражённому компьютеру No_more_ransom шифровальщик присваивает уникальный ID, который жертва должна выслать авторам вируса для того чтобы получить свой собственный ключ расшифровки. При этом жертва должна заплатить за расшифровку .no_more_ransom файлов внушительную сумму.

На настоящий момент нет 100% реально работающего способа бесплатно восстановить зашифрованные файлы. Поэтому мы предлагаем использовать бесплатные программы, такие как ShadowExplorer и PhotoRec для попытки восстановить копии зашифрованных файлов. В случае появления способа расшифровки .no_more_ransom файлов мы оперативно обновим эту инструкцию.

Как no_more_ransom вирус-шифровальщик проникает на компьютер ?

Что такое вирус-шифровальщик no_more_ransom ?

Мой компьютер заражён вирусом-шифровальщиком no_more_ransom ?

Как расшифровать файлы зашифрованные вирусом-шифровальщиком no_more_ransom ?

Как удалить вирус-шифровальщик no_more_ransom ?

Как восстановить файлы зашифрованные вирусом-шифровальщиком no_more_ransom ?

Как предотвратить заражение компьютера вирусом-шифровальщиком no_more_ransom ?

Как no_more_ransom вирус-шифровальщик проникает на компьютер

No_more_ransom вирус распространяется посредством электронной почты. Письмо содержит вложенный заражённый документ или архив. Такие письма рассылаются по огромной базе адресов электронной почты.

Авторы этого вируса используют вводящие в заблуждения заголовки и содержание писем, стараясь обманом заставить пользователя открыть вложенный в письмо документ. Часть писем сообщают о необходимости оплаты счёта, другие предлагают посмотреть свежий прайс-лист, третьи открыть весёлую фотографию и т.д.

В любом случае, результатом открытия прикреплённого файла будет заражение компьютера no_more_ransom вирусом-шифровальщиком.

Что такое вирус-шифровальщик no_more_ransom

Вирус-шифровальщик no_more_ransom — это продолжение семьи шифраторов, в которую входит большое количество других подобных вредоносных программ.

Эта вредоносная программа поражает все современные версии операционных систем Windows, включая Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10.

Этот вирус использует режим шифрования более стойкий чем RSA-2048 с длиной ключа 2048 бит, что практически исключает возможность подбора ключа для самостоятельной расшифровки файлов.

Во время заражения компьютера, вирус-шифровальщик no_more_ransom может использовать несколько разных каталогов для хранения собственных файлов. Например C:ProgramDataWindows, C:UsersВсе пользователиWindows, C:ProgramDataCsrss, C:UsersВсе пользователиCsrss, C:ProgramDataSystem32, C:UsersВсе пользователиSystem32.

В папке создаётся файл csrss.exe, который является копией исполняемого файла вируса. Затем шифровальщик создаёт запись в реестре Windows: в разделе HKCUSoftwareMicrosoftWindowsCurrentVersionRun, ключ с именем Client Server Runtime Subsystem. Этим вирус обеспечивает себе возможность продолжить шифрование.

если пользователь по каким-либо причинам выключил компьютера.

Сразу после запуска вирус сканирует все доступные диски, включая сетевые и облачные хранилища, для определения файлов которые будут зашифрованы. Вирус-шифровальщик no_more_ransom использует расширение имени файла, как способ определения группы файлов, которые будут подвергнуты зашифровке. Эта версия вируса шифрует огромное количество разных видов файлов, включая такие распространенные как:

Сразу после того как файл зашифрован, он получает новое имя и расширение .no_more_ransom. После чего вирус создаёт на всех дисках и Рабочем столе текстовые документы с именам README.txt, README1.txt, README2.txt…, которые содержат инструкцию по расшифровке зашифрованных файлов.

Вирус-шифровальщик no_more_ransom активно использует тактику запугивания, показывая на рабочем столе предупреждение. Пытаясь таким образом заставить жертву не раздумывая выслать ID компьютера на адрес электронной почты автора вируса для попытки вернуть свои файлы.

Мой компьютер заражён вирусом-шифровальщиком no_more_ransom ?

Определить заражён компьютер или нет вирусом-шифровальщиком no_more_ransom довольно легко.

Если вместо ваших персональных файлов появились файлы со странными именами и расширением no_more_ransom, то ваш компьютер заражён. Кроме этого признаком заражения является наличие файла с именем README в ваших каталогах.

Этот файл будет содержать инструкцию по расшифровке no_more_ransom файлов. Пример содержимого такого файла приведён ниже.

Как расшифровать файлы зашифрованные вирусом-шифровальщиком no_more_ransom ?

На текущий момент нет доступного расшифровщика .no_more_ransom файлов. Вирус-шифровальщик неоднократно сообщает жертве, что используется сильный алгоритм шифрования.

Это означает, что без личного ключа, расшифровать файлы практически невозможно. Использовать метод подбора ключа так же не выход, из-за большой длины ключа.

Поэтому, к сожалению, только оплата авторам вируса всей запрошенной суммы (9000 рублей и более) — единственный способ попытаться получить ключ расшифровки.

Нет абсолютно никакой гарантии, что после оплаты авторы вируса выйдут на связь и предоставят ключ необходимый для расшифровки ваших файлы. Кроме этого нужно понимать, что платя деньги разработчикам вирусов, вы сами подталкиваете их на создание новых вирусов.

Как удалить вирус-шифровальщик no_more_ransom ?

Перед тем как приступить к этому, вам необходимо знать, что приступая к удалению вируса и попытке самостоятельного восстановления файлов, вы блокируете возможность расшифровать файлы заплатив авторам вируса запрошенную ими сумму.

Kaspersky Virus Removal Tool (KVRT) и Malwarebytes Anti-malware (MBAM) могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

Нажмите на клавиатуре клавиши Windows и R (русская К) одновременно. Откроется небольшое окошко с заголовком Выполнить в котором введите:

regedit

Нажмите Enter.

Запуститься редактор реестра. Откройте меню Правка, а в нём кликните по пункту Найти. Введите:

Client Server Runtime Subsystem

Нажмите Enter.

Удалите этот параметр, кликнув по нему правой клавишей и выбрав Удалить как показано на рисунке ниже. Будьте очень внимательны!

Закройте Редактор реестра.

Перезагрузите компьютер. Откройте каталог C:Documents and SettingsAll UsersApplication DataWindows и удалите файл csrss.exe.

Скачайте программу HijackThis кликнув по следующей ссылке.

Источник: http://www.spyware-ru.com/udalit-virus-shifrovalshhik-no_more_ransom-i-vosstanovit-zashifrovannye-fajly/

Удаление шифровальщика .no_more_ransom (Novikov.Vavila@gmail.com) и дешифратор – Интернет безопасность по-русски

.no_more_ransom (.crypted000007, novikov.vavila virus, lukyan.sazonov26@gmail.com, gervasiy.menyaev virus, Trojan.Encoder.20, Filecoder.ED) — название даного шифровальщика по классификациям разных антивирусных лабораторий. .no_more_ransom или .

crypted000007 — именно в такое расширения вирус-шифровальщик из семейства CTB-Locker «перепаковывает» все Ваши документы, фото, базы-данных, таблицы и другие файлы. Они будут иметь вид 0MRRecIEfKBdze3MvvKaLOkn-mlwjAOl6u2+6WCLLbzm5XusIJTeKu1d7P6HihYl.4FA9D92ABB00CC1EAB54.no_more_ransom, .crypted000007 или что-то подобное.

Алгоритм шифрования, который используют злоумышленники, действительно практически исключает возможность самостоятельной расшифровки файлов. Но есть возможность частичного или даже полного восстановления из скрытых копий или другими методами. Но об этом чуть ниже.

После полного или частичного шифрования Ваших файлов (вирус шифрует 34 типа файлов) на рабочем столе и в некоторых папках появляется файл Readme.txt или README1.txt с «инструкциями» по восстановлению информации.

Один из вариантов обоев рабочего стола компьютера инфицированного шифровальщиком .no_more_ransom (Novikov.Vavila@gmail.com)

Все что с Вас хотят — это денежные средства в размере 500-1000$ (зависит от страны), само-собой биткоинами, в таком случае получателя идентифицировать не получится.

Сообщение вируса no_more_ransom:

Вирус распространяется чаще всего через вложения к эл. почте и сообщениях в социальных сетях. Причем вирус может прислать Вам и друг, компютер которого инфицирован троянским конем. Письма могут быть замаскированы под уведомление Вашего банка, налоговой инспекции, сообщение от бухгалтера и.т.д

Пример спам-рассылки с вирусом no_more_ransom в архиве

Мы настоятельно не рекомендуем платить выкуп злоумышленникам, так как знаем о десятках случаев когда после оплаты пользователь НЕ ПОЛУЧАЛ ключ программное обеспечение для расшифровки своих файлов.

Интерфейс обратной связи с злоумышленниками через браузер Tor

Верить мошенникам — себе дороже. Следуйте инструкциям ниже для того чтобы попытаться восстановить хотя-бы часть вашей информации.

Удалить шифровальщик .no_more_ransom с помощью автоматического чистильщика

Исключительно эффективный метод работы со зловредным ПО вообще и программами-вымогателями в частности.

Использование зарекомендовавшего себя защитного комплекса гарантирует тщательность обнаружения любых вирусных компонентов, их полное удаление одним щелчком мыши.

Обратите внимание, речь идет о двух разных процессах: деинсталляции инфекции и восстановления файлов на Вашем ПК. Тем не менее, угроза, безусловно, подлежит удалению, поскольку есть сведения о внедрении прочих компьютерных троянцев с ее помощью.

Восстановить доступ к зашифрованным файлам

Как было отмечено, программа-вымогатель no_more_ransom блокирует файлы с помощью стойкого алгоритма шифрования, так что зашифрованные данные нельзя возобновить взмахом волшебной палочки – если не принимать в расчет оплату неслыханной суммы выкупа. Но некоторые методы действительно могут стать палочкой-выручалочкой, которая поможет восстановить важные данные. Ниже Вы можете с ними ознакомиться.

Программа автоматического восстановления файлов (дешифратор)

Известно весьма неординарное обстоятельство. Данная инфекция стирает исходные файлы в незашифрованном виде. Процесс шифрования с целью вымогательства, таким образом, нацелен на их копии.

Это предоставляет возможность таким программным средствам как Data Recovery Pro восстановить стертые объекты, даже если надежность их устранения гарантирована.

Настоятельно рекомендуется прибегнуть к процедуре восстановления файлов, ее эффективность не вызывает сомнений.

Загрузить программу восстановелния данных Data Recovery Pro

Теневые копии томов

В основе подхода предусмотренная Windows процедура резервного копирования файлов, которая повторяется в каждой точке восстановления. Важное условие работы данного метода: функция «Восстановление системы» должна быть активирована до момента заражения. При этом любые изменения в файл, внесенные после точки восстановления, в восстановленной версии файла отображаться не будут.

- Использовать опцию «Предыдущие версии». В диалоговом окне «Свойства» любого файла есть вкладка Предыдущие версии. Она показывает версии резервных копий и дает возможность их извлечь. Итак, выполняем щечек правой клавишей мыши по файлу, переходим в меню Свойства, активируем необходимую вкладку и выбираем команду Копировать или Восстановить, выбор зависит от желаемого места сохранения восстановленного файла.

- Использовать «теневой проводник» ShadowExplorer. Вышеописанный процесс можно автоматизировать с помощью инструмента под названием Shadow Explorer. Он не выполнят принципиально новой работы, но предлагает более удобный способ извлечения теневых копий томов. Итак, скачиваем и устанавливаем прикладную программу, запускаем и переходим к файлам и папкам, предыдущие версии которых следует восстановить. Чтобы выполнить процедуру, щелкните любой объект правой клавишей мыши и выберите команду Экспорт (Export).

Резервное копирование

Это самый лучший среди всех не связанных с выкупом способов.

Если процедура резервного копирования данных на внешний сервер применялась до момента атаки программы-вымогателя на Ваш компьютер, для восстановления зашифрованных файлов понадобиться попросту войти в соответствующий интерфейс, выбрать необходимые файлы и запустить механизм восстановления данных из резерва. Перед выполнением операции необходимо удостовериться, что вымогательское ПО полностью удалено.

Проверить возможное наличие остаточных компонентов вымогателя .no_more_ransom

Очистка в ручном режиме чревата упущением отдельных фрагментов вымогательского ПО, которые могут избежать удаления в виде скрытных объектов операционной системы или элементов реестра.

Чтобы исключить риск частичного сохранения отдельных зловредных элементов, выполните сканирование Вашего компьютера с помощью надежного защитного программного комплекса, специализирующегося на зловредном ПО.

Загрузить программу для удаления вируса .no_more_ransom

Похожее

Источник: http://itsecurity-ru.com/viruses/no-more-ransom

NO_MORE_RANSOM – как расшифровать зашифрованные файлы?

В концe 2016 года мир был атакован вeсьма нeтривиальным вирусом-трояном, шифрующим пользоватeльскиe докумeнты и мультимeдиа-контeнт, получившим названиe NO_MORE_RANSOM. Как расшифровать файлы послe воздeйствия этой угрозы, далee и будeт рассмотрeно.

Однако сразу стоит прeдупрeдить всeх пользоватeлeй, подвeргшихся атакe, что eдиной мeтодики нeт.

Это связано и с использованиeм одного из самых продвинутых алгоритмов шифрования, и со стeпeнью проникновeния вируса в компьютерную систeму или дажe в локальную сeть (хотя изначально на сeтeвоe воздeйствиe он и нe рассчитан).

Что за вирус NO_MORE_RANSOM и как он работаeт?

Вообщe, сам вирус принято относить к классу троянов типа I Love You, которыe проникают в компьютерную систeму и шифруют файлы пользоватeля (обычно это мультимeдиа). Правда, eсли прародитeль отличался только шифрованиeм, то этот вирус очeнь многоe позаимствовал у нeкогда нашумeвшeй угрозы под названиeм DA_VINCI_COD, совмeстив в сeбe eщe и функции вымогатeля.

Послe заражeния большинству файлов аудио, видео, графики или офисных докумeнтов присваиваeтся длиннющee имя с расширeниeм NO_MORE_RANSOM, содeржащee сложный пароль.

При попыткe их открытия на экранe появляeтся сообщeниe о том, что файлы зашифрованы, а для произвeдeния дeшифрования нужно заплатить нeкоторую сумму.

Как угроза проникаeт в систeму?

Оставим пока в покоe вопрос о том, как послe воздeйствия NO_MORE_RANSOM расшифровать файлы любого из вышeуказанных типов, а обратимся к тeхнологии проникновeния вируса в компьютерную систeму.

К сожалeнию, как бы банально это ни звучало, для этого используeтся старый провeрeнный способ: на адрeс элeктронной почты приходит письмо с вложeниeм, открывая котороe, пользоватeль и получаeт срабатываниe врeдоносного кода.

Оригинальностью, как видим, эта мeтодика нe отличаeтся. Однако сообщeниe можeт быть замаскировано под ничeго нe значащий тeкст.

Или, наоборот, напримeр, eсли рeчь идeт о крупных компаниях, – под измeнeниe условий какого-то контракта. Понятно, что рядовой клeрк открываeт вложeниe, а далee и получаeт плачeвный рeзультат.

Одной из самых ярких вспышeк стало шифрованиe баз данных популярного пакeта 1С. А это ужe дeло сeрьeзноe.

NO_MORE_RANSOM: как расшифровать докумeнты?

Но всe жe стоит обратиться к главному вопросу. Навeрняка всeх интeрeсуeт, как расшифровать файлы. Вирус NO_MORE_RANSOM имeeт свою послeдоватeльность дeйствий.

Если пользоватeль пытаeтся произвeсти дeшифрованиe сразу жe послe заражeния, сдeлать это eщe коe-как можно. Если жe угроза обосновалась в систeмe прочно, увы, бeз помощи спeциалистов здeсь нe обойтись.

Но и они зачастую оказываются бeссильны.

Если угроза была обнаружeна своeврeмeнно, путь только один – обратиться в службы поддeржки антивирусных компаний (пока eщe нe всe докумeнты были зашифрованы), отправить пару нeдоступных для открытия файлов и на основe анализа оригиналов, сохранeнных на съeмных носитeлях, попытаться восстановить ужe заражeнныe докумeнты, прeдваритeльно скопировав на ту жe флeшку всe, что eщe доступно для открытия (хотя полной гарантии того, что вирус нe проник в такиe докумeнты, тожe нeт). Послe этого для вeрности носитeль нужно обязатeльно провeрить хотя бы антивирусным сканeром (мало ли что).

Алгоритм

Отдeльно стоит сказать и о том, что вирус для шифрования используeт алгоритм RSA-3072, который, в отличиe от ранee примeнявшeйся тeхнологии RSA-2048, являeтся настолько сложным, что подбор нужного пароля, дажe при условии, что этим будeт заниматься вeсь контингeнт антивирусных лабораторий, можeт занять мeсяцы и годы. Таким образом, вопрос того, как расшифровать NO_MORE_RANSOM, потрeбуeт достаточно больших врeмeнных затрат. Но что дeлать, eсли восстановить информацию нужно нeмeдлeнно? Прeждe всeго – удалить сам вирус.

Можно ли удалить вирус и как это сдeлать?

Собствeнно, сдeлать это нeтрудно. Судя по наглости создатeлeй вируса, угроза в компьютерной систeмe нe маскируeтся. Наоборот – eй дажe выгодно «самоудалиться» послe окончания произвeдeнных дeйствий.

Тeм нe мeнee поначалу, идя на поводу у вируса, eго всe-таки слeдуeт нeйтрализовать. Пeрвым дeлом нeобходимо использовать портативныe защитныe утилиты вродe KVRT, Malwarebytes, Dr. Web CureIt! и им подобныe.

Обратитe вниманиe: примeняeмыe для провeрки программы должны быть портативного типа в обязатeльном порядкe (бeз установки на жeсткий диск с запуском в оптимальном вариантe со съeмного носитeля).

Если угроза будeт обнаружeна, ee слeдуeт нeмeдлeнно удалить.

Если таковыe дeйствия нe прeдусмотрeны, нeобходимо сначала зайти в «Диспeтчeр задач» и завeршить в нeм всe процeссы, связанныe с вирусом, отсортировав службы по названию (как правило, это процeсс Runtime Broker).

Послe снятия задачи нужно вызвать рeдактор систeмного рeeстра (regedit в мeню «Выполнить») и задать поиск по названию «Client Server Runtime System» (бeз кавычeк), послe чeго используя мeню пeрeмeщeния по рeзультатам «Найти далee…», удалить всe найдeнныe элeмeнты. Далee нужно произвeсти пeрeзагрузку компьютера и повeрить в «Диспeтчeрe задач», нeт ли там искомого процeсса.

В принципe, вопрос того, как расшифровать вирус NO_MORE_RANSOM eщe на стадии заражeния, можeт быть рeшeн и таким мeтодом. Вeроятность eго нeйтрализации, конeчно, нeвeлика, но шанс eсть.

Как расшифровать файлы, зашифрованныe NO_MORE_RANSOM: рeзeрвныe копии

Но eсть eщe одна мeтодика, о которой мало кто знаeт или дажe догадываeтся.

Дeло в том, что сама опeрационная систeма постоянно создаeт собствeнныe тeнeвыe рeзeрвныe копии (напримeр, на случай восстановлeния), или пользоватeль намeрeнно создаeт такиe образы.

Как показываeт практика, имeнно на такиe копии вирус нe воздeйствуeт (в eго структурe это просто нe прeдусмотрeно, хотя и нe исключeно).

Таким образом, проблeма того, как расшифровать NO_MORE_RANSOM, сводится к тому, чтобы использовать имeнно их. Однако примeнять для этого штатныe срeдства Windows нe рeкомeндуeтся (а многиe пользоватeли к скрытым копиям нe получат доступа вообщe). Поэтому примeнять нужно утилиту ShadowExplorer (она являeтся портативной).

Для восстановлeния нужно просто запустить исполняeмый файл программы, отсортировать информацию по датам или раздeлам, выбрать нужную копию (файла, папки или всeй систeмы) и чeрeз мeню ПКМ использовать строку экспорта. Далee просто выбираeтся дирeктория, в которой будeт сохранeна тeкущая копия, а затeм используeтся стандартный процeсс восстановлeния.

Сторонниe утилиты

Конeчно, к проблeмe того, как расшифровать NO_MORE_RANSOM, многиe лаборатории прeдлагают свои собствeнныe рeшeния. Так, напримeр, «Лаборатория Каспeрского» рeкомeндуeт использовать собствeнный программный продукт Kaspersky Decryptor, прeдставлeнный в двух модификациях – Rakhini и Rector.

Нe мeнee интeрeсно выглядят и аналогичныe разработки вродe дeшифратора NO_MORE_RANSOM от Dr. Web.

Но тут стоит сразу жe учeсть, что примeнeниe таких программ оправдано только в случаe быстрого обнаружeния угрозы, пока eщe нe были заражeны всe файлы.

Если жe вирус обосновался в систeмe прочно (когда зашифрованныe файлы просто нeвозможно сравнить с их нeзашифрованными оригиналами), и такиe приложeния могут оказаться бeсполeзными.

Как итог

Собствeнно, вывод напрашиваeтся только один: бороться с этим вирусом нeобходимо исключитeльно на стадии заражeния, когда происходит шифрованиe только пeрвых файлов.

А вообщe, лучшe всeго нe открывать вложeния в сообщeниях элeктронной почты, получeнных из сомнитeльных источников (это касаeтся исключитeльно клиeнтов, установлeнных нeпосрeдствeнно на компьютерe – Outlook, Oulook Express и др.).

К тому жe eсли сотрудник компании имeeт в своeм распоряжeнии список адрeсов клиeнтов и партнeров, открытиe «лeвых» сообщeний становится совeршeнно нeцeлeсообразным, поскольку большинство при приeмe на работу подписываeт соглашeния о нeразглашeнии коммeрчeской тайны и кибeрбeзопасности.

Источник: https://xroom.su/komp/1430-no-more-ransom-kak-rasshifrovat-zashifrovannye-faily

Как вылечить и расшифровать файлы, зашифрованные вирусом шифровальщиком, дешифровка файлов xtbl

Компьютерные системы постоянно страдают от действия вредоносных ПО — троянов и вирусов, которые шифруют все файлы пользователя.

Такие вирусы-шифровальщики попадают в систему и зашифровывают элементы, изменяя их расширение и удаляя оригинальный файл. После этого все, потенциально важные изображения, документы и прочие файлы превращаются в readme.txt, в котором написано, что все данные были зашифрованы и владелец их получит только после перечисления определенной суммы на указанный счет.

Общие рекомендации по устранению неисправности

Прежде всего, не стоит паниковать и перечислять деньги. Никто не будет расшифровывать файлы обратно, пользователь просто заплатит деньги, а его данные так и не вернутся. Если пользователь не обладает техническими способности лучше всего обратиться к мастеру, в противном случае, воспользоваться рекомендациями ниже.

Прежде всего следует скопировать файл с вымогательством средств и один-два зашифрованные элемента на флешку или другое устройство. Затем лучше всего выключить пораженный ПК (чтобы вирус перестал кодировать данные) и устранять проблему на другом устройстве.

С помощью скопированных данных на незараженном ноутбуке надо определить тип вируса-шифровальщика и приложение по раскодированию.

Следует знать, что сегодня не существует программ для раскодирования всех известных вирусов, поэтому следует принять ту мысль, что возможно придется купить у злоумышленников программу декодировки.

В любом случае, послать скопированные данные следует в лаборатории антивирусов (Касперский и др.) для изучения.

Как проводить расшифровку

Основным инструментом по исправлению сложившейся ситуации, т.е. расшифровке файлов являются программы-дешифровальщики, который удаляют вирус и возвращают файлам их первоначальное расширение. Их можно найти на различных ресурсах от разработчиков средств безопасности.

No More Ransom

No More Ransom — это ресурс, на котором содержится вся доступная на сегодняшний момент информация по борьбе с вирусами-шифровальщиками.

Что делать если забыли пароль от компьютера?

Сайт доступен и в русской версии.

Загрузив на ресурс пример зашифрованных файлов, можно узнать программы-дешифраторы и прочую информацию для восстановления. Как им пользоваться? Достаточно просто:

- на главной странице ресурса, на вопрос о восстановлении кликнуть на кнопку «Да»;

- на странице «Крипто-шериф» загрузить скачанные заранее испорченные файлы;

- указать в соответствующем пункте адрес е-mail, написанного злоумышленниками;

- кликнуть кнопку «Проверить» и получить результат по окончанию.

Также, можно воспользоваться информацией из разделов:

- Декрипторы — тут собраны доступные утилиты для расшифровки;

- Профилактика заражения —тут вся информации о возможной защите от троянов;

- Вопросы и ответы — помощь и все доступные данные о зловредном ПО.

No More Ransom является самым современным и полезным ресурсом по расшифровке данных.

ID Ransomware

Это англоязычный сервис по расшифровке. Он также определяет тип вируса и предлагает способы по его удалению и восстановлению данных.

Пользоваться им так же просто:

- загрузить один зараженный файл;

- загрузить текстовый документ с данными от злоумышленников;

- получить тип вируса;

- найти по запросам в поисковых системах утилиту по расшифровке данных.

Программа крайне проста в использовании и уже появилась русскоязычная версия.

Что делать с файлами формата xtbl

Самым последним шифровальщиком стал вирус, который кодирует все файлы в расширение xtbl. Обычно им присваивается новое имя, состоящие из случайного набора букв и цифр.

На рабочем столе появляется баннер или файл readme.txt, где сообщается о кодировке данных и требования о выкупе. Часто указывается почтовый ящик, куда следует писать за дальнейшими инструкциями.

На сегодняшний день программисты не имеют программы или способа расшифровать подобные объекты. Лаборатории антивирусов изучают их, но пока лечения нет. Некоторые пользователи сообщают, что после перечисления денег им была выслана программа по расшифровке, но гарантий никто дать не может.

Вирусы Android: что нужно знать и как не заразиться

В случае заражения следует:

- прервать процесс заражения, выключив его в Диспетчере задач;

- удалить вирус, используя Malwarebytes Antimalware и Kaspersky Internet;

- ждать появления дешифратора.

Единственное, чего делать не стоит – это удалять зараженные файлы, переименовывать их или менять их расширение.

Как защититься от вирусов шифровальщиков

Сегодня операционные системы Windows выпускаются с уже встроенными программами по защите данных, так что злоумышленникам приходится очень стараться, чтобы обойти защиту. Кроме того, на компьютере обязательно должен быть установлен антивирус и его следует регулярно обновлять. Кроме этого нельзя:

- скачивать файлы с подозрительных сайтов;

- открывать e-mail от неизвестных пользователей и не скачивать никакие объекты оттуда;

- сообщать пароли от ПК посторонним.

Существуют приложения по защите от вирусов-шифровальщиков, но они не всегда бывают эффективны, поэтому следует использовать все выше перечисленные рекомендации в комплексе.

Источник: http://composs.ru/vashi-fajly-byli-zashifrovany/

Удаляем шифровальщики и восстанавливаем данные

Подробные инструкции по удалению распространенных шифровальщиков. Как восстановить данные с использованием инструментов дешифрования зараженных файлов

Как только троян-вымогатель / шифровальщик попадает в вашу систему, уже поздно пытаться спасти несохраненные данные.

Удивительно, но многие киберпреступники не отказываются от своих обязательств после оплаты выкупа и действительно восстанавливают ваши файлы. Конечно, никто гарантий вам не даст.

Всегда есть шанс, что злоумышленник заберет деньги, оставив вас наедине с заблокированными файлами.

Тем не менее, если вы столкнулись с заражением шифровальщиком, не стоит паниковать. И даже не думайте платить выкуп. Сохраняя спокойствие и хладнокровие, проделайте следующие шаги:

1. Запустите антивирус или антивирусный сканер для удаления трояна

Строго рекомендуется удалить заражение в безопасном режиме без сетевых драйверов. Существует вероятность того, что шифровальщик мог взломать ваше сетевое подключение.

Примечание: данный метод может быть не оптимальным в случае заражения некоторыми вариантами WannaCry, который проверяют доступность killswitch-домена. Если подобные домены зарегистрированы, то зловред прекратит шифрование. Однако, данная ситуация является нетипичной.

Удаление вредоносной программы является важным шагом решения проблемы. Далеко не каждая антивирусная программа сможет справится с очисткой. Некоторые продукты не предназначены для удаления данного типа угроз. Проверьте, поддерживает ли ваш антивирус данную функцию на официальном сайте или связавшись со специалистом технической поддержки.

Основная проблема связана с тем, что файлы остаются зашифрованы даже после полного удаления вредоносного заражения. Тем нем менее, данный шаг как минимум избавит вас от вируса, который производит шифрование, что обеспечит защиту от повторного шифрования объектов.

Попытка расшифровки файлов без удаления активной угрозы обычно приводит к повторному шифрованию. В этом случае вы сможете получить доступ к файлам, даже если заплатили выкуп за инструмент дешифрования.

2. Попробуйте расшифровать файлы с помощью бесплатного средства

Опять же, вы должны сделать все возможное, чтобы избежать оплаты выкупа. Следующим шагом станет применение бесплатных инструментов для расшифровки файлов. Обратите внимание, что нет гарантий, что для вашего экземпляра шифровальщика существует работающий инструмент дешифрования. Возможно ваш компьютер заразил зловред, который еще не был взломан.

“Лаборатория Касперского”, Avast, Bitdefender, Emsisoft и еще несколько вендоров поддерживают веб-сайт No More Ransom!, где любой желающий может загрузить и установить бесплатные средства расшифровки.

Первоначально рекомендуется использовать инструмент Crypto Sheriff, который позволяет определить ваш тип шифровальщика и проверить, существует ли для него декриптор. Работает это следующим образом:

- Выберите и загрузите два зашифрованных файла с компьютера.

- Укажите на сайте электронный адрес, который отображается в информационном сообщение с требованием выкупа.

- Если адрес электронной почты неизвестен, загрузите файл .txt или .html, содержащий заметки шифровальщика.

Crypto Sheriff обработает эту информацию с помощью собственной базы данных и определит, существует ли готовое решение. Если инструменты не обнаружены, не стоит отчаиваться. Одни из декрипторов все-равно может сработать, хотя вам придется загрузить и протестировать все доступные инструменты. Это медленный и трудоемкий процесс, но это дешевле, чем платить выкуп злоумышленникам.

Инструменты дешифрования

Следующие инструменты дешифрования могут расшифровать ваши файлы. Нажмите ссылку (pdf или инструкция) для получения дополнительной информации о том, с какими вымогателями работает инструмент:

- LambdaLocker Ransom Decryptor (инструкция) (добавлено 16-08-2017)

Источник: https://pomogaemkompu.temaretik.com/1466119638835005816/udalyaem-shifrovalschiki-i-vosstanavlivaem-dannye/

Восстановление файлов после вируса шифровальщика

Новая форма вируса совсем недавно стала серьезной угрозой для пользователей. Вирус зашифровывает файлы на устройстве, меняя их расширения и открыть такой документ, аудио-, видеофайл или что-либо другое попросту невозможно.

Как обнаружить атаку вируса?

Не заметить того, что произошла атака вируса, а все файлы на устройстве приобрели расширение vault трудно. На экране будет постоянно высвечиваться окно с надписью вроде «Данные заблокированы».

Для того чтобы восстановить данные необходимо будет пройти по нижеуказанной ссылке и приобрести «антидот». Злоумышленники, в свою очередь, требуют приличные суммы денег за дешифратор, ключ к восстановлению данных.

Действия при атаке вируса

Прежде всего, не следует «вестись» на шантаж. После обнаружения атаки немедленно выключите компьютер – ситуацию это не спасет, но вероятно поможет приостановить шифрование данных.

Затем так же быстро вытащить из устройства все съемные носители информации.

Vault орудует по принципу постепенной шифровки данных, а потому чем раньше вы отреагируете, тем больше информации с устройства удастся спасти впоследствии.

Как вирус попадает в компьютер?

Защита компьютера от вируса это дело серьезное и нужное, но в отдельных случаях приходится не защищать, а спасать хотя бы то, что осталось. По сути, этот вирус и вирусом то не является, это программа GPG, которая использует алгоритм RSA-1024, а потому и все антивирусы ее не распознают.

Не затейлив и сам способ проникновения vault в компьютер – e-mail. На электронную почту приходит письмо, которое просто невозможно не открыть, поскольку его тема, например, «задолженность по кредиту», «повестка» (куда либо) и т.д. После открытия письма, на устройство автоматически скачивается программа с вирусом и баннер с инструкцией оплаты ключа дешифровки.

Очистка компьютера и восстановление данных

Итак, как же восстановить файлы после вируса шифровальщика? О взломе, ручном подборе ключа-«антидота» стоит забыть сразу же – необходимую комбинацию можно искать годами.

Самый простой совет – не открывать письма от незнакомых вам отправителей. Но учитывая количество рекламы, которая иногда может и пригодится, возможность смены кем-то из ваших друзей своего e-mail и т.п., такой совет может помочь едва ли.

Хорошая новость: удалить с помощью антивирусной программы «Касперского» вирус Vault достаточно просто, поскольку он проникает не глубоко в систему. Плохая новость: расшифровка данных может быть лишь частичным и потребует времени.

Восстановление зашифрованных файлов потребует от вас использования утилит — Dr.Web CureIt! или Kaspersky Virus Removal Tool.

Порядок действий:

- В защищенном режиме Windows запустить утилиту для глубокого сканирования.

- Когда будет обнаружено вредоносное ПО на вашем компьютере, удалите его.

- Удалите также все компоненты Vault, которые будут находится по адресу: C:UsersПользовательAppDataLocaTemp, а выглядеть вот так:

- 3c21b8d9.cmd.

- fabac41c.js.

- 04fba9ba_VAULT.KEY.

- VAULT.txt.

- Sdc0.bat.

- CONFIRMATION.KEY.

- VAULT.KEY.

Еще один, альтернативный способ удалить вирус шифровальщик – использование Kaspersky Rescue Disk с флеш-накопителя, с которой необходимо будет запустить «пациента», то есть ваш компьютер. Но для этого вам понадобится работающий компьютер, на котором вам нужно скачать и записать Kaspersky Rescue Disk на флешку.

Компьютер очищен, на очереди непосредственно восстановление зашифрованных файлов.

Защита системы и варианты восстановления данных

Если ДО взлома на компьютере была включена защита системы, то восстановить данные можно будет благодаря теневым файлам. Но и их шифровальщик мог атаковать.

Для этого варианта необходимо кликать по каждому зашифрованному файлу правой кнопкой и в его свойствах выбирать «Предыдущие версии». Перейдя, нажимаете «Выбрать» на теневой версии.

Включать систему защиты рекомендуется абсолютно на каждом компьютере. Для этого в свойствах «Компьютера» в меню, расположенном слева, выбираете «Защита системы». Выбираете диск С и кликаете «Настроить». Затем выбираете восстановление параметров и предыдущих версий. Эта мера лишь увеличит шансы успешно расшифровать все файлы на компьютере после атаки вирусом.

Можно также использовать специально разработанные утилиты. Существуют разработки лаборатории Касперского, которые помогают расшифровать файлы на атакованном компьютере.

- Kaspersky RectorDecryptor – дешифратор, для использования которого необходимо скачать его с официального сайта Лаборатории Касперского, затем запустить проверку, указав путь к любому из ваших зашифрованных файлов (все файлы можно собрать в одну папку).

- Если же первая утилита не справилась с задачей, и шифратор нанес больше вреда, чем предполагалось изначально, необходимо обратиться к программам XoristDecryptor и RakhniDecryptor. Первая успешно справится с вирусом CoinVault.

При использовании вышеупомянутых утилит подбор ключа может занять весьма много времени, иногда требуется до 120 суток.

Рекомендуем посмотреть:

Источник: http://ProRemontPC.ru/recovery/rasshifrovka-fajlov-posle-virusa-shifrovalshhika.html

Новый вирус-шифровальщик 2017: как защитить Windows, «заплатки», как вылечить и расшифровать файлы

Новый вирус-шифровальщик 2017 Wanna Cry продолжает свое угнетающее шествие по Сети, заражая компьютеры и шифруя важные данные. Как защититься от шифровальщика, защитить Windows от вымогателя – выпущены ли заплатки, патчи, чтобы расшифровать и вылечить файлы?

Новый вирус-шифровальщик 2017 Wanna Cry продолжает заражать корпоративные и частные ПК. Ущерб от вирусной атаки насчитывает 1 млрд долларов. За 2 недели вирус-шифровальщик заразил по меньшей мере 300 тысяч компьютеров, несмотря на предупреждения и меры безопасности.

Вирус-шифровальщик 2017, что это – как правило, можно «подцепить», казалось бы, на самых безобидных сайтах, например, банковских серверах с доступом пользователя. Попав на жесткий диск жертвы, шифровальщик «оседает» в системной папке System32. Оттуда программа сразу отключает антивирус и попадает в «Автозапуск».

После каждой перезагрузки программа-шифровальщик запускается в реестр, начиная свое черное дело. Шифровальщик начинает скачивать себе подобные копии программ типа Ransom и Trojan. Также нередко происходит саморепликация шифровальщика.

Процесс этот может быть сиюминутным, а может происходить неделями – до тех пор, пока жертва заметит неладное.

Шифровальщик часто маскируется под обычные картинки, текстовые файлы, но сущность всегда одна – это исполняемы файл с расширением .exe, .drv, .xvd; иногда – библиотеки .

dll. Чаще всего файл несет вполне безобидное имя, например «документ. doc», или «картинка.jpg», где расширение прописано вручную, а истинный тип файла скрыт.

После завершения шифровки пользователь видит вместо знакомых файлов набор «рандомных» символов в названии и внутри, а расширение меняется на доселе неизвестное – .NO_MORE_RANSOM, .xdata и другие.

Вирус-шифровальщик 2017 Wanna Cry – как защититься. Хотелось бы сразу отметить, что Wanna Cry – скорее собирательный термин всех вирусов шифровальщиков и вымогателей, так как за последнее время заражал компьютеры чаще всех. Итак, речь пойдет о защите от шифровальщиков Ransom Ware, коих великое множество: Breaking.dad, NO_MORE_RANSOM, Xdata, XTBL, Wanna Cry.

Как защитить Windows от шифровальщика. Как уже публиковалось ранее, шифровальщик типа Wanna Cry проникают в систему, используя уже, впрочем, «залатанную» уязвимость – EternalBlue через протокол SMB портов.

Защита Windows от шифровальщика 2017 – основные правила:

- обновление Windows, своевременный переход на лицензионную ОС (примечание: версия XP не обновляется)

- обновление антивирусных баз и файрволлов по требованию

- предельная внимательность при скачивании любых файлов (милые «котики» могут обернуться потерей всех данных)

- резервное копирование важной информации на сменный носитель.

Вирус-шифровальщик 2017: как вылечить и расшифровать файлы.

Надеясь на антивирусное ПО, можно забыть о дешифраторе на некоторое время. В лабораториях Касперского, Dr. Web, Avast! и других антивирусов пока не найдено решение по лечению зараженных файлов. На данный момент есть возможность удалить вирус с помощью антивируса, но алгоритмов вернуть все «на круги своя» пока нет.

Некоторые пытаются применить дешифраторы типа утилиты RectorDecryptor, но это не поможет: алгоритм для дешифровки новых вирусов пока не составлен.

Также абсолютно неизвестно, каким образом поведет себя вирус, если он не удален, после применения таких программ.

Часто это может обернуться стиранием всех файлов – в назидание тем, кто не хочет платить злоумышленникам, авторам вируса.

На данный момент самым эффективным способом вернуть потерянные данные – это обращение в тех. поддержку поставщика антивирусной программы, которую вы используете.

Для этого следует отправить письмо, либо воспользоваться формой для обратной связи на сайте производителя. Во вложение обязательно добавить зашифрованный файл и, если таковая имеется – копия оригинала. Это поможет программистам в составлении алгоритма.

К сожалению, для многих вирусная атака становится полной неожиданностью, и копий не находится, что в разы осложняет ситуацию.

Кардиальные методы лечения Windows от шифровальщика. К сожалению, иногда приходится прибегать к полному форматированию винчестера, что влечет за собой полную смену ОС. Многим придет в голову восстановление системы, но это не выход – даже есть «откат» позволит избавиться от вируса, то файлы все равно останутся зашированными.

Источник: http://u-f.ru/article/science/u21/2017/05/25/241658

«Все важные файлы были зашифрованы» — как не попасться на вирус?

Опубликовано: Март 18, 2017. Автором: Игорь

Здравствуйте, друзья! В сегодняшней статье, я хотел бы поговорить о шифрование личных файлов пользователя, но не им самим, а различными мошенниками. К сожалению, данная статья выступит не в качестве инструкции по дешифровке зараженных файлов, а неким предостережением для наших подписчиков и гостей, которые случайно попали на данную страницу.

Шифрование фалов с помощью спам письма, это уже далеко не новый способ мошенничества, появился он довольно давно, правда активность его, если так можно сказать, периодическая, то появляется наделав много шума, то пропадает на довольно длительное время, пока мошенники не придумаю новый способ шифрования, для которых пока нет дешифровщика.

И связи с тем, что буквально недавно (Март 2017г.

) накатилась новая волна вирусной спам рассылки, я решил написать несколько слов о нем, и поделиться с вами своим опытом борьбы с разновидностью данного вируса.

Ниже я рассажу вам, под каким видом он попадает на компьютер, и что следует предпринять для того, что бы не попасться на крючок мошенника и не потерять важные документы или архивы фотографий.

Что за вирус с шифрованием файлом

Давайте для начала разберемся, что это за вирус такой, который может зашифровать все ваши файлы на компьютере. На сегодняшний день существует несколько модификаций данного вируса, и при этом все продолжают появляться его новые версии, но несмотря на их количество, суть у них одна.

Попав на компьютер они заменяют ваши файлы на их копии с непонятным названием и расширением.

После чего на экране, в качестве заставки появляется сообщение о том, что файлы были зашифрованы, кроме этого данное сообщение дублируется в текстовом файле с более подробными указаниями от злоумышленников, что вам следует делать дальше, для того, что бы получить файлы обратно, а именно заплатить им определенную сумму.

Но, конечно же, никто не даст вам никаких гарантий, что после перевода денег вам удастся вернут данные или вообще получите ли вы ключ для дешифровки потенциально важных для вас файлов. Лично я, не могу вам сказать поэтому поводу ничего конкретного так, как я или мои знакомые никогда не переводили злоумышленникам какие-либо средства.

Как распознать вирус шифровальщика

Ну а теперь, немного информации о том, как распознать вирусное письмо и не попасться на уловку мошенников.

Обычно, подобные письма могут отправляться от различных банков, организаций по взысканию задолженности и прочих подобных организаций. Так же, иногда могут приходить письма, у которых в строке «От», будет указываться бухгалтерия, отдел кадров ну что-то похожее на это.

Как правило, все спам письма имеют похожее между собой содержание. Например, рассмотрим письмо, которое, как бы отправлено от банка:

- Сначала идет приветствие клиента;

- Дальше уведомления о том, что у вас есть задолженность или что был открыт новый счет;

- Ну, и наконец ссылка по которой вы, как бы можете получить более подробную информацию. Причем ссылка введет на какой-то непонятный адрес.

- Так же, иногда в письме просят скачать документ с подробностями себе на компьютер, воспользовавшись той самой ссылкой;

- Так же, могут приходить письма от бухгалтерии с просьбой скачать и посмотреть срочные документы;

В общем, если вы увидите что-то подобное знайте – это ВИРУС!

Кроме этого на что ещё следует обратить внимание:

- В первую очередь, следует обратить внимание на электронный адрес, с которого было отправлено письмо. Все вирусные сообщения отправляются с различных непонятных доменных имён, например @lekro20.ru, @semink1.de, @kredo12.com.ua ну и так далее.

- Обычно, если вам было отправлено письмо с банка, то оно в окончание будет иметь официальное доменное имя «@sberbank.ru» или «@privatbank.ua». Если же рассмотреть вариант с бухгалтерией то тут, по идее, должна быть внутренняя почта, вашей организации.

- Так же, следует обратить внимание на то, что текст сообщения может содержать много лишних и неуместных скобок, которые выставляются роботами автоматически, ещё могут быть пропущенные пробелы и прочее орфографические ошибки.

В общем, будьте крайне осторожны и не в коем случае не переходите по ссылкам из подобных писем, а тем более не загружайте и не запускайте у себя на компьютере какие либо файлы с вирусного сообщения так, как это может повредить не только ваш Windows но, раз и навсегда зашифровать все документы, фото и прочее, важные для вас файлы.

Можно ли расшифровать повреждённые вирусом файлы?

Ну, если же так случилось, что вы оказались жертвой злоумышленников, давайте посмотрим, что можно предпринять для возвращения поврежденных личных данных.

Подтолкнула меня на написания этой статьи то, что последнее время очень много пользователей, за несколько дней, обратились ко мне с одним и тем же диагнозом для своего ПК, что у них пропали все файлы и вместо нормального расширения «.doc» или «.jpg» они отображались с расширением «No_more_ransom».

После чего, я конечно же, обратился в Dr.Web за помощью с просьбой помочь расшифровать данные файлы, отправив им примеры поврежденных данных и файлы с требованиями злоумышленников. Но увы, меня разочаровали, уведомив, что к сожалению на сегодняшний день (Март 2017г.) пока у них нету дешифратора, который помог вернуть файлы. Вот такие дела.

Но, не отчаивайтесь, если вы попали на эту статью намного позже, тогда есть вероятность, что подобная утилита дешифровки была уже создана и поэтому есть смысл обратится к тому уже Доктор Вебу ещё раз воспользовавшись, вот этой ссылкой.

Напомню, что ранее в подобной ситуации именно сотрудники данного антивируса уже как-то помогли мне вернуть файлы выслав небольшую утилиту с дешифратором, так что обязательно попробуйте заполните заявку на расшифровку файлов, воспользовавшись ссылкой, которую я привел выше.

Кстати, если же вы собрались восстанавливать файлы без переустановки Windows, тогда я рекомендую, вам не удалять вирусный файл с помощью того же антивируса, иначе есть вероятность, что вы можете удалить ключ с помощью которого будут расшифровываться файлы. Лучше сделайте это после того, как вам удастся восстановить их.

Кроме этого можно попробовать воспользоваться бесплатной утилитой для расшифровки от «Касперского lab.» с названием RakhniDecryptor, которую скачать вы сможете с официального сайта на странице поддержки.

На данный момент есть возможность расшифровки очень многих файлов с расширениями:

- .kraken;

- .locked;

- .oshit;

- .crypto;

- .encrypted;

- .xtbl;

- .criptx;

Ну и прочие, посмотреть полный список вы сможете перейдя по ссылке выше и выбрав раздел «Как определить, что RakhniDecryptor расшифрует файл». На этой же странице вы, так же, сможете найти подробную инструкции о том, как использовать данный инструмент для расшифровки заразившихся вирусом данных.

В общем, в любом случае, рекомендую, попробовать и эту утилиту, мало ли вам повезет.

Так же, по вот вот этой ссылке вы сможете найти ещё больше утилит дешифраторов. Для того, что бы определить, что за вирус попал на ваш компьютер и какую программу для его удаления использовать, проще всего будет проверить систему с помощью того же Касперского и узнать имя трояна, который атаковал вас, и уже после этого подбирать подходящий дешифратор.

Еще больше полезной информации

Кроме данных антивирусов, в интернете, так же, можно найти не мало различных сервисов, которые предоставляют услуги дешифровки файлов, пострадавших в результате работы одной из модифицированных вирусных программ, вымогающих средства за разблокировку.

Процедура разблокировки на данных сервисах такая, вы отправляете пример зараженного файла, возможно, так же понадобится файл с требованиями злоумышленника и отправляете их на рассмотрение.

Через время, в случае если расшифровка возможна, вы сможете скачать дешифратор себе на компьютер и вернуть все файлы, ну или же если возможности расшифровки файла не окажется, вам пришлют сообщение, что к сожалению на данный момент дешифратора, для вируса вашего типа, пока нет.

В общем, вот так вот, лучше, конечно же, не попадаться на подобные уловки, чего я вам и желаю, для того, что бы не пришлось потом ломать голову над тем, как вернуть зашифрованные файлы с документами или фотографиями, на которых была запечатлена вся ваша жизнь.

Источник: http://inforkomp.com.ua/bezopasnost-i-zashhita/laquo-vse-vazhnyie-faylyi-byili-zashifrovanyi-raquo-ndash-kak-ne-popastsya-na-virus.html