Внешние антенны для Mikrotik RB951Ui-2HnD и RB951G-2HnD: пример реализации

Исходя из изучения форумов, мы видим, что пользователи роутеров моделей RB951G-2HnD и RB951Ui-2HnD очень часто задают вопрос о том, как подключить к данным маршрутизаторам внешнюю антенну. Как видно из конструкции, эти модели не поддерживают подсоединение к ним внешних антенн.

Сама плата роутера содержит лишь сервисный разъём MS-156. Разъем- переключатель Hirose MS-156 Coaxial Switch отключает внутреннюю антенну во время подключения пигтейла. Как знаете, пигтейл под MS-156 весьма большой по размеру и не сможет влезть в корпус роутера.

Существует единственный в своем роде компактный пигтейл MS-156C-LP-068, но вот в продаже их не найти.

По соседству с данными разъемами на самой плате присутствует место для MMCX или же U.FL. Но вот только проблема в том, что нет распайки, а значит, подсоединить стандартный пигтейл никак не получится.

Единственным методом подключения внешней антенны остается пайка. И для того, чтобы это сделать нужны будут инструменты, RP-SMA (Female) и высокочастотный коаксиальный кабель. В роли донора выбираем любой пигтейл.

Рекомендуем RP-SMA (Female)(+р) именно с заводской обжимкой и кабелем из меди.

В продемонстрированном нами варианте был взят 3-ех метровый кабель, чтобы вынести антенны. Кабель соответствует маркировке RG-174 Coaxial Cable RoHS. Такой кабель должен иметь луженый экран и сердечник биметаллического типа из 7-ми жил, что покрыты медью.

Только вот китайцы опять что-то напутали и автор данного действия демонстрирует экран из чистой меди и цельный медный сердечник. Мастеру так даже лучше. Ведь медь является одним из лучших проводников. К тому же пайка медного кабеля дает существенно меньшее затухание в сравнении с тем, если бы был использован один из дешевых китайских пигтейлов.

Да и толстая центральная жила при обжимке в RP-SMA даст лучший контакт и намного меньшее затухание, нежели у стандартных пигтейлов.

Перед тем, как производить пайку кабеля обязательно отключите внутренние антенны и перенаправьте сигнал на дорожки, что ведут к еще нераспаянным разъёмам MMCX / U.FL. Чтобы это сделать снимите экраны с радиоблоков, а на выходе ищите Y-разветвление.

Как видите, переключение происходит за счет перепайки конденсатора на другую дорожку. Только вот конденсаторы весьма маленькие и размещены в неудобном для доступа месте, да еще и рядом с прочими компонентами.

Для пайки конденсаторов советуем использовать термовоздушную паяльную станцию, которую профессионалы называют феном. 40-ка ватный паяльник не подойдет.

К тому же, если нет опыта пайки феном, то лучше тогда заказать услугу в одном из сервисных центров. Там за несколько минут сделают всё в лучшем виде. И не забудьте после пайки вернуть экраны на свои места.

Кабель закрепите стяжками к текстолиту. Так Вы обеспечите хорошую жесткость и избежите обрывов дорожек на плате.

Отверстия для RP-SMA наиболее целесообразно делать на задней стороне маршрутизатора, то есть на той, что является противоположной портам. Советуем отметить для этого место от края наклейки с обеих сторон по 22 мм и 8 мм сверху.

Чтобы отверстия получились эстетическими, используйте дремель с насадкой. Обычное сверло может выломать заглушки. Отверстие должно быть сделано под диаметр именно 6 мм. В них вставляем коннекторы, производим жесткую фиксацию гаек, собираем роутер и проверяем его работу.

Внешние антенны дадут на много лучший вариант для улучшения сигнала на расстояние, чем повышение мощности передатчика. Также в маршрутизаторов RB951G-2HnD и RB951Ui-2HnD с внешними антеннами улучшится чувствительность на прием.

Присутствие внешних антенн на роутере RB951Ui-2HnD или RB951G-2HnD позволяют спрятать его даже в металлический ящик и не беспокоиться об уровне Wi-Fi сигнала. И такая модификация позволит использовать маршрутизатор для создания мощного беспроводного моста.

Если внедрить внешние антенны в RB951Ui-2HnD и RB951G-2HnD, то можно снизить мощность передатчика. Так мы продлим срок его службы, ведь уменьшаем нагрузку на радиомодуль.

Скриншот ниже демонстрирует разницу сигнала при использовании двух разных антенн. Левая половина диаграммы – это D-link 3 dBi, а правая – Zyxel Keenetic 7 dBi. Мощность передатчика в роутере поставлена на 18 дБм, а принимающий смартфон находится в 5 метрах за парой стен, где одна капитальная.

Если Вам важна и эстетика, то наилучше роутер RB951Ui-2HnD смотрится с антеннами первого поколения Zyxel Keenetic (белого цвета(+р)).

Источник: http://ntools.com.ua/information/kak-podkljuchit-k-routeram-mikrotik-rb951ui-2hnd-i-rb951g-2hnd-vneshnjuju-antenna

Mikrotik RB951Ui-2HnD, цена 3 200 руб. — MikroTik — Каталог — varpLiNK — Телекоммуникационные решения и системы безопасности

RB951Ui-2HnD — новейший беспроводной роутер, разработанный компанией Mikrotik. Является наследником устройства RB751U-2HnD, и представляет собой корпусный Ethernet роутер с пятью портами + мощный WiFi радиомодуль (1 Вт), работающий на частоте 2.4 ГГц (802.11b/g/n), с новым процессором – Atheros AR9344 600 МГц и вдвое увеличенным объёмом оперативной памяти.

К числу особенностей RB951Ui-2HnD следует отнести возможность питать другое устройство по технологии PoE через пятый порт (когда это может пригодиться и как это настроить), наличие порта USB 2.

0 и встроенная MIMO 2×2 антенна. Размеры роутера невелики (138 x 113 x 29 мм), что позволяет ему хорошо смотреться дома или в офисе.

На корпусе RB951Ui-2HnD присутствуют отверстия для настенного крепления.

Роутер управляется современной многофункциональной операционной системой, разработанной компанией Mikrotik — RouterOS.

ВНИМАНИЕ! При проблемах с раздачей питания выполните команду обновления прошивки контроллера питания.

Характеристики RouterBOARD RB951Ui-2HnD Mikrotik:

| Atheros AR9344 600 МГц |

| 128MB DDR2 SDRAM |

| 5 х 10/100 Мбит/сек |

| есть, стандарт 802.11b/g/n |

| 30 дБм (1000 мВт) |

| встроенная 2×2 MIMO PIF 2.5 дБи |

| RB951Ui-2HnD не оснащается MMCX разъемом под внешнюю антенну! |

| есть, стандарт USB 2.0 |

| 8-30В DC (Джек или Passive PoE [в порт Ether1; не 802.3af]); раздача питания PoE на порту Ether5 (сила тока до 500 мА, вольтаж равен входному); в комплекте блок питания (вход 100-240 В, 50/60 Гц, до 0,45 А; выход 24 В, до 0,8 А) |

| Не более 7 Вт |

| 138 x 113 x 29 мм |

| -20 .. +50 °C |

| Mikrotik RouterOS Level 4 |

Комплектация

| 1 шт. |

| 1 шт. |

Технические характеристики Mikrotik RB951Ui-2HnD

- Стандарт Wi-Fi 802.11b; 802.11g; 802.11n

- Количество портов 5

- Межсетевой экран (Firewall) Да

- Поддержка MIMO 1

- DHCP-сервер Да

- Выходная мощность 30 дБм

- Рабочая частота 2.4 ГГц

- Подключение 3G/4G-модема Да

- Тип антенны встроенная

- Размеры, мм 113х138х29

- Вес 232

- Частота процессора 600 МГц

- Гигабитные порты Нет

- Диапазон рабочих частот, МГц —

- Раздача PoE-питания Да

Источник: http://varplink.com/product/wi-fi_routers-indoor-mikrotik/mikrotik-rb951ui-2hnd

Настройка маршрутизаторов Mikrotik (ч.1): подключение, основные параметры

Рассмотрим начальную настройку маршрутизаторов Mikrotik на примере RouterBOARD 951Ui-2HnD. Для начала подключим устройство к компьютеру патч-кордом (к роутеру кабель можно подключить в любой порт, кроме первого). На компьютере следует установить статический ip-адрес из сети 192.168.88.0/24, либо его получение по dhcp:

1.

Подключение к роутеру

Для настройки устройства мы будем использовать программу Winbox, загрузить которую можно с сайта производителя. Если на начальном этапе доступ к сети Интернет отсутствует, программу Winbox можно скачать непосредственно с устройства. Для этого необходимо открыть адрес http://192.168.88.1 в обозревателе интернета (браузере).

При первом доступе к странице откроется web-интерфейс на котором можно немедленно перейти к настройке роутера. Все действия и пункты настройки будут в этом случае полностью аналогичны выполняемым через Winbox, но с нашей точки зрения использование программы более удобно.

В окне настройки Winbox необходимо указать параметры устройства (MAC или IP адрес) и данные пользователя. По умолчанию имя пользователя admin с пустым паролем. Winbox позволяет проводить опрос сети и обнаруживать устройства Mikrotik. Если в сети имеется несколько устройств, можно опознать требуемое по MAC адресу.

Посмотреть MAC адреса нужного устройства можно на обратной стороне корпуса роутера.

2. Сброс настроек на заводские Если в ходе настройки что-то пошло не так, есть возможность вернуть настройки по-умолчанию. Для этого нужно при выключенном питании зажать кнопку RES на передней панели, и удерживая ее подключить шнур питания.

После того, как индикатор ACT начнет мигать с большой периодичностью, кнопку можно отпустить. Устройство будет загружено с заводскими настройками.

3. Обновление прошивки

Для обеспечения максимальной безопасности и отказоустойчивости в работе устройства, необходимо использовать самую последнюю версию ПО ПЗУ (прошивки). Скачиваем с официального сайта пакет обновления последней stable-версии прошивки.

Открываем в WinBox меню Files и перетаскиваем мышью скаченный файл прошивки (с расширением .npk) в окно File List. Дожидаемся загрузки файла (внимание!! загрузка файлов и ряд других функций не будут работать, если вы подключились к устройству по mac-адресу) и перезапускаем роутер.

После применения обновления проверяем версию через окно Terminal:

4. Установка пароля В настройках по-умолчанию пароль не задан, поэтому его необходимо установить:5. Настройка/отключение wi-fi соединения Заходим в раздел Wireless и выбираем вкладку Security Profiles. В открывшемся окне нажимаем на кнопку Add New. В поле Name вводим произвольное имя профиля, в пункте Autentification Types ставим галочку напротив WPA2 PSK, в строке WPA2 Pre-Shared Key указываем произвольный ключ шифрования беспроводной сети. Его длина должна составлять не менее 8 символов. Нажимаем кнопку ОК.

Заходим во вкладку Interfaces и выбираем интерфейс по-умолчанию wlan1. В открывшемся окне выбираем только что созданный Security Profile и нажимаем кнопку ОК.

Если вы не планируете использовать wi-fi, лучшим решением будет полностью отключить интерфейс, отвечающий за его работу. Для этого нужно зайти в раздел Wireless и на вкладке Interfaces, щелкнув правой кнопкой мыши по нему, выбрать Disable.

6. Настройка интернет-соединения

В конфигурации роутера по-умолчанию первый порт расчитан на подключение провайдера и на нем включен dhcp-клиент. То есть, если ваш интернет-провайдер выдает настройки по dhcp, то вам будет достаточно подключить кабель и все будет работать. Однако, если требуется установить настройки вручную, то это можно сделать следующим образом:

- добавляем ip-адрес на первый интерфейс маршрутизатора (указываем ip-адрес в формате CIDR, адрес сети и выбираем название интерфейса из списка)

- указываем адреса dns-серверов

- добавляем маршрут следования пакетов “по-умолчанию” (с адресом 0.0.0.0/0), согласно которому пакеты будут направляться на шлюз провайдера; обратите внимание, что маршруты к нашей внутренней локальной сети и сети провайдера добавились автоматически

Теперь базовая настройка завершена. Можно подключать компьютеры в порты роутера 2,3,4,5 и выходить с них в интернет, который подключен в порт роутера 1.

Официальная документация:

Источник: https://blog.mistifiks.ru/2015/06/mikrotik_30.html

Инструкция по настройке роутера Mikrotik RouterBOARD 951Ui-2HnD (часть 2)

Вернуться к первой части…

Шаг 4. Настройка сетевых интерфейсов и создание моста («bridge»)

В системе управления каждый интерфейс имеет свое имя.

Часто, имеет смысл присвоить интерфейсам устройства хорошо различимые имена, что в будущем позволяет существенно облегчить настройку и мониторинг системы.

В нашем случае целесообразно присвоить различимые имена внешнему и внутренним интерфейсам роутера для чего необходимо зайти в раздел меню «Interfaces» и переименовать их в соответствии с задачами

Рисунок 13. Сетевые интерфейсы.

Следующей задачей для нас является настройка внутренней сети. Для обеспечения взаимосвязи между компьютерами и устройствами внутренней сети проще всего воспользоваться функциями сетевого моста («Bridge»), который позволяет объединить внутренние сетевые интерфейсы и обеспечить прозрачный доступ внутри сети.

Для создания сетевого моста необходимо воспользоваться пунктом меню «Bridge», указать требуемое имя моста и в закладке «Ports» добавить в мост требуемые внутренние интерфейсы. В нашем случае мы добавляем все «внутренние» и беспроводной интерфейсы.

Рисунок 14. Создание сетевого моста(«bridge»)

Рисунок 15. Добавление интерфейсов в настройках сетевого моста(«bridge»)

Шаг 5. Добавление IP адреса устройства.

На следующем этапе настройки мы должны добавить внутренний IP адрес, который будет использоваться самим роутером. Сделать это можно воспользовавшись пунктом меню «IP»-«Addresses», добавляем новый адрес и присваиваем его интерфейсу сетевого моста. Адрес необходимо добавлять в формате IP адрес/Маска подсети.

Рисунок 16. Добавление IP адреса устройства.

Шаг 6. Настройка внутреннего DHCP сервера.

Теперь, мы должны настроить параметры внутреннего DHCP сервера для раздачи IP адресов устройствам внутренней и беспроводной сети.

На первом этапе необходимо создать пул выдаваемых IP адресов, для чего открыть пункт меню «IP»-«Pool», создать новый пул, присвоить ему различаемое имя и указать диапазон выдаваемых адресов.

При создании пула во избежание возможных конфликтов желательно выделить определенное число адресов для выдачи тем устройствам, для которых требуется использование статических адресов.

Рисунок 17. Настройка пула выдаваемых IP адресов.

Теперь, можно приступать к настройке собственно DHCP сервера. Для этого необходимо перейти в пункт меню «IP»-«DHCP Server» и создать новый сервер, указав его имя, интерфейс на котором сервер будет работать (в нашем случае это сетевой мост) и ранее настроенный пул выдаваемых адресов.

На следующем этапе мы должны дополнительно указать параметры сети для нашего DHCP севера.

Для этого нужно перейти на закладку «Network» и указать адрес подсети (в формате адрес подсети/маска), маску подсети, шлюз и DNS сервер которые будут настроены для клиентов.

Можно указывать несколько DNS серверов, например, сервера провайдера услуг Интернета или службы, позволяющей отфильтровать вредоносные и нежелательные ресурсы.

Рисунок 18. Настройка параметров DHCP сервера.

Рисунок 19. Настройка параметров сети для DHCP сервера.

Помимо прямого присвоения статических адресов сетевым устройствам, имеется еще одна возможность «зафиксировать» адрес для нужного устройства. Самым простым способом будет создать резервацию адреса для устройства с определенным MAC адресом.

Для этого, после подключения устройства к сети необходимо открыть настройки DHCP сервера, перейти в закладку Leases (выданные адреса), найти нужное устройство и нажать кнопку «Make Static».

После этого станет возможным изменить выдаваемый IP адрес на требуемый, и устройство всегда будет получать заданный в настройках сетевой адрес.

Рисунок 20. Резервирование IP адреса для устройства.

Шаг 7. Настройка внешнего сетевого интерфейса и создание DHCP клиента.

В рамках данного обзора предполагается, что подключение к сети провайдера осуществляется с использованием автоматически выдаваемых динамических адресов (типичная настройка для «домашних» подключений).

Таким образом, все, что нам необходимо на данном этапе, это настроить DHCP клиент на внешнем интерфейсе роутера.

Для этого надо перейти в пункт меню «IP»-«DHCP Client» и создать нового клиента указав в качестве интерфейса внешний порт роутера.

Рисунок 21. Настройка DHCP клиента.

Теперь переходим в пункт меню «IP» – «DNS» и проверяем чтобы был установлен флажок «Allow Remote Requests»

Рисунок 22. Настройка DNS.

Шаг 8. Настройка межсетевого экрана.

Теперь необходимо создать правило для межсетевого экрана разрешающее доступ. Для этого надо перейти в пункт меню «IP»-«Firewall», открываем закладку NAT и создаем новое правило. На закладке General указываем параметр chain как srcnat, в качестве внешнего интерфейса указываем порт роутера, подключенный к провайдеру. На закладке «Action» указываем в качестве действия «Masquerade».

Теперь, если внешний LAN кабель подключен, и все настройки были выполнены в соответствии с данной инструкцией, компьютеры, подключенные к внутренней сети, должны получить доступ к сети Интернет.

Рисунок 23. Настройка межсетевого экрана, создание правила.

Рисунок 24. Настройка межсетевого экрана, действие.

Шаг 9. Настройка беспроводной сети.

На последнем этапе необходимо выполнить дополнительные настройки беспроводной сети. Ранее мы уже добавили беспроводной интерфейс в сетевой мост, теперь осталось указать параметры безопасности для беспроводной сети.

Для этого необходимо перейти в раздел меню «Wireless» и создать новый профиль безопасности («Security Profile») в соответствующей закладке.

Указываем тип аутентификации, тип шифрования и ключи безопасности (пароль для подключения Wi-Fi).

Теперь, все что осталось это перейти в настройки беспроводного интерфейса, открыть закладку «Wireless», переименовать при необходимости точку доступа и присвоить ей ранее созданный профиль безопасности.

Тип беспроводной сети желательно указать как 2GHz-B/G/N для обеспечения совместимости как со старыми, так и с новыми беспроводными устройствами.

Канал беспроводной сети (Frequency) можно указать как «auto» (в этом случае роутер будет выбирать наиболее свободную частоту) или указать канал принудительно.

При такой настройке, желательно предварительно проверить радиодиапазон в месте установки роутера при помощи программ типа Wi-Fi Analyzer или inSSIDer для поиска наименее загруженного частотного канала (Рисунок 27). Теперь роутер Mikrotik RouterBOARD 951Ui-2HnD настроен и готов обслуживать домашнюю сеть и беспроводные устройства.

Рисунок 25. Создание беспроводного профиля безопасности.

Рисунок 26. Настройка беспроводной точки доступа роутера.

Рисунок 27. Выбор наименее загруженного частотного канала.

Перейти к третьей части…

Источник: https://drumbumbum.livejournal.com/70160.html

Настройка роутера MikroTik для работы в малой сети

Как известно, маршрутизатор Промсвязь довольно плохо работает в режиме роутера. Периодически происходят зависания самого прибора. Почти полностью пропадает интернет в случае интенсивного пользования одним из пользователей. Решением этой проблемы может быть использование второго маршрутизатора для установления PPPoE соединения c провайдером.

В этой статье я опишу как можно настроить маршрутизатор MikroTik RB 750 для совместной работы с ADSL модемом Промсвязь от ByFly и его аналогов для использования интернета, скажем, небольшой сетью на 8 компьютеров.

Для тех кто хорошо разбирается в том как настравать сетевые карты и модемы в бридж переходим сразу к настройке PPPoE на MikroTik. Соединяем 1-3 порт модема и сетевую карту компьютера патчкордом, идущим в комплекте. После чего запускаем команду ping 192.168.1.1 –t :

Если на модеме включён DHCP сервер, а IP адрес на сетевой карте автоматический вы должны увидеть такую картину:

Если вместо ответа выдаётся сообщение “Заданый узел недоступен” придётся проверить автоматический ли IP адрес стоит на вашем сетевом адаптере. Для этого щёлкаем в трее значёк компьютера, выбираем “Центр управления сетями и общим доступом“:

Выбираем “Изменение параметров адаптера” в открывшемся окне:

Делаем клик правой конопкой мыши на “Подключение по локальной сети” и выбираем “Свойства“:

В свойствах Протокола интернета версии 4 (TCP/IPv4) переставляем табуляторы в положение “Получить IP-адрес автоматически“, “Получить адрес DNS-сервера автоматически”:

Если и после этих манипуляций по команде ping 192.168.1.1 –t не начинают приходить ответные пакеты, нужно сбросить модем ресетом. Кнопка Reset обычно спрятана на «подошве» модема, дабы избежать случайных нажатий, плюс к этому она утоплена в корпус, и для того, чтобы ее нажать, нужно использовать какой-либо тонкий предмет (например, стержень шариковой ручки):

Эти же действия необходимо сделать, если вы забыли пароль от админки модема или хотите вернуть настройки модема на дефолтные.

После того, как команда ping 192.168.1.1 –t наконец начнёт выполняться, открываем ваш любимый обозреватель интернета и пишем в строке ввода: https://192.168.1.1. Пароль и логин по умолчанию в этом модеме admin. Нажимаем кнопочку “Отправить“:

Переходим на вкладку “Internet” ставим табулятор ISP на Bridge Mode:

Настройка маршрутизатора Mikrotik

Напомню что интернет на MikroTik приходит по PPPoE c WAN порта. Соединим 1 порт MikroTik с 1-3 портом модема Промсвязь сетевым кабелем и 2-5 порт MikroTik с сетевой картой компьютера.

Приступим к настройке MikroTik. Для начала получим IP адрес с маршрутизатора. По умолчанию вам присвоят IP адрес из диапазона сети 192.168.88.0/24. Откроем броузер и в строку ввода запишем https://192.168.88.1 нажмём ввод и попадём в так называемый WEBBOX – вебинтерфейс маршрутизатора:

Сразу же нажмём кнопочку Winbox, чтобы загрузить более удобный и быстрый GUI инструмент для работы c маршрутизатором. Сохраним на диск winbox.exe и из этой утилиты продолжим конфигурирование.

Щёлкнем кнопку с точками, чтобы обнаружить доступные маршрутизаторы в этом широковещательном домене и выберем 192.168.88.1. Кстати, этот инструмент умеет работать с маршрутизатором, даже если адрес сетевой карты находится с устройством в разных подсетях.

Для этого достаточно выбрать не IP адрес, а MAC адрес интерфейса маршрутизатора при обзоре доступных для конфигурирования роутеров. Нажимаем кнопочку “Сonnect“:

И, вуаля попадаем в консоль администрирования маршрутизатора. Перейдём в настройки DHCP Client и изменим основной маршрут MikroTik.

Щёлкаем дважды ether1-gateway и в появившемся окне снимаем галку “Add Default Route“, после чего перезагружаем роутер. Можно зайти IP/routes/ и удалить маршрут 0.0.0.0/0 через ether1-gateway вместо перезагрузки.

Настроим PPPoE соединение с интернетом. Выбираем interfaces/+/PPPoE Client:

Выбираем интерфейс через какой будет идти установление PPPoE “ether1-gateway” и пишем название получившегося соединения “ByFly“. Переходим на вкладку “Dial Out“.

В поле “User” пишем номер_договора@beltel.by, “Password” – пароль. Ставим галочку “Use Peer DNS“, что сконфигурирует встроенный DNS сервер микротика на использование серверов имён byfly для пересылки запросов.

Если всё правильно, напротив PPPoE интерфейса ByFly должна загореться буква R (сокращённое от Runing).

Настроим NAT, для этого перейдём на вкладку IP-Firewall-NAT.

Создадим плюсиком новое правило SCRNAT для интерфейса ByFly:

Переходим на вкладку “Action” и выбираем там “masquerade” после чего нажимаем OK:

Теперь на компьютере должен появиться интернет. Чтобы запретить нежелательные подключения к маршрутизатору из интернета следует изменить 3-е правило на вкладке Filter Rules ведь теперь внешим интерфейсом у нас служит не ether1-gateway, а ByFly:

Обновление версии Router OS на маршрутизаторе MikroTik

Если что-то пошло не так или маршрутизатор плохо работает с провайдером первое, что нужно сделать, это обновиться до более новой версии Router OS. На данный момент версия 6.0 очень сырая и рекомендуем использовать v5.26 которая очень хорошо себя показала. Открываем Files и перетаскиваем на него скачанный с https://mikrotik.com файл прошивки.

После чего следует перезагрузить маршрутизатор:

Теперь можно приступать ко второму этапу настройки MikroTik:

Настройка шейпера для работы в сети от 10 до 42 компьютеров. Маркировка пакетов на MikroTik

Для домашних пользователей же будет интереснее почитать о настройке Wi-Fi на MikroTik.

Ещё вы можете у нас заказать платную настройку MikroTik и посмотреть цены на настройку

Обучение: Как настроить MikroTik с нуля?

Научитесь работать с оборудованием MikroTik и RouterOS по видеокурсу «Настройка оборудования MikroTik». Проходите уроки в комфортном темпе и когда удобно – все материалы остаются у вас бессрочно.

В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект. Пройдя курс, вы сможете настроить маршрутизатор MikroTik с нуля, даже если у вас не будет в наличии реального оборудования.

Начало курса можно посмотреть бесплатно, оставив заявку здесь.

Смотрите также варианты настроек MikroTik для больших и средних сетей:

Настройка MikroTik для малого офиса от профессионала:

Ручная настройка роутера MikroTik hAP AC Lite для малой сети со сбросом настроек:

Источник: https://NetFlow.by/blog/66-nastroika-marshrutizatora-mikrotik-dlya-raboty-v-maloy-seti

MikroTik настройка офис-филиал. Часть 1: Офис

Рейтинг: 5 / 5

Типичная задачка, когда есть центральный офис и филиалы, для которых необходимо обеспечить удаленный доступ к приложению в центральном офисе. Конечно можно отказаться от двух каналов, VPN и OSPF, опубликовав просто терминал-сервер наружу, но это совсем не секурно и не серьезно.

Схема следующая:Центральный офис с стабильным интернет-каналом и белым статичским ip-адресом. Маршрутизатор выступает в качестчве VPN сервера. За маршрутизатором MS Terminal Server (порт 3389/tcp).

В качестве центрального маршрутизатора, для средней нагрузки, рекомендую MikroTik HEX (RB750Gr3). Несомненным плюсом является что прямо на нем можно запускать Dude сервер, для мониторинга сети.

Филиал с не очень стабильным интернет-каналом и запасным через USB LTE модем.

Для филиала отлично подойдет MikroTik RB951Ui-2HnD. Одна из самых удачных моделей для дома и малого бизнеса.

И так, приступим.

Настройка маршрутизатора в центральном офисе

Подключаемся к маршрутизатору через Winbox и сбрасываем настройки.

Если не знаете как это сделать – вот подробная инструкция

После перезагрузки первым делом устанавливаем пароль для admin

/user set admin password=ВашПароль

Указываем имя для маршрутизатора

/system identity set name=”Office”

Настройка интернета

К первому порту подключаем интернет.

/interface ethernet set [ find default-name=ether1 ] name=wan

прописываем адрес и шлюз (красным выделено то что нужно под себя изменить)

/ip address add address=1.2.3.4/24 disabled=no interface=wan /ip route add dst-address=0.0.0.0/0 gateway=1.2.3.1 distance=1

делаем маскарадинг

/ip firewall nat add action=masquerade chain=srcnat out-interface=wan

Настройка локальной сети

Локальную сеть подключаем к пятому порту. Остальные порты, в будущем, можно будет использовать для других целей, например для подключении резервного канала.

/interface ethernet set [ find default-name=ether5 ] name=lan /ip address add address=192.168.0.1/24 disabled=no interface=lan

Создаем dhcp сервер для локальной сети.

/ip pool add name=pool-lan ranges=192.168.0.11-192.168.0.199 /ip dhcp-server add address-pool=pool-lan interface=lan name=dhcp-lan disable=no /ip dhcp-server network add address=192.168.0.0/24 dns-server=192.168.0.1 gateway=192.168.0.1

Настроиваем dns сервер на маршрутизаторе. Если у вас использует контроллер домена и dns сервер на нем, то лучше использовать его.

/ip dns set allow-remote-requests=yes servers=77.88.8.88,77.88.8.2 /ip dns static add address=192.168.0.1 name=router0

Настройки vpn-тунелей, для подключения филиалов

для l2tp адреса будем выдавать в сети 10.1.1.0/24

Источник: http://papa-admin.ru/mikrotik/128-mikrotik

Резервирование канала интернет с помощью 3G/4G модема

Почти в каждой организации были случаи, когда пропадал интернет. Такие проблемы негативно влияют на любой бизнес. Для устранения риска пропустить важный тендер организациями широко используется резервирование интернет канала.

Провайдеры проводного интернета всегда ставят завышенные тарифы на интернет для юридических лиц и это при низкой скорости канала. В удаленных от центра организациях зачастую бывает только 1 провайдер проводного интернета.

С помощью 3G/4G модемов можно реализовать надежный и недорогой резервный канал интернета, который включится автоматически, как только возникнут проблемы на основном канале и переключит интернет обратно на основной сразу после его восстановления.

Пример реализации резервирования интернета с помощью надежного высокоскоростного модема Тандем-4G будет рассмотрен в этой статье.

Реализовывать резервный канал будем на профессиональном роутере Mikrotik.

| Профессиональный USB 4G МОДЕМ TANDEM-4G+ для решения задачи |

Настройку роутера будем осуществлять с помощью программы WinBox [скачать]. Также можно оффлайн скачать программу через web-интерфейс роутера. Для этого нужно зайти в браузере на ip адрес роутера (по умолчанию 192.168.88.1) и нажать на пункт меню Winbox.

- Подключите роутер к компьютеру с помощью сетевого кабеля, подключите модем к роутеру кабелем USB.

- Запустите WinBox. В поле Connect To: введите MAC адрес роутера. MAC адрес вы найдете на обратной стороне роутера

- Настройку будем осуществлять “с нуля”. Поэтому первым делом сбросим настройки роутера. Для этого зайдите в меню System -> Reset Configuration. Поставьте одну галочку No Default Configuration. Нажмите Reset Configuration

- Закройте WinBox. После перезагрузки роутера снова запустите и войдите в настройку по уже забитому MAC адресу. Начнем настройку с Wi-Fi. Заходим в раздел Wireless и выбираем вкладку Security Profiles. В открывшемся окне нажимаем на кнопку Add New. В поле Name вводим произвольное имя профиля, в пункте Autentification Types ставим галочку напротив WPA2 PSK, в строке WPA2 Pre-Shared Key указываем произвольный ключ шифрования беспроводной сети. Его длина должна составлять не менее 8 символов. Нажимаем кнопку ОК.

- Заходим во вкладку Interfaces и выбираем интерфейс по-умолчанию wlan1. В открывшемся окне выбираем только что созданный Security Profile, в поле SSID вводим название вашей сети Wi-Fi и нажимаем кнопку ОК. Закройте все открытые окна.

- Зайдите в меню interfaces. Интерфейс Ether1 – первый сетевой порт роутера по умолчанию используется для проводного интернета. Щелкните дважды на этом интерфейсе. По желанию задайте ему имя в поле Name. Нажмите кнопку Comment и введите короткий комментарий к интерфейсу – это будет необходимо для дальнейшей настройки резервирования.

- Настроим интерфейс нашего 4G модема. Вернитесь в меню Interfaces. Модем уже должен быть подключен к роутеру. Найдите интерфейс ppp-out1 и щелкните по нему дважды. Введите имя интерфейса (мы назвали Тандем-4G) Нажмите кнопку Advanced Mode. Data Channel и Info Channel введите 2 и 1 соответственно. APN заполните согласно вашему провайдеру. В нашем случае internet.mts.ru.

- Перейдите на вкладку PPP и заполните поля Phone, user, password исходя из параметров вашего провайдера. Снимите галочку Dial on Demand. (Звонок по запросу – нам нужен постоянный доступ, а не по запросу). Нажмите кнопку Enable. Если все астроено правильно, то Status сменится на Connected внизу окна.

- Объединим сетевые интерфейсы (порты 2,3,4,5 и Wi-Fi) в одну общую сеть. Для этого зайдите в меню Bridge, нажмите “+” и задайте имя для сетевого моста (обычно LAN). Нажмите ОК.

- Перейдите на вкладку Ports. Нажмите + и добавьте интерфейс ether2. Bridge укажите LAN. То же самое проделайте для интерфейсов ether3,4,5

- Зададим IP адрес роутера. Для этого перейдите в меню IP -> Addresses. Нажмите “+”. Введите адрес который будет присвоен роутеру Mikrotik. Interface выберите LAN.

- Если вы используете статический адрес (ipoE) для выхода в интернет, создайте еще один адрес кнопкой “+”. Заполните поля в соответствии с данными провайдера вашего интернета. В поле Interface выберете ether1. Если провайдер выдает вам динамический ip адрес, сразу перейдите к пункту 13.

- Если интернет провайдер использует DHCP, необходимо создать DHCP клиент на роутере. Перейдите в меню IP -> DHCP client. Нажмите “+” и выберете интерфейс ether1. Нажмите ок.

- Для создания DHCP сервера, чтобы роутер сам раздавал ip адреса в сети сначала необходимо создать пул ip адресов. Для этого перейдите в меню IP -> Pool. Нажмите “+”. Введите имя пула адресов. Поле Addresses заполните по шаблону: [первый ip адрес]-[второй ip адрес]. Например: 192.168.10.2-192.168.10.235. Нажмите ОК.

- Создадим DHCP сервер. Перейдите в меню IP -> DHCP Server. Введите имя сервера, Интерфейс – LAN. Address pool – тот, что создали в прошлом пункте.

- Настроим DNS. Перейдите в меню IP -> DNS. Пропишите DNS серверы как показано на рисунке ниже.

- Перейдем к настройке маршрутизации. Перейдите в меню IP -> Routes. Нажмите “+” для создания нового маршрута. Dst. Address оставьте без изменения (0.0.0.0/24 смотрит в интернет). Gateway – пропишите шлюз вашего интернет провайдера. Distance – 1. Нажмите кнопку Comment и пропишите ISP1 (либо другой короткий комментарий, используется для настройки резервирования). Нажмите ОК во всех окнах.

- Кнопкой “+” добавьте еще один маршрут. Dst Address также оставьте без изменения, Gateway выберете интерфейс модема (Tandem-4G). Нажмите Comment и пропишите ISP2 – комментарий, обозначающий второй резервный выход в интернет. Нажмите ОК.

- Добавьте еще один маршрут. Dst. Address 8.8.4.4, Gateway ether1, Check Gateway: ping. Именно этот адрес через основной провайдер мы будем пинговать для проверки его работоспособности.

- Перейдем к настройке Firewall. Откройте меню IP -> Firewall. Откройте вкладку NAT и нажмите “+”. Chain: выберете srcnat. Out Interface укажите интерфейс модема Tandem-4G. Перейдите на вкладку Action и в поле Action укажите masquerade. Нажмите ОК. На той же вкладке NAT снова нажмите “+” и проделайте те же действия, выбрав Out Interface ether1.

- Перейдите на первую вкладку настроек Firewall-а. Добавлять следующие правила удобнее через терминал. Откройте меню new Terminal и введите следующие команды:

- ip firewall filter add action=drop chain=input comment=”Deny invalid connections” connection-state=invalid #запрещаем соединения со статусом invalid

- ip firewall filter add chain=input comment=”Permit icmp” protocol=icmp #разрешаем использование протокола icmp

- ip firewall filter chain=input comment=”Permit established connections” connection-state=established #разрешаем все уже установленные соединения

- ip fierwall filter add chain=input comment=”Permit related connections” connection-state=related #разрешаем все зависимые соединения

- ip firewall filer add action=drop chain=input comment=”Deny new connections” connection-state=new in-interface=!LAN #блокируем все новые соединения со всех интерфейсов, кроме LAN

- ip firewall filter add action=drop chain=output comment=”Deny 8.8.4.4 to reserved internet-channel” dst-address=8.8.4.4 out-interface=all-ppp protocol=icmp #запрещаем ping 8.8.4.4 через ppp-интерфейсы

- Перейдем к настройке переключения каналов интернета. Зайдите в меню Tools -> Netwatch. Добавьте новый IP адрес для наблюдения кнопкой “+”. Host: введите 8.8.4.4 – этот адрес мы будем пинговать. Interval: введите время, через которое мы будем пинговать адрес. В зависимости от того, доступен ли host 8.8.4.4, мы будем переключать интернет на резерв, либо переводить обратно на основной.

- Во вкладке Up введите:

- ip route set [find comment=”ISP1″] disabled=no

- interface ppp-client disable [find comment=”ISP2″]

- Во вкладке Down введите:

- ip route set [find comment=”ISP1″] disabled=yes

- interface ppp-client enable [find comment=”ISP2″]

- Во вкладке Up введите:

На этом настройка закончена, протестируйте переключение, отключив основной канал интернета. Роутер переключит интернет на модем. В меню Interfaces вы можете наблюдать когда происходит переключение.

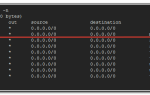

Активен интерфейс ether1, интернет работает по основному каналу:

Активен интерфейс Tandem-4G, интернет работает по резервному каналу:

Возможны так же и другие варинаты резервирования:

Источник: http://micro-drive.ru/stati/41-rezervirovanie-interneta-s-pomoshchyu-3g-4g-modema.html

Mikrotik. Два провайдера. Автоматическое переключение между шлюзами (без скриптов)

Доброе время суток. Замарочился я на днях организацией отказоустойчивости своего CCR1036-8G-2S+. Перелопатил много материала в интернете, но большинство из них мне не подходило. И тут я наткнулся на полезную статью которая целиком и полностью подходит для решения моих задач. Изложенная ниже настройка 100% рабочий вариант.

Мы уже рассматривали вариант подключения двух провайдеров Интернет к одному маршрутизатору, под управлением операционной системы Mikrotik RouterOS. Однако, это был самый простой вариант. Который не всегда может подойти в тех или иных условиях.

Поэтому сегодня, мы возьмем ряд конкретных примеров настройки маршрутизатора с условием подключения к двум провайдерам, и более подробно остановимся на некоторых нюансах настройки Firewall, NAT, маршрутизации и балансировки нагрузки или использования второго канала в качестве резервного.

И так как дальнейший рассказ будет с конкретными примерами, то и начнем его с конкретных условий. У нас есть 2 провайдера. Связь с обоими устанавливается посредством протокола PPPoE. Как настроить соединение с провайдером, подробно описано в этой статье, поэтому этот процесс мы пропустим.

Обозначив лишь то, что провайдер №1 у нас подключен к порту Ether1, и имя его PPPoE подключения – ISP1. Провайдер №2, подключен к порту Ether2 и имеет имя PPPoE подключения – ISP2.

Единственный момент, это то, что мы в дальнейшем, будем самостоятельно создавать правила маршрутизации, поэтому при создании подключений к провайдерам, необходимо убрать галочку с пункта Add Default Route на вкладке Dial Out для PPPoE соединения.

NAT

Чтобы наша сеть правильно работала и имела доступ в интернет, нам необходимо настроить NAT. Для этого открываем раздел IP -> Firewall, переходим на вкладку NAT и кнопкой “+”, добавляем новое правило.

На вкладке General, цепучку Chain выбираем scrnat. Значение поля Out. Interface, в данном случае, мы оставляем не заполненным, так как у нас два провайдера, и соответственно 2 разных интерфейса.

Затем на вкладке Action, в качестве параметра для поля Action, ставим значение masquerade.

Сохраняем правило кнопкой OK. Настройку NAT, можно считать законченной.

Firewall

Следующий наш шаг, это настройка функции Firewall, которая призвана защитить нашу локальную сеть.

Переходим на вкладку Filter Rules, где нам предстоит создать ряд основных правил, согласно которым, будет организованно прохождение пакетов через наш маршрутизатор.

Если у вас есть в этом разделе какие либо правила, то их следует сперва удалить.

Новые правила, можно добавлять нажатием кнопки “+”, после чего, например для правила разрешающего ping – chain=input protocol=icmp action=accept, на вкладке General, мы выбираем цепочку Chain – input, а протокол Protocol – icmp.

После чего, на вкладке Action, в качестве параметра для поля Action, выбираем acept.

Это действие, необходимо повторить порядка 14 раз, для четырнадцати разных правил.

Разрешаем Ping

chain=input protocol=icmp action=accept

chain=forward protocol=icmp action=accept

Разрешаем установленные соединения

chain=input connection-state=established action=accept

chain=forward connection-state=established action=accept

Разрешаем родственные соединения

chain=input connection-state=related action=accept

chain=forward connection-state=related action=accept

Запрещаем не удачные соединения

chain=input connection-state=invalid action=drop

chain=forward connection-state=invalid action=drop

Разрешаем соединения по протоколу UDP

chain=input protocol=udp action=accept

chain=forward protocol=udp action=accept

Открываем доступ в Интернет для нашей локальной сети. Для тех, у кого префикс локальной сети, отличается от 192.168.0.0/24, поставить вместо этого, свои адрес.

chain=forward src-address=192.168.0.0/24 action=accept

Разрешаем доступ к роутеру, только из локальной сети, как и выше – 192.168.0.0/24 стоит заменить своим адресом.

chain=input src-address=192.168.0.0/24 action=accept

И в конце, запрещаем все остальное

chain=input action=drop

chain=forward action=drop

Понятное дело, что открывать каждый раз новое окно, и заполнять все необходимые поля, это довольно утомительно, поэтому, я рекомендую открыть New Terminal и по одной задать команды перечисленные ниже. Это займет гораздо меньше времени.

ip firewall filter add chain=input protocol=icmp action=accept

ip firewall filter add chain=forward protocol=icmp action=accept

ip firewall filter add chain=input connection-state=established action=accept

ip firewall filter add chain=forward connection-state=established action=accept

ip firewall filter add chain=input connection-state=related action=accept

ip firewall filter add chain=forward connection-state=related action=accept

ip firewall filter add chain=input connection-state=invalid action=drop

ip firewall filter add chain=forward connection-state=invalid action=drop

ip firewall filter add chain=input protocol=udp action=accept

ip firewall filter add chain=forward protocol=udp action=accept

ip firewall filter add chain=forward src-address=192.168.0.0/24 action=accept

ip firewall filter add chain=input src-address=192.168.0.0/24 action=accept

ip firewall filter add chain=input action=drop

ip firewall filter add chain=forward action=drop

Но каким бы методом, мы это не делали, в итоге, мы должны получить следующее.

Routing

Последним, но одним из самых важных действий, осталось создание маршрутов. Начнем с того, что пометим наши соединения с провайдером. Это необходимо для того, чтобы все пришедшие на интерфейс того или иного провайдера запросы, уходили именно на его интерфейс. Это довольно критично в том случае, если у нас за NAT, есть какие либо ресурсы, к которым необходимо обеспечить доступ из глобальной сети Интернет. Например web-сервер или почтовый сервер и т.д. О том как организовать работу таких сервисов, мы уже рассматривали в статье Расширенные настройки Mikrotik RouterOS: перенаправление портов – dstnat.

Для этого, нам необходимо создать два отдельных правила, для каждого провайдера в разделе IP -> Firewall на вкладке Mangle.

На вкладке General, выбираем цепочку Chain как forward, а в качестве In.Interface выбираем интерфейс PPPoE подключения первого провайдера ISP1.

А на вкладке Action, в качестве параметра Action, выбираем mark connection и в появившемся ниже поле New Connection Mark, вписываем имя метки для этого соединения, например ISP1-con.

То же самое, повторяем для второго провайдера. Только в качестве In.

Interface выбираем ISP2, а в поле New Connection Mark, вписываем метку для второго соединения ISP2-con.

Теперь, чтобы отправить ответ на пришедший запрос через интерфейс того же провайдера, нам необходимо создать еще 2 правила, которые будут помечать маршруты.

Здесь же, создаем новое правило в котором в качестве цепочки Chain, выбираем значение prerouting, в поле Scr.Address вписываем префикс нашей локальной сети 192.168.0.0/24, а Cjnnection Mark выбираем метку соединения нашего первого провайдера ISP1-con.

Переходим на вкладку Action и в поле Action, выбираем mark routing, а в появившемся ниже поле New Routing Mark, присваиваем метку для маршрута этого провайдера, например ISP1-rt.

Точно такое же привило, создаем и для второго соединения.

Только, соответственно, в качестве Connection Mark выбираем ISP2-con, а в качестве New Routing Mark, вписываем ISP2-rt.

И теперь, если у нас есть какие либо ресурсы, доступ к которым необходимо обеспечить исключительно через интерфейс того или иного провайдера, нам нужно создать список этих ресурсов и пометить все соединения с адресами из этого списка, для дальнейшей правильной маршрутизации.

Например у провайдера №2 – ISP2 есть локальные ресурсы имеющие диапазон адресов 181.132.84.0/22. А через провайдера №1, пинг к игровым серверам онлайн игр, гораздо меньше. И мы знаем что IP адреса этих серверов 90.231.6.37 и 142.0.93.168.

Переходим на вкладку Address Lists раздела IP -> Firewall. И по одному добавляем эти IP адреса или подсети целиком, с именами to-ISP1 или to-ISP2, в зависимости от того, через какого провайдера должно быть обращение к этим ресурсам.

И так как большинство провайдеров используют собственные DNS сервера, доступ к которым зачастую запрещен из других сетей, то в эти списки, крайне важным будет добавить и адреса DNS серверов каждого из провайдеров, для того чтобы запросы доменных имен уходили на них именно через интерфейс конкретного провайдера.

Узнать DNS адреса не сложно, например у самого провайдера на сайте в разделе по настройке оборудования.

В итоге, мы должны иметь ряд адресов для каждого из списков

Для того чтобы пометить маршруты для этих списков, возвращаемся на вкладку Mangle., где создаем еще 2 правила.

Для ISP1 и списка to-ISP1, правило будет выглядеть так: на вкладке General, Chain – prerouting, Connection State – new.

На вкладке Advanced, Dst.

Address List – наш список адресов для первого провайдера to-ISP1.

А на вкладке Action, Action – mark routing, New Routing Mark – ISP1-rt.

Повторяем тоже самое, для списка адресов второго провайдера. Но соответственно в качестве Dst.Address List, указываем список адресов для второго провайдера to-ISP2. А в качестве метки для маршрута New Routing Mark – ISP2-rt.

И приступаем к самой основной части настройки маршрутизации – созданию статических правил маршрутизации в разделе IP -> Routes.

Здесь, на вкладке Routes, создаем новый маршрут.

Если каналы наших обоих провайдеров, практически равны, то добавляем вот такой маршрут: но вкладке General, окна создания маршрута, для Dst.Address пишем 0.0.0.0/0, а в качестве Getway выбираем интерфейсы наших провайдеров ISP1 и ISP2. Все остальные параметры, оставляем без изменений.

В таком варианте, нагрузка на обоих провайдеров, будет распределяться равномерно.

Если же мы хотим сделать так, что бы второй провайдер у нас был запасным, и “включался” только в случае, когда не доступен или сильно загружен первый, то создаем два маршрута.

Первый Dst.Address – 0.0.0.0/0, Gateway – ISP1.

А второй Dst.Address – 0.0.0.0/0, Gateway – ISP2, Distance – 2.

И еще, необходимо создать два отдельных маршрута, для каждого из провайдеров, куда будут уходить помеченные нами ранее маршруты.

Отличатся они будут тем, что в поле Routing Mark будет указана метка, которую мы присваивали ранее, для того или иного провайдера.

Первый будет иметь Dst.Address – 0.0.0.

0/0, Gateway – ISP1, Routing Mark – ISP1-rt, а второй, соответственно Dst.Address – 0.0.0.0/0, Gateway – ISP2, Routing Mark – ISP2-rt

Теперь работа с двумя провайдерами, настроена должным образом. Все входящие соединения помечаются и ответы на них уходят через тот интерфейс, на который пришел запрос. Обращения к тем или иным ресурсам, распределены, и нагрузка на оба канала – сбалансирована.

Источник: http://sidex84.blogspot.com/2014/07/mikrotik.html