Mikrotik

Для настройки Wi-Fi роутера MikroTik нам понадобятся:

- кабель провайдера интернета (Triolan, MaxNet, Воля, Airbites, Vega или любые другие);

- компьютер или ноутбук с Wi-Fi;

- роутер MikroTik (в нашем случае RB751U-2HnD). Он будет раздавать Интернет по кабелю, а также по Wi-Fi на ноутбук, смартфон, телевизор с Wi-Fi или планшет.

Схема подключения роутера MikroTik:

- кабель провайдера интернета подключаем в первый порт роутера;

- компьютер подключаем к роутеру MikroTik сетевым кабелем в любой LAN порт от 2 до 5;

- ноутбук и другие беспроводные устройства подключим по Wi-Fi;

- блок питания включаем в разъем «Power» роутера MikroTik.

Вход в настройки роутера MikroTik

Откройте браузер Internet Explorer (или любой другой) и напишите адрес 192.168.88.1 — это IP адрес по умолчанию для роутера MikroTik.

В окне браузера выбираем Winbox, сохраняем программу и запускаем.

Подключаемся к роутеру MikroTik:

- Нажимаем кнопку … для отображения устройств MikroTik;

- Выбираем в списке наш роутер;

- Нажимаем кнопку Connect. Login по умолчанию admin, пароль пустой.

Сброс настроек роутера

Сбросим все настройки роутера MikroTik через программу Winbox:

- Выбираем слева меню New Terminal;

- В терминале вводим команду system;

- Потом вводим команду reset;

- Нажимаем кнопку y на клавиатуре для подтверждения сброса настроек.

После перезагрузки устройства заходим еще раз в настройки MikroTik с помощью программы Winbox.

В появившемся окне нажимаем кнопку Remove Configuration и ждем, пока роутер перезагрузится.

Описание сетевых интерфейсов

Конфигурация сетевых интерфейсов MikroTik будет выглядеть следующим образом: первый порт будет подключен к провайдеру (WAN порт), остальные порты будут работать в режиме свитча для подключения компьютеров локальной сети.

Чтобы не путать сетевые интерфейсы, опишем их с помощью комментариев.

Входим в настройки MikroTik с помощью программы Winbox.

Записываем для первого порта ether1 комментарий “WAN”:

- Открываем меню Interfaces;

- Выбираем первый интерфейс ether1;

- Нажимаем желтую кнопку Comment;

- В появившемся окне вводим комментарий “WAN”;

- Нажимаем кнопку OK.

Записываем для второго порта ether2 комментарий “LAN”:

- Выбираем первый интерфейс ether2;

- Нажимаем желтую кнопку Comment;

- В появившемся окне вводим комментарий “LAN”;

- Нажимаем кнопку OK.

Теперь в списке интерфейсов четко видно их назначение.

Смена MAC адреса WAN порта

Если Ваш провайдер блокирует доступ к сети по MAC адресу, то необходимо сначала изменить MAC адрес WAN порта роутера MikroTik. В противном случае пропустите этот пункт.

Чтобы изменить MAC адрес порта MikroTik, открываем в программе Winbox меню New Terminal и вводим команду:

/interface ethernet set ether1 mac-address=00:01:02:03:04:05

, где ether1 – имя WAN интерфейса, 00:01:02:03:04:05 – разрешенный MAC адрес.

Чтобы вернуть родной MAC адрес порта, нужно выполнить команду:

/interface ethernet reset-mac ether1

, где ether1 – имя интерфейса.

Настройка Dynamic IP

Если интернет провайдер выдает Вам сетевые настройки автоматически, то необходимо настроить WAN порт роутера MikroTik на получение настроек по DHCP:

- 1. Открываем меню IP;

- 2. Выбираем DHCP Client;

- 3. В появившемся окне нажимаем кнопку Add (красный крестик);

- 4. В новом окне в списке Interface: выбираем WAN интерфейс ether1;

- 5. Нажимаем кнопку OK для сохранения настроек.

Теперь мы получили IP адрес от провайдера, который отображается в столбце IP Adress.

Проверим, что есть связь с интернетом:

- Открываем меню New Terminal;

- В терминале пишем команду ping ya.ru (пингуем сайт ya.ru).

Как видим, идут пинги по 20ms, значит интернет подключен и работает. Остановить выполнение команды можно комбинацией клавиш Ctrl+C.

На компьютерах, подключенных к роутеру MikroTik, интернет не будет работать, пока вы не настроите локальную сеть, Firewall и NAT.

Настройка портов в режим свитча

Выполним объединение портов MikroTik ether2 – ether5 в свитч:

- Выбираем двойным щелчком мыши интерфейс ether3;

- В списке Master Port выбираем ether2 (главный порт свитча);

- Нажимаем кнопку ОК.

Эту операцию повторяем для интерфейсов ether4, ether5.

В итоге напротив портов ether3-ether5 должна стоять буква S (Slave – ведомый).

Объединение Wi-Fi и проводных интерфейсов в локальную сеть

Если Вы используете роутер MikroTik без Wi-Fi (RB750, RB750GL, RB450G), то пропустите этот пункт.

Чтобы компьютеры, подключенные к роутеру по кабелю и по Wi-Fi, друг друга «видели», необходимо объединить беспроводной и проводные интерфейсы MikroTik.

Создаем объединение bridge-local (мост);

- Открываем меню Bridge;

- Нажимаем кнопку Add (красный крестик);

- В поле Name прописываем имя объединения bridge-local;

- Нажимаем кнопку OK.

Добавляем в объединение ethetnet порты:

- Переходим на вкладку Ports;

- Нажимаем кнопку Add (красный крестик);

- В списке Interface выбираем главный ethernet порт свитча ether2;

- В списке Bridge выбираем имя объединения bridge-local;

- Нажимаем кнопку OK.

Добавляем в объединение Wi-Fi интерфейс:

- Переходим на вкладку Ports;

- Нажимаем кнопку Add (красный крестик);

- В списке Interface выбираем главный ethernet порт свитча wlan1;

- В списке Bridge выбираем имя объединения bridge-local;

- Нажимаем кнопку OK.

Назначение IP адреса локальной сети

Настроим IP адрес локальной сети MikroTik:

- Открываем меню IP;

- Выбираем Addresses;

- Нажимаем кнопку Add (красный крестик);

- В поле Address вводим адрес и маску локальной сети, например 192.168.88.1/24;

- В списке Interface выбираем bridge-local (eсли вы используете роутер MikroTik без Wi-Fi (RB750, RB750GL, RB450G), то в списке Interface выбираем главный интерфейс свитча ether2);

- Нажимаем кнопку OK.

Настройка DHCP сервера

Чтобы компьютеры, подключенные к роутеру, получали сетевые настройки автоматически, настроим DHCP сервер MikroTik:

- Открываем меню IP;

- Выбираем DHCP Server;

- Нажимаем кнопку DHCP Setup;

- В списке DHCP Server Interface выбираем bridge-local (если вы используете роутер MikroTik без Wi-Fi (RB750, RB750GL, RB450G), то в списке DHCP Server Interface выбираем главный интерфейс свитча ether2);

- Нажимаем кнопку Next;

- В этом окне выбирается сеть для DHCP. Оставляем без изменений и нажимаем кнопку Next;

- В следующем окне указывается адрес шлюза. Нажимаем кнопку Next;

- В этом окне прописывается диапазон IP адресов, которые будет раздавать DHCP сервер. Нажимаем кнопку Next;

- Далее вводятся адреса DNS серверов. Нажимаем кнопку Next;

- Здесь задается время резервирования IP адресов. Нажимаем кнопку Next;

- Настройка DHCP сервера успешно завершена. Жмем кнопку OK.

Теперь сетевой кабель компьютера отключаем от роутера и еще раз подключаем к нему.

Настройка Wi-Fi точки доступа MikroTik

Сначала необходимо включить Wi-Fi модуль:

- Открываем меню Wireless;

- Выбираем Wi-Fi интерфейс wlan1;

- Нажимаем кнопку Enable (синяя галочка).

Создаем пароль для подключения к точке доступа MikroTik:

- Открываем вкладку Security Profiles;

- Нажимаем кнопку Add (красный крестик);

- В новом окне в поле Name: указываем имя профиля безопасности;

- Для лучшей безопасности оставляем только регистрацию по протоколу WPA2 PSK;

- В поле WPA2 Pre-Shared Key вводим пароль для доступа к Wi-Fi точке;

- Для сохранения настроек нажимаем кнопку OK.

Настраиваем параметры Wi-Fi точки MikroTik:

- Открываем вкладку Interfaces;

- Делаем двойной клик кнопкой мыши на Wi-Fi интерфейсе wlan1, чтобы зайти в его настройки;

- Переходим на вкладку Wireless;

- В списке Mode: выбираем режим работы ap bridge (точка доступа в режиме моста);

- В списке Band: выбираем в каких стандартах будет работать Wi-Fi точка, мы выбрали B/G/N;

- В поле SSID: прописываем имя точки доступа;

- В списке Security Profile выбираем имя профиля безопасности, в котором мы создавали пароль для доступа к Wi-Fi точке;

- Нажимаем кнопку OK для сохранения настроек.

Теперь можно подключаться к роутеру по Wi-Fi.

На компьютерах, подключенных к роутеру MikroTik по Wi-Fi, интернет не будет работать, пока вы не настроите Firewall и NAT.

Настройка Firewall и NAT

Чтобы компьютеры получали доступ к интернету, необходимо настроить Firewall и NAT на роутере MikroTik.

Простая настройка

Ручная настройка фаерволла MikroTik требует глубоких знаний в этой области. Поэтому мы выполним настройку более простым способом через Webbox.

В RouterOS v6 убрали упрощенную настройку через Webbox. В этом случае вам придется выполнить Ручную настройку.

Открываем браузер Internet Explorer (или любой другой) и вводим адрес роутера 192.168.88.1/cfg

Вводим имя пользователя admin и нажимаем кнопку Log In

Переходим на вкладку Firewall и выполняем следующие действия:

- В списке Public interface: выбираем WAN интерфейс ether1, на который приходит интернет.

- Ставим галочку напротив Protect router: (защитить роутер);

- Ставим галочку напротив Protect LAN: (защитить локальную сеть);

- Ставим галочку напротив NAT: (включить NAT);

- Нажимаем кнопку Apply для сохранения настроек.

После этого на подключенных компьютерах должен появиться интернет.

Если интернет не появился на компьютерах, перезагрузите роутер MikroTik и сетевые интерфейсы компьютеров, чтобы они получили новые сетевые настройки по DHCP.

Ручная настройка

Вручную настроить NAT и Firewall проще всего через New Terminal.

Настройка NAT выполняется следующими командами:

ip firewall nat add chain=srcnat out-interface=интерфейс провайдера action=masquerade

, где интерфейс провайдера – это интерфейс, на который приходит интернет от провайдера, например ether1.

Настройки NAT достаточно, чтобы заработал интернет.

Protect router – команды для защиты роутера:

ip firewall filter add action=accept chain=input disabled=no protocol=icmp ip firewall filter add action=accept chain=input connection-state=established disabled=no in-interface=интерфейс провайдера ip firewall filter add action=accept chain=input connection-state=related disabled=no in-interface=интерфейс провайдера ip firewall filter add action=drop chain=input disabled=no in-interface=интерфейс провайдера

Protect LAN – защита внутренней сети:

ip firewall filter add action=jump chain=forward disabled=no in-interface=интерфейс провайдера jump-target=customer ip firewall filter add action=accept chain=customer connection-state=established disabled=no ip firewall filter add action=accept chain=customer connection-state=related disabled=no

ip firewall filter add action=drop chain=customer disabled=no

Назначаем типы интерфейсов для защиты внутренней сети (external – внешний, internal – внутренний LAN):

ip upnp interfaces add disabled=no interface=ether1 type=external ip upnp interfaces add disabled=no interface=ether2 type=internal ip upnp interfaces add disabled=no interface=ether3 type=internal ip upnp interfaces add disabled=no interface=ether4 type=internal ip upnp interfaces add disabled=no interface=ether5 type=internal

ip upnp interfaces add disabled=no interface=bridge-local type=internal

Изменение пароля доступа к роутеру MikroTik

Чтобы изменить пароль доступа к роутеру MikroTik, выполните следующие действия:

- Открываем меню System;

- Выбираем Users;

- Делаем двойной клик кнопкой мыши на пользователе admin;

- Нажимаем кнопку Password…;

- В поле New Password вводим новый пароль;

- В поле Confirm Password подтверждаем новый пароль;

- В окне Change Password нажимаем кнопку OK;

- В окне User нажимаем кнопку OK.

Сброс роутера MikroTik к заводским настройкам

Чтобы сбросить MikroTik к заводским настройкам выполните следующее:

- Отключите питание роутера;

- Нажмите и держите кнопку Reset;

- Включите питание роутера;

- Дождитесь пока замигает индикатор ACT и отпустите кнопку Reset.

После этого роутер перезагрузится, и вы сможете зайти в его настройки со стандартным именем пользователя admin без пароля.

Если вы войдете в настройки с помощью программы Winbox, то появится следующее окно:

C помощью кнопки OK можно выполнить быструю настройку роутера по умолчанию.

Кнопка Remove Configuration позволяет сбросить все настройки для последующей ручной настройки роутера.

Установка модуля multicast

Чтобы настроить IPTV на роутерах MikroTik, сначала необходимо установить дополнительный модуль multicast. Для этого выполните следующее:

- Перейдите на сайт MikroTik по ссылке http://www.mikrotik.com/download;

- Выберите, к какой серии относится ваш роутер;

- Выберите версию операционной системы RouterOS, установленную на вашем роутере. Если в списке нет нужной версии, вам потребуется обновить операционную систему роутера до необходимой версии. Как это сделать можно прочитать в инструкции Как обновить MikroTik RouterOS;

- Нажмите на ссылку All packages, чтобы скачать дополнительные модули;

- Распакуйте скаченный архив с модулями;

- Откройте в Winbox меню Files;

- Перетащите из распакованной папки файл multicast-x.xx-mipsbe.npk в Winbox окно File List.

- Откройте меню System – Packages и перетащите файл multicast-x.xx-mipsbe.npk из окна File List в окноPackages List;

- Перезагрузите роутер через меню System – Reboot или через терминал командой system reboot.

После перезагрузки в System – Packages должен появиться модуль multicast.

Настройка IPTV

Выполним настройку IPTV на MikroTik.

Откройте меню Routing – IGMP Proxy и нажмите красный плюсик, чтобы указать на какой порт приходит IPTV.

В выпадающем списке Interface выберите WAN порт, к которому подключен кабель интернет провайдера и поставьте галочку Upstream.

В поле Alternative Subnets укажите подсеть стриммеров. Если вы не знаете данные подсети, то попробуйте указать: 10.0.0.0/8, 172.16.0.0/12 и 192.168.0.0/16 или 0.0.0.0/0.

После ввода параметров нажмите кнопку OK.

Еще раз нажмите красный плюсик, чтобы указать на какие порты передавать IPTV.

В выпадающем списке Interface выберите порты, на которые нужно пробросить IPTV, поставьте галочку Querier и нажмите кнопку OK. В Interface желательно указывать один конкретный порт, чтобы не было проблем с производительностью роутера, либо можно выбрать bridge чтобы тв можно было смотреть с устройств по WiFi.

На этом настройка IPTV на MikroTik окончена. Если вы все правильно настроили, то на вкладке MFC должны пойти пакеты.

Источник: https://vladlink.ru/help/detail.php?id=654

Настройка роутера MikroTik

Гайд для чайников, таких как я, по простой настройке рутера MikroTik.

Долгое время у меня все рутилось сервером, если я там чего ухитрялся наколбасить меня начинали долбить по поводу пропавшего интернета. До кучи не было у меня Wi-Fi, а как бы надо. Да и не по феншую так поступать, поэтому было приянто решение разрутить маленьким железным рутером.

Бытовые решения отпадали, хотелось надежной работы, промышленные стоят совершенно негуманных денег, поэтому взгляд упал на SOHO продукцию MikroTik. Гибкость в настройках у девайса необычайная, поэтому начнем с простого и будем потихоньку усложнять, но в рамках простых решений.

У MikroTika есть веб-морда и графическая утилита конфигурфции WinBox, один вид которых может пролоржить несколько морщин на челе настраивающего, мы воспользуемся веб-мордой однократно, что бы только добыть WinBox, который можно скачать прямо с рутера. А в самом WinBox-е будем пользоваться только парой кнопок. Настройка из терминала намного проще, чем щелканье мышкой по многочисленным меню.

Для настройки из терминала будем готовить простой текстовый файл в любимом редакторе, который в одно движение будем скармливать рутеру, некоторые секции файла не будут менятся, некоторые будем подкручивать под нужную конфигурацию. Ничего сложного.

1. Подключаемся

Тут два пути. Включаем питание и подключаем патчкорд между 2-ым портом рутера и сетевой компьютера. Удобно если компьютер получает сетевую конфигурацию автоматически по DHCP, наш рутер так же автоматически даст IP по DHCP. Открываем броузер и идем по адресу 192.168.88.1 и видим приглашение, тискаем в кнопку WinBox и скачиваем приложение с рутера.

Все, закрываем броузер, он больше не нужен.

Если IP статический и(или) в другой подсети, то спокойненько скачиваем WinBox из интернета, вот тут он точно есть. Рутер подключаем или к сетвой компьютера или в ближайшей свич вторым портом, так мы будем иметь доступ в “старый” интернет и в рутер. Включаем питание и запускаем WinBox, тыркаем в кнопку с тремя точками:

В открывшемся окне мы увидим список рутеров MikroTik в нашей сети, если их несколько или всего один, как в моем случае. Выбираем нужный и тыркаем мышкой в MAC-адрес, что бы WinBox подключался не по IP, а по MAC-у, так мы не зависим от конфигурации сети.

Нажимаем на кнопку коннект и подключаемся. Будут мелькать маленькие окошки и весело бегать прогресс бар, все это свистелки и ненужные перделки, не обращаем внимания. Дефолтный пользователь – admin, без пароля.

Первым делом сбрасываем конфигурацию рутера выбрав Меню-System->Reset Configuration В открывшемся окошке отмечаем чекбокс No Default Configuration и нажимаем кнопку Reset Configuration.

Все, рутер девственно чист. Бояться потери конфигурации не нужно, если захочется вернутся к исходному состоянию, то нужно точно так же сбросить конфигурацию, но не отмечать чекбокс, будет как из коробки.

А если уж совсем что то испортилось и не работает, то нужно отключить питание, нажать кнопку Reset рядом с разъемом питания, подключить питание и подождать, пока не заморгает светодиод.

Все, все изменения забыты и состояние – новый.

2. Безопасность.

Источник: http://cxo.lv/soft/joomla/231

Mikrotik настройка простого firewall

Тут мені стало очевидно, що на Mikrotik треба налаштувати таки Firewall, щоб закритися від подібних з'єднань, які призводять до гальм в роботі роутера. В інтернеті багато інформації по налаштуванню fiewall в mikrotik, я не буду детально описувати цей процес.

Прочитати детальніше про налаштування можна тут або тут. Я просто наведу свій набір правил для звичайного домашнього роутера. Це мінімальний набір правил фаєрвола, нічого зайвого і в той же час повний захист від непотрібних підключень.

Тут ether2 – зовнішній інтерфейс, 192.168.1.

0/24 – моя локальна мережа, 45000 – порт торрента.

дозволяємо пінг add chain = input action = accept protocol = icmp

add chain = forward action = accept protocol = icmp

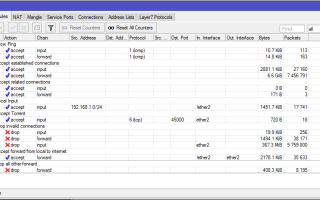

Ось скріншот моїх правил firewall. В принципі, по ньому можна відтворити всі правила у себе на mikrotik:

Налаштування NAT в Mikrotik

add chain = srcnat action = masquerade out-interface = ether2

add chain = dstnat action = dstnat to-addresses = 192.168.1.50 to-ports = 45000 protocol = tcp in-interface = ether2 dst-port = 45000

На цьому все. Інтернет лага перестав. Варто відзначити, що я заборонив всі вхідні підключення, крім торрента. Тобто віддалено моїм mikrotik я управляти не зможу, все підключення закриті firewall. Мені це просто не потрібно. Якщо у вас є така потреба, то не забудьте дозволити вхідні підключення в firewall для winbox.

І ще важливе зауваження. Я не рекомендую налаштовувати fierwall в mikrotik, та й не тільки в мікротік віддалено. Я під час налаштування помилився і відключив собі доступ до пристрою. Довелося його ресета і налаштовувати заново. Благо це не довго, не зайняло багато часу. Але майте це на увазі. Краще перед налаштуванням зробити backup, якщо раптом ресета доведеться

Источник: http://jak.bono.odessa.ua/articles/mikrotik-nastrojka-prostogo-firewall.php

mikrotik home router configuration | IT Knowledge Base

IP по умолчанию 192.168.88.1 входящий линк в 1 порту, подключаться к роутеру в любой другой или по wifi

1. IP, DNS, ROUTE

Настраиваем локальную сеть оператора связи

/ip address add address=10.*.*.*/24 disabled=no interface=ether1 network=10.*.*.0

Прописываем ДНС сервера

/ip dns set allow-remote-requests=yes servers=8.8.8.8,8.8.4.4

Маршрут на провайдера

/ip route add dst-address=10.0.0.0/8 gateway=10.*.*.1 distance=1 comment=”Alias route”

Отключаем автоматическое получение ip из сети провайдера. Если Провайдер выдает настройки автоматически, то эту команду не прописываем.

/ip dhcp-client disable 0

2. Пользователи

Добавляем пользователя роутера

/user add name=owner password=***** group=full

Перелогиниваемся

/quit

Отключаем дефолтную учетную запись

/user disable admin

3. PPPoE

Создаем pppoe подключение к сети провайдера

/interface pppoe-client add disabled=no interface=ether1 name=pppoe-out1 use-peer-dns=no user=*** password=***

Включаем NAT на pppoe, что бы появился интернет в локальной сети роутера

/ip firewall nat add action=masquerade chain=srcnat out-interface=pppoe-out1

Пишем статический маршрут, весь трафик на PPP

/ip route add dst-address=0.0.0.0/0 gateway=pppoe-out1

4. Настройка WiFi

Настройка пароля и wifi на роутере

/interface wireless security-profiles add name=profile-security mode=dynamic-keys authentication-types=wpa2-psk group-ciphers=aes-ccm unicast-ciphers=aes-ccm wpa2-pre-shared-key=******** /interface wireless set 0 ssid=Bla_bla_WiFi bridge-mode=enabled name=wlan1 disabled=no wireless-protocol=802.11 mode=ap-bridge security-profile=profile-security

5. Настройка Firewall

Настройка защиты, фаервола

/ip firewall filter add action=accept chain=input comment=”defconf: accept established,related,untracked” connection-state=established,related,untracked add action=drop chain=input comment=”defconf: drop invalid” connection-state=invalid add action=accept chain=input comment=”defconf: accept ICMP” protocol=icmp add action=drop chain=input comment=”defconf: drop all from internet” in-interface=pppoe-out1 add action=accept chain=forward comment=”defconf: accept in ipsec policy” ipsec-policy=in,ipsec add action=accept chain=forward comment=”defconf: accept out ipsec policy” ipsec-policy=out,ipsec add action=accept chain=forward comment=”defconf: accept established,related, untracked” connection-state=established,related,untracked add action=drop chain=forward comment=”defconf: drop invalid” connection-state=invalid add action=drop chain=forward comment=”defconf: drop all from WAN not DSTNATed” connection-nat-state=!dstnat connection-state=new in-interface-list=WAN add action=drop chain=input connection-state=invalid

5. Финальные проверки и донастройки

Проверяем наличие трафика на pppoe и wlan

/interface print status /tool traceroute 8.8.8.8

Дополнительные настройки безопасности сети:

/ip neighbor discovery set 6 discover=no /system backup save name=+%d.%m.%Y password=no updt for 6.40.5

Источник: https://disnetern.ru/set-mikrotik-home-office-wifi-router/

Настройка фильтрации трафика на MikroTik. Ч. 2

Перед настройкой файрвола

В этой и следующей части статьи используется следующая топология сети:

- WAN – 172.30.10.26/24, Default Gateway 172.30.10.1

- DMZ – 10.10.10.1./24

- LAN – 192.168.88.1/24

Как это настроить — смотрите статью “Разумная настройка RB2011”

Немного повторяя статью по настройке RB 2011, я позволю себе напомнить, что для начала необходимо отключить неиспользуемые на маршрутизаторе сервисы. Фактически для настройки и работы с маршрутизатором нам достаточно сервисов:

- Winbox – порт 8291 TCP;

- Ssh – порт 22 TCP;

- www – порт 80 TCP;

Этап 1. Отключение ненужных сервисов

Открываем меню IP / Services и воспользовавшись кнопкой Disable отключаем ненужные нам сервисы.

Если вы используете для работы с MikroTik протокол ssh, хорошей идеей будет изменить его стандартный порт на какой-нибудь другой, например 65522. Для этого дважды щелкаем по строке с ssh и в открывшемся окне меняем порт:

Нажав ОК, подтверждаем выбор.

Также можно поменять порты winbox и www. Однако мы не наблюдали, чтобы порт 8291 (winbox) подвергался атаке по подбору пароля.

А вот в случае атаки порта ssh к маршрутизатору, находящемуся на внешнем IP адресе, производится до нескольких сотен попыток несанкционированного подключения в сутки.

Web-интерфейс, конечно, тоже лучше отключить, но если вы по каким-то причинам не можете использовать для настройки winbox, то будет хорошим решением разрешить доступ к web-интерфейсу маршрутизатора только из локальной сети.

Для этого дважды щелкаем по строке с www и заполняем поле available from :

Нажав кнопку ОК, подтверждаем выбор.

Этап 2. Отключение поиска соседей и mac-сервера на внешних интерфейсах

Заходим в меню ip/neighbors, переходим на закладку Discovery Interfaces и отключаем все кроме интерфейса LAN, нажатием на кнопку Disable.

Далее идем в меню Tools/MAC Server и на закладках Telnet Interfaces и WinBox Interfaces добавляем интерфейс LAN, удаляем если есть любые другие интерфейсы и отключаем интерфейс “*all”

Это не даст возможности подключиться к маршрутизатору снаружи, при помощи MAC – Telnet

Если кто-то считает что это излишние меры безопасности, вот что видит на WAN -портах один из установленных в работу маршрутизаторов.

При этом на два из них удалось зайти mac-telnet и получить доступ к управлению.

Этап 3. Пользователь и пароль

Теперь надо заменить пользователя по умолчанию и установить ему пароль.

Переходим в меню System/Users.

Создаем нового пользователя с правами администратора.

После чего закрываем программу Winbox, запускаем его заново и заходим под новым пользователем, открываем меню System/Users и отключаем учетную запись администратора.

На этом подготовительные операции можно считать законченными. Переходим к настройке firewall.

Настройка файрвола

В предыдущей части статьи мы с вами узнали, что:

- Трафик, идущий на маршрутизатор, попадает в цепочку файрвола input;

- Трафик, создаваемый маршрутизатором, попадает в цепочку файрвола output;

- Трафик, идущий через маршрутизатор, попадает в цепочку forward;

- Существуют четыре состояния соединения: new, established, related, invalid.

То есть, исходя из состояний соединения и цепочек, общие правила защиты маршрутизатора можно сформулировать как:

- Мы работаем только с цепочкой input;

- Мы пропускаем соединения с состоянием established и related, как уже установленные;

- Мы пропускаем протокол ICMP;

- Мы считаем как WAN, так и DMZ недоверенными сетями;

- Мы разрешаем прохождение некоторого трафика на маршрутизатор. Остальной трафик блокируем.

Теперь давайте определим разрешенный трафик с недоверенных интерфейсов. Итак, мы разрешаем:

- TCP порт 8291 – winbox, удаленное управление снаружи;

- 65522 ssh на измененном порту;

- Предположим, что у нас в дальнейшем будет настраиваться VPN-сервер по протоколу PPTP и мы разрешим порт 1723 по протоколу TCP.

Также с этого момента мы начинаем работать с командной строкой маршрутизатора. Все команды вставляются в терминал маршрутизатора. Если необходимо – вы можете посмотреть в графическом интерфейсе, что конкретно было сделано. Очень скоро вы научитесь читать команды и соотносить их с графическим интерфейсом.

Определяем так называемые bogon-сети (сети приватных или не распределенных IP-адресов).

/ip firewall address-list add address=0.0.0.0/8 disabled=no list=BOGON add address=10.0.0.0/8 disabled=no list=BOGON add address=100.64.0.0/10 disabled=no list=BOGON add address=127.0.0.0/8 disabled=no list=BOGON add address=169.254.0.0/16 disabled=no list=BOGON add address=172.16.0.0/12 disabled=no list=BOGON add address=192.0.0.0/24 disabled=no list=BOGON add address=192.0.2.0/24 disabled=no list=BOGON add address=192.168.0.0/16 disabled=no list=BOGON add address=198.18.0.0/15 disabled=no list=BOGON add address=198.51.100.0/24 disabled=no list=BOGON add address=203.0.113.0/24 disabled=no list=BOGON add address=224.0.0.0/4 disabled=no list=BOGON add address=240.0.0.0/4 disabled=no list=BOGON

Должно получиться вот так:

И запрещаем с этих подсетей соединения на WAN-порт маршрутизатора:

/ip firewall filter add action=drop chain=input in-interface=WAN src-address-list=BOGON

Разрешаем все уже установленные подключения (connection state=established):

/ip firewall filter add chain=input connection-state=established

Разрешаем все зависимые подключения (connection state=related):

/ip firewall filter add chain=input connection-state=related /ip firewall filter add chain=input protocol=icmp

Разрешаем новые соединения по портам 65522 и 8291 с любого интерфейса:

/ip firewall filter add chain=input connection-state=new dst-port=8291,65522 protocol=tcp

Разрешаем новые соединения по порту 1723 (PPTP) любого интерфейса:

/ip firewall filter add chain=input dst-port=1723 protocol=tcp

И блокируем все новые соединения со всех интерфейсов, кроме LAN:

/ip firewall filter add action=drop chain=input connection-state=new in-interface=!LAN

Должно получиться следующее:

На этом базовая настройка безопасности маршрутизатора завершена. В следующей части мы рассмотрим защиту локальной сети, демилитаризованной зоны и создание собственных цепочек фильтрации трафика.

Технический директор Илья Князев

Источник: https://spw.ru/educate/articles/nastrojka-filtracii-trafika-na-mikrotik-chast-2/

Настройка firewall Mikrotik

Теги: Mikrotik

Разделы:

Вместо вступления

Итак, имеем роутер Mikrotik, например, очень популярный RB951G-2HnD.

Считаем, что внутренняя сеть осталась нетронутой (192.168.88.0/24), IP роутера 192.168.88.1, внешний интерфейс ether1-gateway.

Первое, что надо сделать: защитить роутер от маньяков из интернета. По умолчанию, брандмауэр роутера разрешает все подключения. Мы не можем подключить к нему клавиатуру и монитор для настройки или корректировки того, что мы натворим в дальнейшем, поэтому отнеситесь внимательно к тому, что и как вы настраиваете.

Доступ к терминалу через WinBox

Огромное преимущество WinBox состоит в том, что даже если сетевой адаптер компьютера, с которого вы подключаетесь к Mikrotik, находится в другой подсети (ну, настройка у вас такая), то WinBox все равно сможет подключиться к роутеру — по mac. Если вы еще не установили WinBox, самое время это сделать! В браузере открываем веб-интерфейс роутера и находим почти в самом низу ссылочку WinBox.

Запускаем WinBox и выбираем New Terminal.

Дальше все как в нормальных взрослых железках, по tab автодополнение команд и др. Вам понравится!

При вводе команд учтите, что внесенные изменения применяются сразу же, поэтому не заблокируйте сами себя. После ввода команд новые правила будут доступны для редактирования через WinBox или веб-интерфейс. Порядок правил имеет значение — выполняются сверху вниз. Где бы вы ни взяли сами команды, сначала посмотрите, что они делают!

Цепочка INPUT работает тогда, когда данные предназначены роутеру (его ip адресу). Когда мы что-то настраиваем для этой цепочки, мы в первую очередь защищаем сам роутер (ssh, telnet, веб-интерфес и др.) от взлома.

Пожалуй, больше всего внимания требует именно эта цепочка.

Общий принцип построения правил: явно запрещаем что-то (например, все новые соединения из интернета ;)) или явно что-то разрешаем (например, удаленный ssh), остальное запрещаем.

Цепочка FORWARD работает тогда, когда данные проходят через роутер, например, когда ваш локальный компьютер хочет открыть сайт ya.ru. Всякие блокировки на этом этапе защищают вас, например, от того, что зараженный компьютер в вашей локальной сети начнет рассылать спам или учавствовать в DDOS. Т.е.

каждый банк-клиент, IM-месенджер и куча другого софта требуют своих особых разрешений, то если вы не защищаете банк от хакеров, то мы просто запретим некоторые наиболее распространенные виды трафика, которые используются зараженными компьютерами.

А так весь проходящий из локалки в интернет (но не наоборот!) мы разрешим.

Цепочка OUTPUT работает тогда, когда данные генерятся на самом роутере и идут наружу. Например, для запросов DNS. Эту цеопчку по сути нам нет смысла фильтровать. Почти.

Цепочка forward позволяет нам разрешать или не разрешать проходящий трафик, а вот за то, какой трафик и куда мы будем перенаправлять, отвечают цепочки SRCNAT и DSTNAT.

Цепочка SRCNAT (Source NAT) предназначена для трафика, условно названного «наружу». Изменяется адрес источника (source) на адрес внешнего интерфейса. Например, чтобы дать возможность клиентам локальной сети посещать сайты в интернет.

Цепочка DSTNAT (Destination NAT) определяет как будет проходить «входящий» трафик. Роутер изменит адрес назначения (destination). Например, можно сделать доступным из вне веб сервер, размещенный в локальной сети.

INPUT

Минимальный набор правил — сделать недоступным из вне внешний интерфейс роутера.

/ip firewall filter add chain=input connection-state=invalid action=drop comment=»drop invalid connections» add chain=input connection-state=related action=accept comment=»allow related connections» add chain=input connection-state=established action=accept comment=»allow established connections»

add chain=input action=drop comment=»drop everything else» in-interface=ether1-gateway

где в последнем правиле мы запрещаем весь входящий трафик на внешнем интрфейсе. Не играйтесь настройками удаленно! Легко лишить себя доступа к роутеру.

Далее, по мере надобности, можно будет помещать разрешающие правила перед последним запрещающим.

NAT

IP -> Firewall — NAT. По-умолчанию, nat уже включен.Это правило «маскарадинга»:

/ip firewall nat add chain=srcnat action=masquerade out-interface=ether1-gateway

Исходящий интерфейс (out-interface) всегда внешний, смотрящий и интернет (или просто в другую сеть, если у вас все непросто). В принципе, минимально этих правил nat и input уже достаточно. Учтите, что если у вас цепочка forward по-умолчанию блокирует все, что возможно, то надо добавить соответствующее правило:

/ip firewall filter add chain=forward out-interface=ether1-gateway

Примеры

Проброс портов

Предположим, вам надо сделать доступным веб-сервер (tcp/80), запущенный на локальной машине с IP 192.168.88.22.

/ip firewall nat add action=dst-nat chain=dstnat dst-port=80 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.88.22 to-ports=80

Все бы ничего, но скорее всего, у вас включен firewall, который режет все, что не соответствует политике партии. Тогда надо разрешить forward пакетов:

/ip firewall filter add chain=forward protocol=tcp dst-port=80 action=accept

Это правило надо переместить повыше, т.е. ближе к началу списка правил.

Перенаправление трафика, адресованного одному ip, на другой ip

Если вам надо все подключения на один ip-адрес переадресовать другому ip-адресу:

/ip firewall nat add action=netmap chain=dstnat protocol=tcp dst-address=192.168.88.3 to-addresses=192.168.4.200

Настройка с помощью скрипта

Вводить каждое правило firewall с консоли руками очень быстро может надоесть, к тому же готовый скрипт легко сохранить «на память». В открытом WinBox выбираем System -> Scripts. В текстовом редакторе готовим скрипт правил, копируем его и жмем Run Script. Потом можно что-то добавить по мелочи, что-то подправить, а может и опять скриптом все…

Приведу пример скрипта настройки firewall:

/ip firewall filter # INPUT add chain=input connection-state=invalid action=drop comment=”drop invalid connections” add chain=input connection-state=related action=accept comment=”allow related connections” add chain=input connection-state=established action=accept comment=”allow established connections” # ext input # local input add chain=input src-address=192.168.88.0/24 action=accept in-interface=!ether1-gateway # drop all other input add chain=input action=drop comment=”drop everything else” # OUTPUT add chain=output action=accept out-interface=ether1-gateway comment=”accept everything to internet” add chain=output action=accept out-interface=!ether1-gateway comment=”accept everything to non internet” add chain=output action=accept comment=”accept everything” # FORWARD add chain=forward connection-state=invalid action=drop comment=”drop invalid connections” add chain=forward connection-state=established action=accept comment=”allow already established connections” add chain=forward connection-state=related action=accept comment=”allow related connections” add chain=forward src-address=0.0.0.0/8 action=drop add chain=forward dst-address=0.0.0.0/8 action=drop add chain=forward src-address=127.0.0.0/8 action=drop add chain=forward dst-address=127.0.0.0/8 action=drop add chain=forward src-address=224.0.0.0/3 action=drop add chain=forward dst-address=224.0.0.0/3 action=drop # (1) jumping add chain=forward protocol=tcp action=jump jump-target=tcp add chain=forward protocol=udp action=jump jump-target=udp add chain=forward protocol=icmp action=jump jump-target=icmp # (3) accept forward from local to internet add chain=forward action=accept in-interface=!ether1-gateway out-interface=ether1-gateway comment=”accept from local to internet” # (4) drop all other forward add chain=forward action=drop comment=”drop everything else” # (2) deny some types common types add chain=tcp protocol=tcp dst-port=69 action=drop comment=”deny TFTP” add chain=tcp protocol=tcp dst-port=111 action=drop comment=”deny RPC portmapper” add chain=tcp protocol=tcp dst-port=135 action=drop comment=”deny RPC portmapper” add chain=tcp protocol=tcp dst-port=137-139 action=drop comment=”deny NBT” add chain=tcp protocol=tcp dst-port=445 action=drop comment=”deny cifs” add chain=tcp protocol=tcp dst-port=2049 action=drop comment=”deny NFS” add chain=tcp protocol=tcp dst-port=12345-12346 action=drop comment=”deny NetBus” add chain=tcp protocol=tcp dst-port=20034 action=drop comment=”deny NetBus” add chain=tcp protocol=tcp dst-port=3133 action=drop comment=”deny BackOriffice” add chain=tcp protocol=tcp dst-port=67-68 action=drop comment=”deny DHCP” add chain=udp protocol=udp dst-port=69 action=drop comment=”deny TFTP” add chain=udp protocol=udp dst-port=111 action=drop comment=”deny PRC portmapper” add chain=udp protocol=udp dst-port=135 action=drop comment=”deny PRC portmapper” add chain=udp protocol=udp dst-port=137-139 action=drop comment=”deny NBT” add chain=udp protocol=udp dst-port=2049 action=drop comment=”deny NFS” add chain=udp protocol=udp dst-port=3133 action=drop comment=”deny BackOriffice” add chain=icmp protocol=icmp icmp-options=0:0 action=accept comment=”echo reply” add chain=icmp protocol=icmp icmp-options=3:0 action=accept comment=”net unreachable” add chain=icmp protocol=icmp icmp-options=3:1 action=accept comment=”host unreachable” add chain=icmp protocol=icmp icmp-options=3:4 action=accept comment=”host unreachable fragmentation required” add chain=icmp protocol=icmp icmp-options=4:0 action=accept comment=”allow source quench” add chain=icmp protocol=icmp icmp-options=8:0 action=accept comment=”allow echo request” add chain=icmp protocol=icmp icmp-options=11:0 action=accept comment=”allow time exceed” add chain=icmp protocol=icmp icmp-options=12:0 action=accept comment=”allow parameter bad” add chain=icmp action=drop comment=”deny all other types” # (5) drop all other forward add chain=forward action=drop comment=”drop (2) everything else”

Обратите внимание: этот скрипт не привязан к внешнему IP или MAC или чему-то уникальному. Его можно брать и использовать. Если вы ничего не меняли в своем роутере и обновили до версии 6.* после покупки, вам на всякий случай следует проверить название внешнего интерфейса и убедиться, что внутренняя сеть 192.168.88.0/24. И все.

ether1-gateway — внешний интерфейс, первый по счету. Это его имя по-умолчанию. Остальные порты — внутренние.

В секции ext input ничего нет — мне не нужно, чтобы кто-то подключался к роутеру. Если вам необходим удаленный доступ к роутеру, скажем, по ssh, то впишите команду:

add chain=input protocol=tcp dst-port=22 action=accept in-interface=ether1-gateway comment=»allow remote ssh»

В секции OUTPUT хватило бы и последней команды (add chain=output action=accept comment=»accept everything»), но для интереса я немного разделил по исходящим интерфейсам. Теперь при беглом просмотре будет видно, есть ли вообще трафик от роутера, и если есть, куда он идет — наружу или в локалку.

Скажем, увидим, что был трафик наружу, уточним правила по протоколам (tcp, udp, icmp). Если будет еще интереснее, можно будет поставить правило для логирования определенного вида трафика. Особо не увлекайтесь, все-таки роутер не имеет кучи места под логи.

Да и лишний раз напрягать слабенький процессор тоже не очень.

Последнее правило (5) никогда не будет выполняться, я его добавил сюда специально, чтобы продемонстрировать работу jump. Последнее правило для цепочки forward будет (4) drop.

Т.е. предположим, мы запросили исходящее соединение с удаленным ssh-сервером (т.е. из локальной сети через через цепочку forward, протокол tcp, dst-port 22).

Дойдя до блока (1) jumping, выполнится переход в (2) deny для tcp. Т.к. в цепочке tcp нет решения по поводу tcp/22, то выполнение вернется к (3), которое выполнит forward нашего пакета.

Если наш пакет не удовлетворит требованиям (3), следующее за ним правило (4) блокирует его.

Наглядно это очень интересно смотреть, когда в окне Firewall видишь счетчик пакетов по правилам.

Если вы начали подозревать, что 100500 правок выполняют уже невесть что, просто выделяете все правила брандмауэра и нажимаете delete. Затем снова Run Script

Источник: http://tex-pomosh.ru/nastroyka-firewall-mikrotik/

Настройка файрвола на маршрутизаторах Mikrotik

В данной статье описана настройка файрвола на маршрутизаторах Mikrotik из консоли. Настройки роутера в примере:WAN-интерфейс: ether1LAN-интерфейс: bridge-localLAN-подсеть: 192.168.1.0/24

Порт 3389 WAN-интерфейса проброшен на 192.168.1.100

Для начала, создадим список адресов, с которых будет открыт дуступ к интерфейсу управления роутером.

/ip firewall address-list

Добавляем внешние адреса, с которых можно будет подключиться к роутеру

add address=1.1.1.1 list=admin add address=2.2.2.2 list=admin

add address=3.3.3.3 list=admin

/ip firewall filter

1. Правило для защиты от IP-спуфинга (ответ RST-пакетом на SYN-ACK-пакет, если он является первым в соединении)

add chain=input action=reject reject-with=tcp-reset protocol=tcp tcp-flags=syn,ack connection-state=new

2. Пропуск пакетов в состоянии “established”

add chain=input action=accept connection-state=established

3. Пропуск пакетов в состоянии “related”

add chain=input action=accept connection-state=related

4. Сброс пакетов в состоянии “invalid”

add chain=input action=drop connection-state=invalid

5. Пропуск ICMP echo request

add chain=input action=accept protocol=icmp icmp-options=8

6. Пропуск ICMP time exceeded

add chain=input action=accept protocol=icmp icmp-options=11

7. Пропуск ICMP fragmentation needed

add chain=input action=accept protocol=icmp icmp-options=3:4

8. Пропуск DNS-запросов из локальной сети

add chain=input action=accept protocol=udp in-interface=bridge-local src-address=192.168.1.0/24 dst-port=53

9. Пропуск запросов к интерфейсу управления роутером по SSH, HTTP и WinBox из локальной сети

add chain=input action=accept protocol=tcp in-interface=bridge-local src-address=192.168.1.0/24 dst-port=22,80,8291

10. Пропуск запросов к интерфейсу управления роутером по SSH, HTTP и WinBox с адресов из списка “admin”

add chain=input action=accept protocol=tcp in-interface=bridge-local src-address-list=admin dst-port=22,80,8291

11. Всё остальное сбрасываем

add chain=input action=drop

Скрипт целиком:

/ip firewall filteradd chain=input action=reject reject-with=tcp-reset protocol=tcp tcp-flags=syn,ack connection-state=new add chain=input action=accept connection-state=established add chain=input action=accept connection-state=related add chain=input action=drop connection-state=invalid add chain=input action=accept protocol=icmp icmp-options=8 add chain=input action=accept protocol=icmp icmp-options=11 add chain=input action=accept protocol=icmp icmp-options=3:4 add chain=input action=accept protocol=udp in-interface=bridge-local src-address=192.168.1.0/24 dst-port=53 add chain=input action=accept protocol=tcp in-interface=bridge-local src-address=192.168.1.0/24 dst-port=22,80,8291 add chain=input action=accept protocol=tcp in-interface=bridge-local src-address-list=admin dst-port=22,80,8291

add chain=input action=drop

/ip firewall filter

1. Правила для пропуска established и related пакетов и сброса invalid пакетов, как и в цепочке input

add chain=forward action=accept connection-state=established add chain=forward action=accept connection-state=related

add chain=forward action=drop connection-state=invalid

2. Пропуск запросов из локальной сети

add chain=forward action=accept in-interface=bridge-local src-address=192.168.1.0/24

3. Пропуск проброшенных пакетов на 192.168.1.100

add chain=forward action=accept protocol=tcp dst-address=192.168.1.100 dst-port=3389

4. Всё остальное сбрасываем

add chain=forward action=drop

Скрипт целиком:

/ip firewall filteradd chain=forward action=accept connection-state=established add chain=forward action=accept connection-state=related add chain=forward action=drop connection-state=invalid add chain=forward action=accept in-interface=bridge-local src-address=192.168.1.0/24 add chain=forward action=accept protocol=tcp dst-address=192.168.1.100 dst-port=3389

add chain=forward action=drop

Источник: https://VoxLink.ru/kb/voip-devices-configuration/mikrotik-firewall/

Настройка Firewall в Mikrotik RouterOS

Рейтинг

Оценка: 4.59Голосов: 29Комментарии: 41

Функция Firewall – это неотъемлемая часть всех маршрутизаторов, отвечающая за контроль и фильтрацию проходящих через них сетевых пакетов. Главная задача этой функции – защита компьютерных сетей от посягательств извне и защита от нежелательного и «мусорного» трафика, который может повлиять на работу этой сети.

В маршрутизаторах компании Mikrotik, в отличии от большинства устройств предназначенных для SOHO сегмента других производителей, эта функция имеет довольно широкий диапазон настроек, позволяющих полностью контролировать весь входящий, проходящий и исходящий трафик. Но есть один нюанс, изначально Firewall в Mikrotik RouterOS не имеет должных настроек. Поэтому сегодня мы рассмотрим один из вариантов более расширенных правил, чем предоставляются в дефолтной настройке этой крайне важной функции.

Сразу хочу сказать, что задавать все правила можно как при помощи графического интерфейса утилиты Winbox, так и при помощи консоли. Но в первом случае, этот процесс может занять намного больше времени, поэтому я буду создавать правила для работы с терминалом. А в конце, для приверженцев графического интерфейса, покажу, как это делать с его помощью.

Итак, начнём. Нам необходимо задать ряд правил для цепочек input (входящий в роутер трафик) и forward (проходящий через роутер трафик). Для этого мы подключаемся к нашему роутеру и переходим в раздел IP -> Firewall при помощи команды

[admin@MikroTik] > ip firewall filter

И командой print проверяем, есть ли у нас какие-то правила. Если есть, то нам сперва нужно их удалить, для этого используем команду

[admin@MikroTik] /ip firewall filter> remove numbers=0,1,2,3,4

где numbers=0,1,2,3,4, это номера наших правил.

После чего, командой print еще раз проверяем, и убеждаемся, что правил больше нет.

Рис. 1.

Теперь приступим к созданию новых правил для Firewall. Не покидая раздел /ip firewall filter> задаём следующие правила:

Разрешаем пинг для цепочек input и forward, командами:

add chain=input protocol=icmp action=accept comment=”Allow Ping”

add chain=forward protocol=icmp action=accept

Разрешаем успешно установленные соединения для цепочек input и forward, командами:

add chain=input connection-state=established action=accept comment=”Accept established connections”

add chain=forward connection-state=established action=accept

Разрешаем родственные соединения для цепочек input и forward, командами:

add chain=input connection-state=related action=accept comment=”Accept related connections”

add chain=forward connection-state=related action=accept

Запрещаем недействительные соединения для цепочек input и forward, командами:

add chain=input connection-state=invalid action=drop comment=”Drop invalid connections”

add chain=forward connection-state=invalid action=drop

Разрешаем UDP протокол для цепочек input и forward, командами:

add chain=input protocol=udp action=accept comment=”Allow UDP”

add chain=forward protocol=udp action=accept

Командой

add chain=forward src-address=192.168.0.0/24 in-interface=ether2 action=accept comment=”Access to Internet from local network”

мы разрешаем выход в интернет, для нашей локально сети. Только вместо 192.168.0.0/24 вы должны указать префикс именно вашей локальной сети.

А вместо ether2, интерфейс, к которому у вас подключена локальная сеть.

В случае, когда вы подключаетесь к провайдеру по протоколу PPPoE или любому другому туннельному протоколу (VPN), вместо имени физического порта, нужно указывать имя вашего подключения, например pppoe-out1.

Ещё одним правилом, мы ограничиваем доступ к нашему роутеру, только адресами нашей локально сети:

add chain=input src-address=192.168.0.0/24 action=accept comment=”Access to Mikrotik only from our local network”

Здесь, как и в предыдущем случае, вместо 192.168.0.0/24, вы должны указать реальный префикс именно вашей локально сети.

Последние два правила запрещают прохождение всех остальных пакетов:

add chain=input action=drop comment=”All other drop”

add chain=forward action=drop

После чего, уже знакомой нам командой print, мы можем проверить, что все правила у нас верны.

Рис. 2.

Так же, все правила можно посмотреть в графическом интерфейсе в разделе IP -> Firewall на вкладке Filter Rules

Рис. 3.

И, как я обещал ранее, для приверженцев графического интерфейса, можно добавить все правила через него. Так как привала зависимы от их порядка в списке, то добавлять их надо точно в таком же порядке как они описаны. Делается это так:

В разделе меню IP -> Firewall на вкладке Filter Rules, добавляем новое правило красной кнопкой + в левом верхнем углу окна.

Для примера я возьму первое правило:

add chain=input protocol=icmp action=accept comment=”Allow Ping”

В открывшемся окне, на вкладке General, мы выбираем цепочку Chain – input, а протокол, Protocol – icmp.

Рис. 4.

Переходим на вкладку Action, где в поле Action выбираем acept.

Рис. 5.

И если нужно добавить комментарий, то нажимаем в правой части окна кнопку Comment и добавляем необходимый комментарий.

Рис. 6.

После чего сохраняем правило.

Повторяем эти действия для всех необходимых нам правил, придерживаясь параметров указанных в них.

Однако, есть ещё и способ для ленивых. Все эти правила, можно добавить одним действием при помощи скрипта. Вот этот скрипт:

#######################

# ip firewall filter rules add

#######################

/ip firewall filter

add chain=input protocol=icmp action=accept comment=”Allow Ping”

add chain=forward protocol=icmp action=accept

add chain=input connection-state=established action=accept comment=”Accept established connections”

add chain=forward connection-state=established action=accept

add chain=input connection-state=related action=accept comment=”Accept related connections”

add chain=forward connection-state=related action=accept

add chain=input connection-state=invalid action=drop comment=”Drop invalid connections”

add chain=forward connection-state=invalid action=drop

add chain=input protocol=udp action=accept comment=”Allow UDP”

add chain=forward protocol=udp action=accept

add chain=forward src-address=192.168.0.0/24 in-interface=ether2 action=accept comment=”Access to Internet from local network”

add chain=input src-address=192.168.0.0/24 action=accept comment=”Access to Mikrotik only from our local network”

add chain=input action=drop comment=”All other drop”

add chain=forward action=drop

Копируем этот скрипт, переходим в раздел меню System -> Scripts, добавляем новый скрипт, нажимаем кнопку Apply, а затем кнопку Run Script. Всё! Готово!

После этого, окно скрипта можно закрыть, а сам скрипт удалить. Наши правила созданы.

Рис. 7.

Ещё хочу сказать, что при добавлении новых разрешающих правил, если возникнет такая необходимость, надо не забывать о том, что правила выполняются в порядке очереди. И разрешающие правила, должны быть в списке выше запрещающих правил для этой цепочки. Создавая новые разрешающие правила, не забывайте их поднимать. Легче всего это сделать в графическом интерфейсе, простым перетаскиванием.

Алексей специально для asp24

Если Вы нашли ошибку в тексте, то выделите ее мышкой и нажмите Ctrl + Enter или нажмите здесь.

Большое спасибо за Вашу помощь! Мы скоро исправим ошибку!

Сообщение не было отправлено. Пожалуйста, попробуйте еще раз.

Ошибка:<\p>

Ваш комментарий (не обязательно):

Да Отмена

Источник: https://asp24.com.ua/blog/nastrojka-firewall-v-mikrotik-routeros/