Возможна расшифровка файлов, пострадавших от действия последней версии троянца-шифровальщика «Vault»

9 ноября 2015 года

Данная версия шифровальщика, получившая по классификации Dr.Web наименование Trojan.Encoder.2843, активно распространяется злоумышленниками при помощи массовых почтовых рассылок.

В качестве вложения в письма используется небольшой файл, содержащий сценарий на языке JavaScript. Этот файл извлекает из себя приложение, которое и выполняет остальные действия, необходимые для обеспечения работы энкодера.

Данная версия троянца-шифровальщика распространяется со 2 ноября 2015 года.

Принцип работы этой вредоносной программы также весьма любопытен. В системный реестр Windows записывается зашифрованная динамическая библиотека (.DLL), а в запущенный процесс explorer.exe троянец встраивает небольшой код, который считывает файл из реестра в память, расшифровывает и передает на него управление.

Список шифруемых файлов Trojan.Encoder.2843 также хранит в системном реестре и для каждого из них использует уникальный ключ, состоящий из заглавных латинских букв. Шифрование файлов осуществляется с использованием алгоритмов Blowfish-ECB, сессионный ключ шифруется с использованием RSA при помощи интерфейса CryptoAPI. Каждому зашифрованному файлу присваивается расширение .vault.

Специалисты компании «Доктор Веб» разработали специальную методику, во многих случаях позволяющую расшифровывать поврежденные этим троянцем файлы. Если вы стали жертвой вредоносной программы Trojan.Encoder.2843, воспользуйтесь следующими рекомендациями:

- обратитесь с соответствующим заявлением в полицию;

- ни в коем случае не пытайтесь переустановить операционную систему, «оптимизировать» или «очистить» ее с использованием каких-либо утилит;

- не удаляйте никакие файлы на вашем компьютере;

- не пытайтесь восстановить зашифрованные файлы самостоятельно;

- обратитесь в службу технической поддержки компании «Доктор Веб» (эта услуга бесплатна для пользователей коммерческих лицензий Dr.Web);

- к тикету приложите любой зашифрованный троянцем файл;

- дождитесь ответа специалиста службы технической поддержки; в связи с большим количеством запросов это может занять некоторое время.

Напоминаем, что услуги по расшифровке файлов оказываются только обладателям коммерческих лицензий на антивирусные продукты Dr.Web. Компания «Доктор Веб» не дает полной гарантии расшифровки всех поврежденных в результате действия энкодера файлов, однако наши специалисты приложат все усилия, чтобы спасти зашифрованную информацию.

Источник: https://news.drweb.ru/show?i=9689

Вирус .Vault – как удалить шифровальщик и восстановить файлы – Интернет безопасность по-русски

Трояны-вымогатели заметно эволюционировали за год с момента своего появления. Изначальный вариант вируса, который принято называть .vault (по разным классификациям: .xtbl, .cbf, trojan-ransom.win32.scatter), обнаружили в конце февраля 2015 г.

В настоящий момент компьютерной безопасности угрожает очередная версия инфекции. За всю историю существования вируса были доработаны как программный код, так и функционал.

В частности, изменялись ареал распространения инфекции, технология обработки файлов, а также ряд внешних представительских атрибутов.

Основные характеристики вируса-шифровальщика vault

Последний выпуск, .vault, функционирует с использованием передового алгоритма обмена ключей шифрования, что усложняет специалистам по компьютерной безопасности задачу подбора ключа расшифровки.

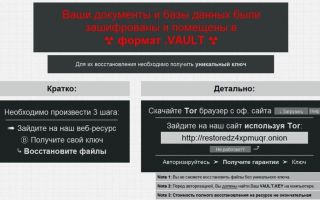

Один из вариантов сообщения .vault

Сценарий шифровщика .vault в ОС Windows выполняется в одном из следующих случаев: — открытие пользователем инфицирующего вложения к фиктивному уведомлению, рассылаемому мошенниками; — посещение взломанного веб-сайта со встроенным кодом инфицирования через уязвимости, например, Angler или Neutrino.

В любом случая, обнаружить процесс внедрения программного кода без специальных инструментов непросто, а использование эффективных проемов по избежанию антивирусного ПО позволяет зловреду в большинстве случае обойти вирусные ловушки.

Этап внедрения окончен, вирус-вымогатель переходит к сканированию жесткого диска, доступных USB-карт памяти, сетевых ресурсов, а также информации на онлайн-ресурсах для хранения и раздачи файлов, например, Dropbox. Программа проходиться по всем буквенным меткам дисков.

Сканирование должно обнаружить файлы, расширения которых прописаны в алгоритме вирусной атаки как объекты. В зоне риска находиться более 200 форматов, включая наиболее популярные: документы Microsoft Office, мультимедийные файлы и изображения.

В следующей фазе атаки .

vault кодирует обнаруженные в ходе сканирования объекты, используя стандарт AES-256, в то время как основная масса троянцев-вымогателей, свирепствующих на просторах Интернета, использует алгоритм RSA.

Далее зловред запускает прикладную программу, которая объясняет пострадавшему пользователю суть происходящего, инструктируя о действиях по восстановлению заблокированных данных. Программа генерирует следующее сообщение:

При заходе на сайт мошенников в сети TOR у Вас будет полноценный личный кабинет c авторизацией, «службой поддержки» и даже партнерской программой, в стиле «получай деньги за каждый зараженный компьютер».

В добавок к зашифровке личных данных жертвы, вымогательское ПО добавляет к файлам новые расширения. Последовательность, присоединяемая к заблокированным объектам, зависит от версии зловреда. Ниже приводится полный печень таких расширений:

.vault, .xtbl, .cbf.

Таким образом, имя любого файла, например, ‘photo.jpg’, изменяется на ‘photo.vault’.

Файлы зашифрованные вирусом .vault

Чтобы возобновить доступ к демонстративно зашифрованным данным, жертву требуют выполнить указания по организации выкупа и выплатить порядка 500 дол. США. Оплата должна быть произведена в валюте биткойн на счет, который является уникальным для каждого инфицированного.

Схема действий жертвы, разработанная авторами вируса

Порядок действий при атаке вымогателя .vault

Очень важно, когда именно Вы обнаружили вторжение. В любом случае, как только вирус был замечен, отключите сетевое соединение и выключите компьютер. Также целесообразно воздержаться от удаления каких либо файлов до разрешения ситуации.

Если есть свежая резервная копия данных на не сетевом ресурсе или в облаке, запустите проверенное средство против зловредного ПО и удалите .vault с Вашего ПК, прежде чем перейти к восстановлению из резерва. При неблагоприятном развитии ситуации будет выполнен полный цикл атаки.

В таком случае, необходимо установить, какое именно расширение добавлено к закодированным файлам, и проверить возможность лечения с помощью средств расшифровки.

Сайт службы расшифровки .vault

Вымогательский вирус рекомендует пострадавшим открыть переход TOR, созданный для обработки платежа в биткойн. Фактически это страница «Служба расшифровки», ссылки на которую содержаться в соответствующих оповещениях вымогательского характера.

Она предоставляет подробную информацию о том, какие именно файлы были зашифрованы на ПК, излагая порядок действий по восстановлению. Как отмечено выше, преступники запрашивают эквивалент +-500 дол. США в биткойн с каждой зараженной системы.

Сайт также предоставляет возможность получить доступ к читабельной версии одного из файлов бесплатно, а также представляет службу поддержки, услугами которой можно воспользоваться, если у плохих парней что-то пойдет не так.

Авторизация в личный кабинет шифровальщика .vault

Будут ли файлы расшифрованы в случае передачи выкупа?

Золотое правило: не плати ничего до тех пор, пока нет другого выхода. Если заплатить все же пришлось, имейте в виду, что процесс может затянуться, так как жуликам необходимо получить подтверждение оплаты.

В свою очередь, они выдадут пару ключей, которые следует использовать для дешифровки в интерактивном окне программы-вымогателя. Есть информация, что разработчики .vault при получении выкупа создают условия, необходимые для восстановления файлов.

Тем не менее, сама идея поддерживать шантажистов финансово определенно отталкивает, да и стоимость расшифровки велика для среднестатистического пользователя.

Автоматическое удаление .vault — вируса-шифровальщика данных

Надежное ПО для компьютерной безопасности эффективно устранит вирус-вымогатель .vault. Автоматическая очистка компьютера гарантирует полную ликвидацию всех элементов инфекции в системе.

- Загрузить рекомендованный защитный комплекс и проверить наличие вредоносных элементов на компьютере через команду «Начать сканирование» / Start Computer Scan Загрузить программу для удаления .Vault

- В результате сканирования будет создан перечень выявленных объектов. Чтобы перейти к очистке системы от вируса и сопутствующих инфекций, щелкните «Устранить угрозы» / Fix Threats. Выполнение этого этапа процедуры удаления фактически обеспечивает полное искоренение вируса .vault. Теперь предстоит решить более сложную задачу – получить Ваши данные обратно.

Прочие методы восстановления файлов, зашифрованных вирусом Vault

Решение 1: Выполнить автоматическое восстановление файлов

Необходимо учитывать то факт, что троян .vault создает копии файлов, которые затем зашифровывает. Тем временем, происходит удаление исходных файлов.

Имеются прикладные программы, способные восстановить удаленные данные. У Вас есть возможность использовать с этой целью такое средство, как Data Recovery Pro. Наблюдается тенденция применения новейшим вариантом вымогательского ПО безопасного удаления с несколькими перезаписями.

Тем не менее, данный метод стоит попробовать.

Загрузить программу восстановления данных ParetoLogic Data Recovery

Контроль после удаления вируса .vault

Решение 2: Процедура резервного копирования Во-первых и прежде всего, это отличный путь восстановления данных. К сожалению, этот метод работает исключительно при условии выполнения пользователем резервного копирования данных до момента вторжения на компьютер. Если это условие соблюдено, не упустите возможность извлечь выгоду из Вашей предусмотрительности.

Решение 3: Использовать теневые копии томов

Возможно, Вы еще не знаете, но операционная система создает так называемые теневые копии томов каждого файла, если активирован режим «Восстановление системы» (System Restore). Создание точек восстановления происходит с определенным интервалом, синхронно генерируются снимки текущего изображения файлов.

Обратите внимание, этот метод не гарантирует восстановление самых последних версий Ваших файлов. Что ж, попытка не пытка! Есть два пути выполнения процедуры: вручную или с помощью автоматического средства. Сперва рассмотрим ручную процедуру.

Решение 4: Использовать опцию «Предыдущая версия»

В ОС Windows встроена функция восстановления предыдущих версий файлов. Она также работает применительно к папкам. Просто щелкните папку правой клавишей мыши, выберите «Свойства» / Properties, далее активируйте вкладку «Предыдущие версии» / Previous Versions. В поле версии представлен перечень резервных копий файла/папки с указанием соответствующего времени и даты. Выберите последнее сохранение и щелкните «Копировать» / Copy, чтобы восстановить объект в новом назначенном Вами месте. Выбрав простое восстановление через команду «Восстановить» / Restore, запустите механизм восстановления данных в исходной папке.

Использовать инструмент «Теневой проводник» ShadowExplorer

Процедура позволяет восстановить предыдущие версии файлов и папок в автоматическом режиме вместо ручной процедуры. Потребуется загрузить и установить ПО Теневой проводник ShadowExplorer.

После запуска Проводника укажите название диска и дату создания версий файла. Щелкните правой клавишей по папке или файлу, который Вас интересует, выбрав команду «Экспорт» / Export.

Затем просто укажите путь восстановления данных.

Профилактика

Vault на сегодняшний день является одним из наиболее жизнеспособных вирусов-вымогателей. Индустрия компьютерной безопасности не успевает заблаговременно реагировать на стремительное развитие встроенных функций инфекции.

Отдельная группа преступников специализируется на уязвимых звеньях программного кода троянца, отвечая на эпизодической обнаружение таких уязвимостей лабораториями по изучению и устранению зловредов и компьютерными энтузиастами. В новых версиях инфекции-шифровальщика используется усовершенствованный принцип обмена ключей, что нивелирует возможности использования декодировщиков.

Учтивая непрерывный характер развития компьютерного вредителя, на первое место выходит работа по предотвращению атаки. Основное правило — храните резервные копии файлов в безопасном месте. К счастью, существует целый ряд недорогих или даже бесплатных служб безопасного накопления данных.

Копировать данные на внешний несетевой накопитель не так удобно, но это также хороший способ защиты информации. Чтобы в корне разрушить планы по внедрению зловреда, не открывайте вложения в электронной почте, если она поступает из подозрительного источника: такая почта является популярным методом распространения программ-вымогателей.

Также рекомендуется своевременно обновлять программное обеспечение. Это позволит устранить возможные уязвимости, сняв риск заражения через эксплоит-комплексы (наборы программ, эксплуатирующих уязвимости ПО для атаки на ОС). И последнее, используйте проверенный защитный модуль с возможностями динамического анализа.

Загрузить программу для удаления вируса .vault

Контроль после удаления вируса .vault

Удаление вымогателя .Vault как таковое не позволяет расшифровать личные данные. Приведенные выше восстановительные процедуры часто, но не всегда, помогают решить проблему.

К слову, данный вирус нередко устанавливается вместе с другими зловредами, поэтому определенно имеет смысл повторно проверить систему автоматическим противовирусным ПО, чтобы убедится в отсутствии вредных остаточных элементов вируса и сопутствующих угроз в Реестре Windows, а также других разделах компьютерной памяти.

Похожее

Источник: http://itsecurity-ru.com/viruses/vault

Вирус-шифратор VAULT: как восстановить файлы

Шифровальщик VAULT впервые появился в России в феврале 2015г., приобретя репутацию одного из наиболее опасных и неизлечимых вирусов. В ноябре началась вторая волна заражений, носящая более массовый характер. Третья волна приходится на середину января 2016г. и превосходит предыдущие по количеству зараженных устройств.

- что собой представляет вирус VAULT

- какие типы документов шифрует инкодер

- как защитить компьютер от атак шифровальщика

- как удалить VAULT с компьютера

- как восстановить файлы VAULT

- дешифратор VAULT в компьютерных сервисах

Вирус VAULT является одной из разновидностей трояна-инкодера.

Проникая на компьютер при помощи действий пользователя, программа шифрует определенный тип данных десятками алгоритмов с уникальной закономерностью.

Исходные данные не удаляются, а замещаются поврежденными, что делает возможность их восстановления практически невозможной.

Ключ, дающий возможность расшифровки информации, автоматически удаляется из системы по окончании шифрования.

Целью злоумышленников является вымогательство денег в обмен на расшифровку данных. Вероятность расшифровки файлов даже в этом случае не превышает 50%.

Злоумышленников интересует коммерческая информация, а также фото-, аудио- и видеоматериалы. Таким образом, под ударом оказываются файлы следующих расширений: .rar, .zip, .jpg, .psd, .doc, .xls, .ppt, .pdf, .mp3, .ogg, .avi, .mpeg, .html, .txt, базы данных 1С и т.д.

При заражении компьютера в каждой папке создается текстовый документ с контактами мошенников. Стоимость расшифровки данных варьируется от 10 $ до 50 000 $. Оценка стоимости производится мошенниками после выхода пользователя на связь. Величина выкупа зависит от объема зашифрованной информации. При этом нет никаких гарантий того, что данные будут восстановлены хотя бы частично.

Рекомендации разработчика антивирусного ПО

В большинстве случаев, заражение происходит при отсутствии антивируса на компьютере, либо использовании бесплатной версии ПО. Наименее надежным, по нашему мнению, является антивирус Avast.

Тем не менее, нередко жертвами становятся и обладатели лицензированного антивирусного пакета программ, в том числе корпоративных версий.

Специалисты в сфере IT безопасности компаний ESET и Dr.Web выработали ряд универсальных рекомендаций, способствующих защите компьютера или ноутбука от вируса VAULT и аналогичных троянов-шифровальщиков:

- своевременно устанавливайте критические обновления операционной системы

- выбирайте антивирусные программы со встроенным фаерволом

- запретите прием и передачу исполняемых файлов (.exe) на почтовом сервере

- запретите выполнение макросов в Microsoft Office, либо аналогичном ПО

- регулярно осуществляйте резервное копирование данных

- дублируйте важную информацию на внешний носитель

На данный момент заражение вирусом VAULT и шифрование данных является однократным и не влечет за собой инфицирование системных файлов.

Таким образом, для удаления вируса из системы достаточно сканирования утилитой CureIt от Dr.Web.

Однако следует помнить, что попытки вылечить или удалить зараженные файлы, а также переустановить Windows, сведут возможность восстановить зашифрованные данные к нулю.

То есть, в удалении вируса нет ничего сложного, если вы готовы навсегда расстаться с зашифрованной информацией, либо у вас имеются резервные копии на внешнем носителе.

Как только вы обнаружили заражение Увидели измененные иконки файлов и новый тип расширений, например, .doc.vault, немедленно выключите компьютер или ноутбук. Чем дольше он будет работать, тем большее число файлов вы потеряете.

Повторим: сканирование диска антивирусом, лечение файлов, переустановка системы и прочие стандартные средства лишь снизят вероятность расшифровки данных.

Ни один из разработчиков антивирусного ПО до сих пор не смог создать утилиту для расшифровки информации, подвергнутой действию VAULT.

Точки восстановления системы вирусом уничтожаются. Существует шанс восстановить Windows из теневых копий при помощи утилиты Shadow Editor при работе с Windows Vista /7 /8 /10. Но в большинстве случаев, теневые копии также исчезают.

Если вы обладаете лицензионным продуктом NOD32 или Dr.Web, вы можете обратиться в их техническую поддержку с запросом о расшифровке данных.

Формы заявки NOD32 и Dr.Web.

Помимо этого, специалисты рекомендуют обратиться в полицию с заявлением, так как в действиях злоумышленников присутствуют признаки преступлений, предусмотренных ст. ст. 159.6, 163, 165, 272, 273 УК РФ.

Практический результат таких действий сводится к нулю. Дело в том, что пока не существует способа восстановления файлов, подвергнутых шифрованию VAULT. Остается единственный выход: физически извлечь HDD или SSD диск из устройства и установить новый. Возможно, в скором времени появится способ расшифровки информации и тогда данные могут быть восстановлены.

Интернет пестрит предложениями компьютерных служб по восстановлению зашифрованных файлов vault.

Это также является мошенничеством, так как никем в мире подобный дешифратор не создан.

Сотрудники, к которым вы обращаетесь, связываются со злоумышленниками через указанные в зараженных файлах контакты и переводят им запрошенную сумму. Клиент, в свою очередь, оплачивает как сумму выкупа, так и стоимость услуг подобных «мастеров». Напоминаем, гарантий на восстановление данных вам никто не дает и, даже в этом случае успех возможен в 50% случаев.

если вы подверглись атаке вируса VAULT и важные файлы зашифрованы, у вас есть два выхода: заплатить выкуп преступникам, тем самым, финансируя их дальнейшую деятельность, либо изъять жесткий диск и надеяться, что данные удастся восстановить в будущем, когда антивирусные компании смогут создать реальный дешифратор.

С удалением зараженных файлов, установкой нового диска, операционной системы и программ вам помогут специалисты Компьютерной помощи.

Информация обновлена: 6 декабря 2016г.

Источник: https://9186748.ru/virus-shifrator-vault-kak-vosstanovit-fajly/

Вирус Vault. Инструкция о том как можно восстановить файлы

Опубликовано: Ноябрь 27, 2015. Автором: Игорь

Шифрование данных — это новый способ с помощью которого мошенники пытаются получить денежные средства с обманутых людей.

По сети, уже очень давно ходит такие вирусы, которые шифруют все документы, картинки и прочее файлы, устанавливая им различные не понятные расширения, после чего появляется сообщение о том, что для расшифровки нужно отправить 5000 рублей, и только тогда вы сможете получить обратно свои файлы.

Как бы это не было грустно, но многие ведутся на эти обманны и попросту из-за безысходности, да бы сохранить свои фотки или вордовские документы, платят этим мошенникам деньги, чем и мотивируют их на продолжение своей беззаконной деятельности.

Так вот, сейчас расскажу вам, что такое Vault вирус и как можно восстановить файлы, после заражения. Именно этот вирус последнее время начал бродить по сети.

Распространялся он по почте (E-Mail), в виде письма от бухгалтерии, типа: “Очень важные документы за ноябрь, обязательно посмотрите”. И как только пользователь открывал архив запускался процесс шифрования файлов в формат Vault.

После этого, как правило, уже не один нужный файл больше не открывался корректно.

Видимо это была какая-то очередная массовая рассылка, потому что данную проблему я обнаружил у двух моих знакомых, как оказалось позже, что и на работе вирусом Vault заразилось ещё одиннадцать компьютеров.

Как я пробовал побороть вирус Vault и восстановить поврежденные файлы

Итак, как я думаю, вы уже поняли, что мои друзья обратились ко мне, да бы я помог им вернуть эти файлы, так как на компьютере лежали фотографии, рабочие документы, и много другой полезной информации. Когда я посмотрел на оба компьютера, ситуация была абсолютно одинаковой, одно и тоже письмо от бухгалтерии, и документы все зашифрованы в формат vault.

Как и все, сначала я конечно запустил проверку антивирусом, сканирование прошло и нашло несколько файлов, которые по окончанию были успешно удалены. Таким образом, возможно, я удалили вирус Vault, и вероятней всего при создание новых файлов они не будут изменены, но зашифрованные файлы в Vault остались в том же формате, а это не то что нам нужно.

В интернете рекомендовали найти ключи в определенных папках. Но, как только я туда полез, там ничего обнаружено не было, причем отрицательный результат касался обоих компьютеров. Потом, ещё рекомендовали восстановить данные, которые были повреждены вирусом Vault, с помощью теневых файлов, но с этим к сожалению как-то тоже не сложилось.

Дальше, я попробовал воспользоваться различными дешифраторами, но они никак не могли справится со свой задачей и не расшифровали файлы с расширением Vault. Причиной этому скорей всего было то, что данные дешифраторы были созданы ещё до появления такого расширения, поэтому скорей всего они не могли распознать новый формат вируса.

Потом, мной было принято следующее решение, я написал в службу поддержки Dr. Web с просьбой помочь удалить вирус Vault и восстановить файлы . Пообщавшись некоторое время в конце концов, я все таки получил ответ на вопрос, как расшифровать файлы в Vault, в виде ещё одного дешифратора.

Запустив его, моей радости не было придела, данный утилита вернула все файлы на свое место причём на обоих компьютера. Да что там я, видели бы вы лица моих знакомых, когда я вернул им их компьютеры.

Лечение вируса Vault и восстановление файлов

Сначала качаем дешифратор вот по этой ссылке и сохраняем куда душа пожелает.

Теперь, запустив его жмем на кнопку «Сontinue».

Источник: http://inforkomp.com.ua/lechenie-virusov/virus-vault-instruktsiya-o-tom-kak-mozhno-vosstanovit-faylyi.html

Vault вирус – как восстановить файлы

Вирус Vault – это шифровальщик данных, который попадает на компьютер после открытия определенного письма в электронной почте. Письмо содержит в себе документ с расширением .doc и сам скрипт шифровальщика с расширением .js. В документе находится подробная инструкция и ссылка, куда перейти и сколько заплатить для того, чтобы расшифровать зараженные файлы.

Пораженным файлам, к их расширению .doc, .xls, .pdf, или .jpeg добавляется расширение .vault.

1

Vault вирус – что делать при обнаружении

Первое, что нужно сделать после обнаружения заражения файлов – это отключиться от сети и просканировать систему с помощью антивирусной программы, установленной на компьютере или Защитника Windows.

Сам вирус как правило располагается в папке Temp (C:/Windows/Temp) и имеет следующую структуру:

- cmd;

- js;

- txt;

- bat;

- KEY;

- KEY.

Это все удаляется, кроме последних дух файлов:

- VAULT.KEY — это ключ шифрования.

- CONFIRMATION.KEY — содержит точную информацию о количестве заблокированных файлов.

2

Vault вирус – как восстановить файлы. Способ №1

- На зараженном файле кликаем правой кнопкой мыши и в самом низу выбираем «Свойства».

- В появившемся окне переходим на вкладку «Предыдущие версии».

- Здесь в окне «Версии файлов» выбираем ранее сохраненный файл и нажимаем «Восстановить».

- Все, файл восстановлен и готов к дальнейшему использованию.

- Или меню Пуск / Панель управления/ Система/Восстановление/ и в меню справа выбираем «Восстановление файлов».

И в появившемся окне нажимаем «Восстановить мои файлы».

У этого способа есть одно но, он работает тогда, когда на компьютере не забывают создавать «Точки восстановления системы».

3

Vault вирус – как восстановить файлы. Способ №2

Он заключается в том, что можно обратиться за помощью к антивирусным лабораториям. Таким как Лаборатория Касперского или Dr. Web. У них как правило есть готовые решения. У «Касперского» это RectorDecryptor, приложение, которое само ищет и исправляет пораженные файлы.

Dr. Web предлагает свой дешифровщик Dr web VAULT.

- Скачав его и запустив, в окне поиска нужно подставить зашифрованный файл с расширением .vault.

- И после некоторого поиска получаем расшифрованный файл.

Но к сожалению, этот способ тоже не является универсальным. Так как разработчики вируса тоже не стоят на месте и изменяют ключ, и данные решения от Касперского и Dr. WEB могут просто не подойти.

4

Vault вирус – как восстановить файлы. Способ №3

Этот способ подойдет для продвинутых пользователей. Суть его заключается в том, чтобы в самом скрипте шифровальщика найти ключ для расшифровки. Имя файла ключа secring.gpg.

Загвоздка этого метода заключается в том, что может в системе и не быть этого файла, то есть, он может быть удален самим шифровальщиком.

Итак, главное, это не вестись на провокацию и не паниковать, и тем более не торопиться платить деньги. Нужно постараться использовать все имеющиеся способы восстановления файлов.

Источник: https://sovetclub.ru/vault-virus-kak-vosstanovit-fajly

Вирус шифровальщик VAULT – Блог системного администратора

Случилось страшное, был пойман вирус-шифровальщик. Ну как пойман, по глупости открыт файл, с расширением *.js.

Распространяется он элементарно, по почте, причем зачастую взламывают реально существующий, принадлежащий какой то конкретной фирме ящик.

В теле письма было указано, что якобы имеется какая то задолженность и ее необходимо погасить и во вложении счет. А там, как вы понимаете, архив со зловредом.

Итак, вирус скачан и запущен, скорее всего вы не заметите его манипуляций до тех пор, пока не выдаст сообщение подобного содержания:

ДЕТАЛЬНО Шаг 1: Скачайте Tor браузер с официального сайта: http://torproject.org Шаг 2: Используя Tor браузер посетите сайт: http://restoredz4xpmuqr.onion Шаг 3: Найдите Ваш уникальный VAULT.KEY на компьютере — это Ваш ключ к личной клиент-панели. Не удалите его Авторизируйтесь на сайте используя ключ VAULT.KEY Перейдите в раздел FAQ и ознакомьтесь с дальнейшей процедурой STEP 4:

После получения ключа, Вы можете восстановить файлы используя наше ПО с открытым исходным кодом или же безопасно использовать своё ПО

ДОПОЛНИТЕЛЬНО a) Вы не сможете восстановить файлы без уникального ключа (который безопасно хранится на нашем сервере) b) Если Вы не можете найти Ваш VAULT.KEY, поищите во временной папке TEMP

c) Ваша стоимость восстановления не окончательная, пишите в чат

Дата блокировки: 21.08.2015 (10:49)

Если увидели данное сообщение, поздравляю, все имеющиеся на компьютере файлы, а так же файлы на сетевых дисках, к которым у вас есть доступ, зашифрованы. В моем случае шифрование произошло ключом RSA-1024, это типично для VAULT. Создание инструмента для дешифровки технически невозможно.

Есть небольшой шанс, что некоторые файлы всего лишь переименовались, но не зашифровались, проверить это можно так: при шифровании, оригинальный файл заменяется шифрованным и , соответственно, меняется дата создания/изменения, а вот переименованный будет той же даты, что и изначально. Это может спасти часть данных.

Теперь стоит хорошо подумать, стоит ли восстанавливать уничтоженное. Сумма, которую просят за дешифровку зависит от количества затронутых файлов. Соответственно чем больше файлов, тем больше денег нужно передать. В моем случае, за ~35 тысяч файлов, запросили 560$. Учитывая курс на лето 2015, это совсем не мало.

Если данные не очень важны, делайте следующее:

- отключите комп-р от сети, а лучше выключите его вовсе

- загрузитесь в безопасном режиме и просканируйте машину Dr.Web CureIt

- проверьте автозагрузку и службы (команда «msconfig«)

- обязательно вычистите папку «Temp«

- ну и само собой удалите вредоносное письмо из почты

Теперь рассмотрим вариант, при котором, вам нужно во что бы то ни стало восстановить ваши данные. Вариантов не так много, первый я описал выше, смотрите по дате создания файла и меняете расширение.

Второй способ: можете воспользоваться стандартным виндовым инструментом защиты файлов и папок. ПКМ на файле, «Свойства» и если есть вкладка «Предыдущие версии«, вам повезло

Источник: https://poznyaev.ru/windows/virus-shifrovalshhik-vault

Vault вирус, как восстановить файлы?

В этой заметке пойдет речь об одном вирусе, и честно говоря, я ничего подобного ранее не встречал.

Не спорю, что были мощные вирусы, тот же Kido, который попортил нервы как простым пользователям так и различным организациям. Но вирус Vault (это семейство Trojan.

Encoder) использует совсем иной подход, то есть тут как бы ничего не портится, а используются вполне нормальный инструмент для работы с файлами — это шифрование, но только в плохих целях…

Шифрование файлов, это когда сами файлы обрабатываются при помощи специального ключа (не стоит путать с паролем, так как этот ключ в тысячи раз надежнее, и подобрать его просто невозможно), при этом они становятся недоступными, то есть если их не расшифровать, то с ними вообще ничего сделать нельзя — останется только удалить.

Сам файл даже в глазах человека, который занимается дешифрацией, выглядит просто как каша из кода, где все перемешано и ничего непонятно.

Вирус Vault именно так и работает, он шифрует файлы, и все вернуть обратно можно только если перевести некоторую сумму хакерам, но поразительно то, что это единственный способ вернуть файлы!

Если вам предлагают расшифровать такие файлы, и при этом просят денег, то будьте уверены что это мошенники. Расшифровать файлы могут только те хакеры, которые создали вирус и никак иначе. Подобрать ключ нельзя даже на программном уровне — он слишком сложный.

Хотя нет, подобрать его можно и над этим работают, но, для этого нужен не один и не сто компьютеров, а миллион и подбираться он может от нескольких недель до нескольких лет, а то и больше — то есть опять вернемся к тому, что подобрать его простым пользователям нереально.

Как попадает Vault вирус на компьютер?

Но как этот вирус появляется на компе? Ну смотрите сами — вам на почту приходит письмо с вложением в виде документа (как банально то), но заголовок письма такой, что открыть его ну очень хочется (врать не стану, я что-то подобное открывал, но никакие вложения и близко не смотрел!).

В итоге вы смотрите документ во вложении, и в это время начинает работать вложенный скрипт в документ, он имеет расширение .js, то есть то java-скрипт.

Как вы уже догадались, запускается этот скрипт автоматически при открытии вложения и как можно быстрее старается загрузить модули для запуска процесса шифрования.

Как это все работает? В обычный doc-файл вставляется текст, который или невозможно прочитать, или там какая-то типа ошибка, в общем что-то написано что побуждает к действиям (пример на картинке ниже). Мол нажмите тут, чтобы открыть файл.

Тут — это макрос-скрипт, который и загружает сам исполняемый файл вируса во временную папку (так как права на запуск у этой папки есть).

Почему Windows молчит? Потому что пользователь сам открыл документ и сам запустил активное содержимое документа, то есть все нормально, пользователь все сам вручную нажал.

Вот пример другого письма с вирусом:

- Тема письма: Акт сверки за 2014 годОт кого: ООО ПК «МОСТЕМ» [mos-tem@yandex.ru]Тело письма:Здравствуйте,Прошу ознакомиться с актом сверки за 2014 год — в приложении. Наши бухгалтера выявили, что за прошлый году Вас есть перед нами небольшой долг.Проверьте данные, указанные в акте, и сообщите о сроках погашения задолженности.Прикреплённые файлы:1. Акт сверки за 2014г.zip (а внутри может быть и просто скрипт типа Акт сверки за 2014г.doc.js)С уважением, Зам.главного бухгалтераСупрыкина Оксана Игоревна

Сам процесс работы вируса вы можете увидеть на этой картинке:

Шифровальщик не может быть вирусом, ибо это алгоритм RSA-1024, и призван для шифровки файлов. А то, что вирус Vault использует шифрование не по назначению, то это уже другое дело.

После успешного заражения вирусом Vault, после того как он зашифровал почти все ваши файлы, то вы увидите текстовый документ с таким содержанием:

То есть вполне культурно и спокойно написано о том, что ваши файлы тупо заблокированы, и подобрать ключ вы самостоятельно не сможете, что он безопасно хранится у них на сервере, а также то, что хакеры готов торговаться (ну и наглость же).

После работы вируса, файлы обзаводятся вот меткой .vault (второе расширение) в конце своего имени:

Вирус шифрует почти все популярные форматы файлов, и картинки и формат книг pdf, doc и другие документы, и даже архивы zip/rar. Но что самое опасное, что под влияние вируса могут попасть и базы 1C, это уже куда серьезнее, так как обычно это компьютеры организаций, предприятий и даже банков.

Вирус спокойно работает почти во всех современных версиях Windows, при этом поведение его может немного отличатся, например в некоторых случаях заражению также подвергаются файлы в локальной сети.

Удаление вируса Vault

Удалить вирус не особо сложно, здесь не будет подводных камней — вам просто нужно уничтожить все содержимое папки %temp% того пользователя, под которым и произошло заражение файлов.

Что я советую? В интернете скачайте какой-то live-cd диск, где есть антивирус.

Запишите все это на флешку (как правило на торрентах, откуда можно скачать live-cd, есть также и инструкция о том, как записать на флешку), потом загрузитесь, перейдите в папку %temp% и очистите ее полностью. После этого можете проверить компьютер на вирусы, мало ли что.

Беда еще в том, что вы просто удалите вирус с компа, то есть его не будет — но все последствия то останутся.. увы, как я уже писал, шифрование файлов взломать простым пользователям нереально.

Итак, какие файлы Vault содержатся в папке %temp%:

- 3c21b8d9.cmd

- 04fba9ba_VAULT.KEY

- CONFIRMATION.KEY (в этом файле хранятся записи о количестве файлов, которые имеют метку vault, то есть зашифрованы; именно это количество и определяет конечную цену за получение второго ключа для расшифровки; этот файл нужно сохранить, если вы хотите вернуть доступ к файлам)

- fabac41c.js (основная часть вируса)

- Sdc0.bat

- VAULT.KEY (первый ключ шифрования, при восстановлении файлов его вместе с первым CONFIRMATION.KEY нужно отправить хакерам, а они на основе его выдадут вам второй ключ, который уже пригоден для расшифровки);

- VAULT.txt

- revlt.js

- svchost.exe (имя такое же как у системного процессора, но расположен в папке temp)

Имена фалов могут быть немного изменены, иногда их меньше.

Некоторые версии вируса Vault хранят файлы VAULT.KEY и CONFIRMATION.KEY в папке %appdata%.

Если попробовать открыть какой-то файл с меткой, то скорее всего вы увидите такое сообщение:

Как восстановить файлы после вируса Vault?

Да, действительно, было бы здорово просто воспользоваться таким инструментом как дешифратор Vault, но увы, такого инструмента нет. И нет его потому, что у каждого компьютера свой ключ, и только имея его и файл с записями зараженных обьектов, можно восстановить доступ к файлам, отправивши это все злоумышленникам.

Если у вас включена защита для каждого диска, то это здорово.

При такой защите, вы можете восстановить прежнее состояние файла или папки, все это находится в свойствах каждого файла (но некоторые версии Vault удаляют данные для восстановления, только при включенном UAC вы увидите запрос, еще один аргумент что UAC лучше не отключать!). Можно попробовать восстановить предыдущее состояние компьютера при помощи точки восстановления (в панели управления пункт Восстановление).

Если у вас защита не включена, то увы, у меня для вас неутешительные новости. Скорее всего восстановить файлы у вас не получится, если только вы не заплатите круглую сумму злоумышленникам. Да, это реально работает, но для этого вам нужно иметь два файла, я о них писал выше.

Также хочу вас предупредить, что других способов расшифровать файлы — нет.

Это ведь не просто вирус, это вирус, который использует вполне нормальные механизмы, которые не вызывают подозрения у антивирусов, поэтому не стоит писать и тех. поддержку им, вам все равно не помогут ничем.

Ну, например, это тоже самое если бы архиватор WinRAR антивирусом воспринимался за вирус только потому, что в нем есть возможность поставить архив под пароль.

Так что тут только вариант, это платить. При этом, те хакеры смотрят, какие именно файлы у вас зашифрованы. Ну и на основе этого они могут цену или повысить до достаточно большой, или наоборот — снизить (были случаи как $50 так и $500). При оплате вы получаете только один ключ для дешифратора Vault и для одного компьютера, с которого вы отправляли VAULT.KEY и CONFIRMATION.KEY.

Оплата производится только через BitCoin и только при использовании анонимной сети Tor. Это все, что первое, что второе — анонимные инструменты, самые популярные и самые эффективные на сегодняшний день. Именно поэтому, хакеров и не могут пока (?) поймать. Хотя, опять же, как я уже писал вначале — очень удивлен такому наглому поведению.

Следуя инструкции, вам нужно будет перейти на сайт restoredz4xpmuqr.onion, указать файл VAULT.KEY (о нем писал выше):

После чего вы попадете в личный кабинет:

Какие можно сделать выводы?

Мои мысли так бы сказать:

- Первое что нужно запомнить — это не открывать почту, если нет на то причин. На самом деле это ерунда, ну как можно не открыть письмо, когда оно пришло от известного вам адресата? Я надеюсь, что вы понимаете, что рассылка с вирусом может быть даже от вашего знакомого, хотя он разумеется этого не делал. Самое главное, это бы была включена система защиты дисков, при этом на каждом. А также я рекомендую хорошо изучить принцип работы фаервола (об этом в последнем пункте).

- Второе — система восстановления также должна работать, иными словами, все штатные инструменты Windows по обеспечению безопасности должны быть задействованы в полном обьеме своих возможностей. Обновление Windows, все это должно быть включено и работать в автоматическом режиме. Некоторые версии вируса Vault умеют удалять данные истории файлов или точек восстановления, поэтому этот вариант не всегда поможет.

- Если у вас отключен UAC то это плохо, однако если вы его не отключали (а это делать и не нужно на тех компьютерах, где проводят важные процессы) то при удалении вирусом данных восстановления системы будет такое окошко:Если постоянно нажимать Нет, то контрольные точки в системе восстановления не будут удалены (около 15 раз будет запрос на тот случай, что вы все таки нажмете Да). О том, как включить восстановление системе можно прочитать тут.

- У вас должен быть настроен фаервол (я лично пользуюсь Outpost), и если вы не знаете что это, то настоятельно рекомендую ознакомится. Настройка должна быть только в ручном режиме. Что было бы, если бы во время заражения вирусом Vault был настроен фаервол? Во-первых он бы вам сообщил, что документ в офисе запрашивает соединение, что уже очень подозрительно. Во-вторых, пока вы не разрешили бы это соединение, фаервол не разрешит скрипту установить соединение. Также его можно настроить таким образом, чтобы он разрешал выход в сеть только определенным программам, а офису это не всегда нужно вообще, в то время как java-скрипты получают спокойно доступ к интернету, ибо они запущены от безопасного офиса. Помимо всего, нормальные фаерволы (для меня это Outpost) также имеют проактивную защиту, которую можно настроить на высокую чувствительность к изменениям в файлах (в таком случае вирус Vault даже не смог бы зашифровать файлы).

Надеюсь что написал все доступно и информацией хотя бы вы уже вооружены, так что будьте осторожны и учите фаервол, грамотная его настройка обезопасит вас от подобных вирусов.

На главную! 16.01.2016

Источник: http://VirtMachine.ru/vault-virus-kak-vosstanovit-fajly.html

Вирус зашифровал все важные файлы компьютера добавив расширение vault

В наши дни, когда пенсионеры в метро виртуозно орудуют планшетами, а дети, не умея писать на бумаге, вбивают тексты на клавиатуре, превосходя по скорострельности автомат Калашникова, похоже, пора и нам уделить некоторое внимание теме IT. Тем более, если эта тема пересекается с темой мошенничества. Кроме того, у нас есть повод – недавно мы столкнулись с весьма опасным вирусом, который может в доли секунды превращает ценные файлы в кучу бесполезного хлама.

Сюжет: Защита потребителя

В огромном количестве электронной почты, с которым приходится иметь дело знакомому бухгалтеру, это письмо ничем не выделялось. Обычное сообщение от партнёра, с вложенным заархивированным стандартным бухгалтерским документом.

То есть, рассылка тематическая: если вы врач – вам может прийти сообщение о новых лекарствах, если вы строитель – предложение посетить семинар по новым технологиям заливных полов, и так далее. Даже маска адреса почты будет содержать заветные слова.

А в тексте ее зацепили призывы проверить оплату жизненно важного счёта от поставщика 1С бухгалтерии. В любом случае, письмо может не вызвать у вас никаких подозрений.

Набитой рукой, пятидесятый раз за день, знакомая отрыла архивную папку ZIP, увидела какое-то невероятно длинное имя документа и “открыл” этот файл, дважды кликнув на нём курсором. Это действие оказалось роковым.

Благодаря неплохой мощности нового компьютера, разрушающее действие вируса распространилось моментально. Печальное сходство с онкологией – чем сильнее организм заболевшего, тем быстрее распространяются метастазы.

Все тексты и таблицы Microsoft Office, все изображения JPG, все PDF-файлы, все базы 1C и вся музыка в формате MP3 были очень качественно зашифрованы (RSA код) и к ним было добавлено расширение .vault.

Выбраны форматы, которые представляют наибольшую ценность для владельца компьютера, будь это домашняя машина или рабочая.

Ситуация просто катастрофическая. Под угрозой оказался даже сам следующий выход номера! С какого-то момента бухгалтер перестал делать резервные копии, так как объемы стали слишком большие, да и просто давно ничего не происходило. В результате всей этой роковой цепи событий почти все жизненно необходимые для организации документы оказались фактически потеряны.

А длинное имя файла, как вы догадались, было призвано помочь злоумышленникам скрыть от пользователя расширение файла – его просто не было видно в окне, как его не раздвигай.

В другой ситуации расширение можно было бы увидеть, каким бы длинным не было имя файла, но бухгалтер в спешке просто выполнил привычный набор движений мышкой. Конечно, расширение было .exe, или, полностью, Executive – исполняемый файл, запускающий какую-либо последовательность операций на машине.

Многие знают, что такие файлы опасны, так же как и файлы с расширением .js (javascript), и не станут запускать их, если не уверены в их безвредности.

Не поддаётся расшифровке

Безуспешно перепробовав несколько способов вернуть нужные файлы, было решено обратиться к профессионалам. Знакомые в отделе «К» МВД подсказали, что лидером в борьбе с таким типом вирусов является Dr.Web. Раньше можно было загрузить на сайт Dr.

Web поражённый файл, чтобы они попробовали его дешифровать, но теперь такая услуга стала доступной только купившим антивирус – желающих стало слишком много. Безрезультатно опробовали разные варианты бесплатных разархиваторов, которые пытались прямо на нашем компьютере вскрыть код методом подбора (брутфорс).

Мы решили купить, тем более что он бы нам не помешал в дальнейшем, так как стало ясно, что наш предыдущий антивирус не смог защитить компьютер.

После покупки мы, радостно потирая руки, загрузили зашифрованный файл на сайт, но на следующий день получили ответ, что, к сожалению, мол, “без содействия со стороны автора/хозяина троянца – вольного или невольного (арест соотв. людей правоохранительными органами) расшифровка не представляется практически возможной”. Посоветовали написать заявление в полицию.

По теме

Кстати, наш бухгалтер пользуется почтой mail.ru, где все вложения проверяются антивирусом Kaspersky. Так вот, около этого вложения с вирусом обнадеживающе лучился красным значок антивируса Касперского с надписью “Проверено, вирусов нет!”. Неизвестно, чья в этом вина: mail.

ru, что они не обновляют свой антивирус, или самой антивирусной компании, но факт остается фактом. Не все антивирусы всегда распознают этот тип вирусов. Во всяком случае, антивирус необходимо обновлять, иначе в нём нет почти никакого смысла. Впрочем, обновлять нужно и саму операционную систему. В итоге и Dr.

Web не смог нам помочь с уже заархивированными файлами.

Сложное решение

Оценив, сколько времени и усилий ушло бы на создание утерянных документов заново, мы пришли к весьма неутешительным выводам. Тогда мы решились пойти на контакт с мошенниками. Кроме того, приходится признаться, на этот шаг нас подталкивало и простое журналистское любопытство. Узнать, как работает мошенническая схема и предупредить людей об опасности – это, в конце концов, наша работа.

Инструкция появлялась на мониторе при запуске инфицированного компьютера. Предлагалось установить браузер Tor (Тор), обеспечивающий, при определённых условиях, полную анонимность пользователя и не имеющий прямого отношения к мошенникам.

Через Tor (Тор) нужно зайти на сайт злоумышленников, войти в личный кабинет, используя имеющийся у нас файл-ключ VAULT.KEY. Далее следовало оплатить услуги дешифрования через весьма сомнительную платёжную систему Bitcoin, главной особенностью которой является абсолютная необратимость сделок.

В системе уже создан личный кошелёк для жертвы, на который нужно перечислять виртуальные монеты Bitcoin. Монеты можно купить или обменять на многочисленных виртуальных биржах или обменниках.

Процесс довольно сложный, сопряженный с риском – мошенники объявляют сумму в долларах США, но курс биткойна к доллару постоянно колеблется, кроме того, курс разнится от обменника к обменнику. Пополнять надо постепенно, в итоге это занимает много времени.

Есть возможность производить оплату поэтапно – процесс наглядно отображается на сайте, показан курс и оставшаяся сумма. В нашем случае сумма за услуги дешифровки была 274USD. Она рассчитывается, исходя из количества закодированных файлов, что говорит о том, что на машину был установлен ещё и Троян.

Есть возможность до оплаты восстановить четыре файла, чтобы убедиться, что они действительно могут дешифровать их.

Но, что интересно, загруженные файлы проверяются негодяями вручную, оценивается важность документов и, если файл будет признан “слишком важным”, они могут отказаться его восстановить. Нам отказали в восстановлении нескольких файлов.

Мы пытались вместо них загрузить другие, но заменить удалось не всё. В удобно встроенном чате нам ответили, что, мол, мы и так убедились в их способности восстанавливать документы – зачем нам ещё что-то восстанавливать (бесплатно).

На сайте даже имеется инфографика, наглядно и дружественно демонстрирующая, как восстановить данные.

Особенно забавно выглядит последний пункт, предлагающий оставить отзыв в Интернете и даже возможность партнёрства.

Похоже, что многие этой возможностью вовсю пользуются, судя по многочисленным предложениям дешифровать файлы VAULT по цене, намного превышающей “оригинальную” у самих исходных мошенников!

За период мытарств бухгалтер восстановила базу 1С, но оставшиеся файлы были все равно дороги ее сердцу. И восстановление их явно стоило больше времени, чем эти деньги.

Забавно, что в отсутствии необходимости дешифровки 1С базы удалось получить скидку в 10%. Скидка в процессе пополнения правда уменьшалась. Хакеры поднимали цену. Потом после общения в чате немного понизили обратно.

Это наводило на мысль о том, что после оплаты шантажисты не остановятся и попросят увеличить выкуп за файлы.

Мы совершенно не были уверены, что, перечислив деньги, мы действительно вернём наши документы.

Но после завершения оплаты мы скачали утилиту с встроенным ключом, проверив её на вирусы всеми возможными способами, запустили, и действительно – все файлы были восстановлены.

Однако нельзя гарантировать, что в других случаях всё пройдёт так же гладко. Лучше просто следовать простому правилу – не запускать исполняемые файлы, про которые вы ничего не знаете и регулярно сохранять важные файлы в бэкап.

Источник: https://versia.ru/virus-zashifroval-vse-vazhnye-fajly-kompyutera-dobaviv-rasshirenie-vault