Защита web сервера от программ для ddos атак

Некоторое время назад я написал подробную статью про установку и настройку web сервера на базе nginx и php-fpm последних версий. Там я упомянул, что это первая статья из цикла заметок о веб сервере. Сегодня я расскажу как простыми и подручными средствами защититься от простых ddos атак.

Введение

Сразу сделаю оговорку по поводу слова ddos, которое тут не совсем уместно, но я не придумал, как еще популярно объяснить о чем идет речь. От полноценной ddos атаки вы не сможете защититься в рамках настройки веб сервера.

У вас просто будет забит весь канал и сервер перестанет отвечать. Если мощности сервера не достаточно для обработки и фильтрации входящих запросов, то он ляжет, чтобы вы там не делали.

Для полноценной защиты от ddos нужны полноценные средства, которые стоят ощутимых финансовых затрат.

Нужно понимать, что защита от ddos должна быть адекватна значимости ресурса. Если у вас персональный блог, который не приносит существенной прибыли, то платить за защиту от ddos бессмысленно.

Достаточно просто полежать какое-то время или сделать защиту своими силами.

В общем, всегда нужно соизмерять стоимость простоя со стоимостью защиты и на основе этого принимать решение о целесообразности того или иного метода.

Я приведу советы по защите от простых атак ботов или каких-то мелких вредителей и пакостников, которые без должных действий с вашей стороны могут положить ваш сайт или сервер без особых проблем. Вот простой пример. Есть не очень слабый виртуальный сервер от keyweb, на бороту которого 2 ярда, 8 гигов оперативы и ssd диск.

Сервер настроен по моей предыдущей статье, ссылку на которую привел в начале. На сервере развернут wordpress сайт с некоторым содержимым. И есть у нас вредитель, который на своем сервере запускает простой тест от apache на производительность веб сервера:

# ab -c 50 -n 30000 “https://hl.zeroxzed.ru/”

Всего лишь 50 параллельных потоков. Что мы видим на своем веб сервере:

Не очень приятная картина. Сервер загружен на 100%. И хотя он нормально обрабатывает запросы и в целом корректно работает. Даже не очень тормозит, но все равно это плохо. А если будет 3 сервера и по 100 потоков на каждом? Нет никаких проблем даже на тест взять у разных хостеров по виртуальной машине и запускать на них подобные штуки, имитируя ддос атаку.

В общем, если вы совсем не сделали никакой защиты на своем сервере, то любой человек сможет вам без особых проблем доставить некоторые неудобства. Защититься от такой «атаки» не сложно. Дальше я расскажу как это сделать.

Защита от ddos с помощью iptables

Для защиты от простейшей атаки мы будем использовать firewall — iptables, модуль ядра ipset для хранения больших списков ip и самописные скрипты. По фаерволу смотрите мою статью — настройка iptables. Здесь я не буду на этом останавливаться.

Вопрос настройки ipset я подробно рассматривал в своей статье по блокировке ботов по странам. Советую посмотреть материал, так как он напрямую связан с этой статьей и дополняет ее.

Итак, приступим к созданию нашей простой защиты от dos атаки с большим количеством подключений с одного ip адреса. Для начала проверим команду, которая покажет нам количество подключений с каждого ip адреса:

# netstat -ntu | awk '{print $5}' | grep -vE “(Address|servers|127.0.0.1)” | cut -d: -f1 | sort | uniq -c | sort -n| sed 's/^[ ]*//'

У меня получается примерно так. Много единичных подключений. Идет штатная работа веб сервера, никто на него не ломится десятками подключений. Теперь нагрузим наш сервер множественными паразитными запросами и еще раз посмотрим вывод команды.

Вот он, нарушитель нашего спокойствия, пытающийся организовать дос атаку на наш сервер. Теперь нарисуем скрипт, который будет блокировать всех кто устанавливает более 50-ти одновременных соединений с сайтом.

#!/bin/sh netstat -ntu | awk '{print $5}' | grep -vE “(Address|servers|127.0.0.1)” | cut -d: -f1 | sort | uniq -c | sort -n| sed 's/^[ ]*//' | awk '{if ($1 > 50 ) print$2}' > /root/ddos/much_conn.txt sleep 3 list=$(cat /root/ddos/much_conn.txt) for ipnet in $list do ipset -A much_conn $ipnet done

В принципе, комментировать тут особо нечего. Берем список подключений, который только что вывели, в нем сравниваем первую колонку, если она больше 50, то результат второй колонки, где записан ip адрес, передаем в файл.

Далее читаем этот файл и добавляем все ip адреса из него в ipset список под названием much_conn. Предварительно его надо создать. Подробно об этом я рассказывал в статье, на которую привел ссылку выше, но повторю еще раз здесь:

# ipset -N much_conn iphash

Посмотреть содержимое списка можно командой:

# ipset -L much_conn

Теперь нужно добавить в iptables правило, по которому будут блокироваться все подключения из указанного списка ipset.

# iptables -A INPUT -m set –match-set much_conn src -j DROP

На всякий случай предупреждаю, чтобы вы проверили свой доступ к консоли сервера, прежде чем настраивать правила iptables. Всякое бывает, можно просто ошибиться, скопировать и вставить не то, что нужно.

Все, мы заблокировали всех, кто создает массовый спам подключений к серверу. Ограничение в 50 подключений можете исправлять по месту, возможно его нужно будет уменьшить, если кто-то будет открывать меньше подключений с одного ip.

Единственный момент, о котором хочу сказать. Сам я не проверял, сколько подключений открывают поисковые боты, когда приходят на сайт. Я подозреваю, что явно не 50 и даже не 30, но наверняка я не проверял. В общем, будьте аккуратны, когда используете это средство.

Данный скрипт можно засунуть в крон и запускать каждую минуту. Но лично я бы так не стал делать. Я рекомендую мониторить ресурсы сервера и запускать подобные средства, только если сервер работает на пределе своих возможностей и вы вручную зашли и убедились, что вас кто-то спамит подключениями. После этого врубайте на какое-то время данный скрипт по крону. Когда ddos прекратится, отключайте.

Было бы неплохо как-то автоматически очищать список забаненных, удаляя оттуда тех, кто уже сутки к вам не подключается, но это сильно усложняет задачу. Нужно как минимум вести лог по блокирующему списку, сохранять время последнего обращения. Обрабатывать все это, высчитывать. В общем, задача хоть и не сильно сложная, но уже не тривиальная. Мне не захотелось этим заниматься.

Есть хоть и не очень изящное, но простое решение этой проблемы. Создать список ipset с заданным временем жизни записи с помощью timeout. Например вот так:

ipset -N much_conn iphash timeout 3600

В данном случае запись с забаненным ip в списке ipset будет храниться в течении 3600 секунд или 60 минут.

Нужно понимать, что в данном примере с 1 ip адресом использовать ipset нет никакого смысла, можно сразу банить средствами самого iptables. Ipset нужен только тогда, когда этот список хотя бы в сотни строк. Если там несколько десяткой адресов, хватит и одного iptables.

Анализ лог файла web сервера для защиты от ddos

Рассмотрим еще один простой, но все же более сложный тип ддос атаки, когда идут типовые запросы с разных IP. То есть простой ботнет, может быть даже собранный руками из нескольких дешевых vds серверов. Одновременных подключений будет не много, но если у вас тяжелый сайт и злоумышленник найдет его слабое место (например поиск), то этого может быть достаточно, чтобы положить сайт.

Банить будем тоже через iptables, а список адресов для бана будем извлекать из логов веб сервера. Для этого у вас должно быть включено логирование запросов к веб серверу. Например, в nginx за это отвечает такая настройка виртуального хоста:

access_log /web/sites/hl.zeroxzed.ru/log/access.log main;

Мы не будем каждый раз анализировать весь лог файл. Эта операция сама по себе будет сильно нагружать веб сервер.

Возьмем последние 1000 строк из лог файла и посчитаем количество подключений с одного ip с типовым содержимым, например запрос главной страницы по протоколу http 1.0, «GET / HTTP/1.0».

Если вы заметите другой постоянный признак ботнета, который вас атакует, используйте его. Это может быть один и тот же user agent или что-то еще. Допустим, если атакующий будет долбить в уязвимое место, то это будет адрес этой страницы.

# tail -1000 /web/sites/hl.zeroxzed.ru/log/ssl-access.log | egrep “GET / HTTP/1.0” | awk '{print $1}' | sort -n | uniq -c

Результатом этой команды будет примерно такой список.

В данном случае я использовал немного другое условие и просто вывел список всех тех, кто стучался на главную страницу. Но уже тут видно нарушителя, которого можно забанить.

Рисуем похожий на предыдущий скрипт для автоматической блокировки тех, кто отправляет слишком много запросов на наш сайт и создает проблемы с производительностью. Повторюсь еще раз, если проблем с производительностью нет, я не рекомендую делать лишних движений.

#!/bin/sh tail -1000 /web/sites/hl.zeroxzed.ru/log/ssl-access.log | egrep “GET / HTTP/1.0” | awk '{print $1}' | sort -n | uniq -c | sort -n | tail -n100 | awk '{if ($1 > 50 ) print $2}' > /root/ddos/much_gets.txt sleep 3 list=$(cat /root/ddos/much_gets.txt) for ipnet in $list do ipset -A much_gets $ipnet done

Здесь делаем то же самое, что и раньше. Те, кто сделали более 50-ти одинаковых запросов по нашей маске на последние 1000 строк в лог файле, отправляются в бан.

Обращаю внимание на строку, по которой вы будете фильтровать запросы. В данном случае я показал только пример. Не надо брать и применять в том виде, как я показываю. Я демонстрирую технические возможности и подход. Настраивать и калибровать систему вам нужно у себя по месту. Важно это понимать и не применять решение бездумно. Будет только вред.

Не забудьте создать отдельный список в ipset и добавить отдельное правило в ipables. Можно использовать уже существующий список и добавленное правило из предыдущего примера, но я рекомендую все разделять. Так удобнее для последующего анализа.

Во время ddos атаки добавляете это правило в cron и выполняете каждую минуту. После завершения атаки скрипт можно отключить. В принципе, можно и на постоянку оставлять, но тут нужно хорошенько подумать и прикинуть, как оно должно выглядеть. Главный принцип — не навредить.

Баним ботов с неправильным referer

Есть категория простых ботов, которые подставляют в referrer либо мусор, либо кривые урлы без http или https в начале. Например вот такие:

194.67.215.242 – – [30/Nov/2017:20:48:08 +0300] “POST /index.php HTTP/1.1” 200 913 “g0dfw4p1.ru” “Mozilla/5.0 (Windows NT 6.0; rv:34.0) Gecko/20100101 Firefox/34.0” “-“

Корректное поле referer должно содержать либо http, либо https, либо быть пустым. Все, что иначе, можно смело блокировать или возвращать статус ошибки. Добавляем примерно такую конструкцию в конфигурацию виртуального хоста, в раздел server {}.

if ($http_referer !~* ^($|http://|https://) ) { return 403; }

После этого проверьте конфигурацию nginx и перечитайте ее.

# nginxt -t # nginx -s reload

Если вас достает какой-то бот с конкретным referer, можно забанить именно его. Для этого можно дополнить условие, или изменить. Например, вот так:

if ($http_referer = “https://bots.ru/dostanim_tebya.html”) { return 403; }

В дополнение, можно всех этих ботов с помощью простого скрипта банить на iptables, как в примерах выше. К слову сказать, их можно банить сразу, разбирая http запросы еще до того, как они будут попадать к nginx, например, с помощью ngrep, но это более сложная задача. Не все это умеют делать, там есть нюансы, а с nginx знакомы все. Не составит большого труда реализовать данный метод.

Защита от ддос с помощью модулей nginx — limit_conn и limit_req

Поделюсь еще одним простым способом снизить нагрузку на сервер и частично защититься от ддос с помощью модулей nginx — limit_conn и limit_req.

Настроить их не сложно, частично результат работы первого модуля будет пересекаться с первыми двумя способами ddos защиты, описанными в начале.

Он более простой для настройки, так что если не справились с теми способами, можно попробовать этот.

Смысл данных модулей в том, что один может ограничить одновременное количество разрешенных соединений с сайтом, а другой количество соединений в единицу времени.

Я ограничу в своем примере количество одновременных подключений к сайту с одного ip числом 50, а количество одновременных запросов к динамическому контенту не более 2-х в секунду. При этом будет разрешен всплеск (burst) запросов до 5-ти. Объясню, как понимать этот всплеск, так как сам не сразу понял, что конкретно он означает.

Если у нас идет превышение количества установленных запросов в секунду, то их выполнение задерживается, и они выстраиваются в очередь на исполнение с указанной скоростью. Размер этой очереди и равен значению всплеска.

Все запросы, которым не хватит места в очереди, будут завершены с ошибкой. То есть, если запросов будет 4 в секунду, то 2 выполнятся сразу и еще 2 встанут в очередь.

А если будет 10, то 2 выполнятся сразу, 5 встанут в очередь на выполнение по 2 штуки в секунду, а остальные будут завершены с ошибкой.

Исходя из этих условий, ограничение на подключения нужно установить в контексте server, а на доступ к динамическому контенту в соответствующем location. При этом описание зон, которые будут использовать директивы, нужно расположить в http.

Вот пример конфига nginx для реализации установленных ограничений с целью защиты от ддос атак.

http { … limit_conn_zone $binary_remote_addr zone=perip:10m; limit_req_zone $binary_remote_addr zone=dynamic:10m rate=2r/s; … server { … limit_conn perip 50; … location ~ .php$ { … limit_req zone=dynamic burst=5 nodelay; … } } }

После этого перезапустите nginx и проверьте как работают лимиты. Ограничение на количество выполняемых динамических запросов можно увидеть, просто нажимая очень быстро F5 в браузере. Если будете достаточно ловки, то скоро увидите картинку

и запись в логе с ошибками:

2017/11/30 15:25:26 [error] 9773#9773: *51482 limiting requests, excess: 5.664 by zone “dynamic”, client: 195.91.248.43, server: hl.zeroxzed.ru, request: “GET / HTTP/2.0”, host: “hl.zeroxzed.ru”, referrer: “https://hl.zeroxzed.ru/2013/03/15/featured-image-vertical/”

Лимит на количество подключений можете проверить той же утилитой ab, о которой я рассказал во введении.

017/11/30 15:38:56 [error] 9773#9773: *53938 limiting connections by zone “perip”, client: 94.142.141.246, server: hl.zeroxzed.ru, request: “GET /wp-content/uploads/2013/03/the-dark-knight-rises.jpg HTTP/1.0”, host: “hl.zeroxzed.ru”

Только не забывайте, что тест нужно запускать не на конкретную страницу, тогда вы попадете на ограничение выполнения динамического контента, а на что-то другое. Например, как в моем примере, на картинку.

Заключение

Я рассмотрел наиболее простые способы для защиты web сервера от не менее простых ddos атак, которые больше похожи на баловство. Серьезная атака, которая просто зальет весь входящий канал сервера, даже не заметит наших защит. Но тем не менее, мне приходилось убеждаться в эффективности этих способов в отражении некоторых атак.

Существует до сих пор огромное количество веб серверов, которые вообще никак не защищены даже от утилиты ab

Источник: https://serveradmin.ru/zashhita-web-servera-ot-ddos/

16 рецептов защиты от DDoS-атак своими силами – «Хакер»

Содержание статьи

Борьба с DDoS-атаками — работа не только сложная, но и увлекательная. Неудивительно, что каждый сисадмин первым делом пытается организовать оборону своими силами — тем более что пока еще это возможно.

Мы решили помочь вам в этом нелегком деле и опубликовать несколько коротких, тривиальных и не универсальных советов по защите вашего сайта от атак. Приведенные рецепты не помогут вам справиться с любой атакой, но от большинства опасностей они вас уберегут.

Суровая правда такова, что многие сайты может положить любой желающий, воспользовавшись атакой Slowloris, наглухо убивающей Apache, или устроив так называемый SYN-флуд с помощью фермы виртуальных серверов, поднятых за минуту в облаке Amazon EC2. Все наши дальнейшие советы по защите от DDoS своими силами основываются на следующих важных условиях.

1. Отказаться от Windows Server

Практика подсказывает, что сайт, который работает на винде (2003 или 2008 — неважно), в случае DDoS обречен. Причина неудачи кроется в виндовом сетевом стеке: когда соединений становится очень много, то сервер непременно начинает плохо отвечать.

Мы не знаем, почему Windows Server в таких ситуациях работает настолько отвратно, но сталкивались с этим не раз и не два. По этой причине речь в данной статье будет идти о средствах защиты от DDoS-атак в случае, когда сервер крутится на Linux.

Если вы счастливый обладатель относительно современного ядра (начиная с 2.6), то в качестве первичного инструментария будут выступать утилиты iptables и ipset (для быстрого добавления IP-адресов), с помощью которых можно оперативно забанить ботов.

Еще один ключ к успеху — правильно приготовленный сетевой стек, о чем мы также будем говорить далее.

2. Расстаться с Apache

Второе важное условие — отказ от Apache. Если у вас, не ровен час, стоит Apache, то как минимум поставьте перед ним кеширующий прокси — nginx или lighttpd. Apache’у крайне тяжело отдавать файлы, и, что еще хуже, он на фундаментальном уровне (то есть неисправимо) уязвим для опаснейшей атаки Slowloris, позволяющей завалить сервер чуть ли не с мобильного телефона.

Для борьбы с различными видами Slowloris пользователи Apache придумали сначала патч Anti-slowloris.diff, потом mod_noloris, затем mod_antiloris, mod_limitipconn, mod_reqtimeout… Но если вы хотите спокойно спать по ночам, проще взять HTTP-сервер, неуязвимый для Slowloris на уровне архитектуры кода.

Поэтому все наши дальнейшие рецепты основываются на предположении, что на фронтенде используется nginx.

Что делать, если пришел DDoS? Традиционная техника самообороны — почитать лог-файл HTTP-сервера, написать паттерн для grep (отлавливающий запросы ботов) и забанить всех, кто под него подпадет. Эта методика сработает… если повезет.

Ботнеты бывают двух типов, оба опасны, но по-разному. Один целиком приходит на сайт моментально, другой — постепенно. Первый убивает все и сразу, зато в логах появляется весь полностью, и если вы их проgrepаете и забаните все IP-адреса, то вы — победитель.

Второй ботнет укладывает сайт нежно и осторожно, но банить вам его придется, возможно, на протяжении суток. Любому администратору важно понимать: если планируется бороться grep’ом, то надо быть готовым посвятить борьбе с атакой пару дней.

Ниже следуют советы о том, куда можно заранее подложить соломки, чтобы не так больно было падать.

3. Использовать модуль testcookie

Пожалуй, самый главный, действенный и оперативный рецепт этой статьи. Если на ваш сайт приходит DDoS, то максимально действенным способом дать отпор может стать модуль testcookie-nginx, разработанный хабрапользователем @kyprizel. Идея простая.

Чаще всего боты, реализующие HTTP-флуд, довольно тупые и не имеют механизмов HTTP cookie и редиректа. Иногда попадаются более продвинутые — такие могут использовать cookies и обрабатывать редиректы, но почти никогда DoS-бот не несет в себе полноценного JavaScript-движка (хотя это встречается все чаще и чаще).

Testcookie-nginx работает как быстрый фильтр между ботами и бэкендом во время L7 DDoS-атаки, позволяющий отсеивать мусорные запросы.

Что входит в эти проверки? Умеет ли клиент выполнять HTTP Redirect, поддерживает ли JavaScript, тот ли он браузер, за который себя выдает (поскольку JavaScript везде разный и если клиент говорит, что он, скажем, Firefox, то мы можем это проверить). Проверка реализована с помощью кукисов с использованием разных методов:

- «Set-Cookie» + редирект с помощью 301 HTTP Location;

- «Set-Cookie» + редирект с помощью HTML meta refresh;

- произвольным шаблоном, причем можно использовать JavaScript.

Чтобы избежать автоматического парсинга, проверяющая кукиса может быть зашифрована с помощью AES-128 и позже расшифрована на клиентской стороне JavaScript.

В новой версии модуля появилась возможность устанавливать кукису через Flash, что также позволяет эффективно отсеять ботов (которые Flash, как правило, не поддерживают), но, правда, и блокирует доступ для многих легитимных пользователей (фактически всех мобильных устройств).

Примечательно, что начать использовать testcookie-nginx крайне просто. Разработчик, в частности, приводит несколько понятных примеров использования (на разные случаи атаки) с семплами конфигов для nginx.

Помимо достоинств, у testcookie есть и недостатки:

Источник: https://xakep.ru/2012/12/29/16-antiddos-recipes/

7 лучших сервисов защиты от DDoS-атак для повышения безопасности

Нельзя допускать, чтобы DDoS-атаки угрожали вашим деловым операциям потерей репутации и финансовыми убытками. Воспользуйтесь облачными средствами защиты от DoS для предотвращения взлома.

По последним данным Incapsula, DDoS обходится бизнесу в 40000 долларов в час.Следующие инструменты помогут вам рассчитать потери, вызванные DDoS:

DDoS-атаки непредсказуемы, а в последнее время еще и ужасно опасные. Мощность может быть в пределах от 300 до 500 Gbps.

Взломщики прибегают к разным методикам, чтобы нанести удар по вашему бизнесу, в том числе:

- фрагментация UDP-пакетов;

- DNS, NTP, UDP, SYN, SSPD, ACK-флуд;

- CharGEN-атака;

- аномалии TCP.

Так что нужно защищаться не только от DDoS-атак на седьмом уровне, а обеспечивать защиту на всех уровнях.

Согласно последнему отчету о безопасности AKAMAI, большинство DDoS-атак производятся из Китая.

Давайте рассмотрим облачные решения для малого и среднего бизнеса, с помощью которых можно подключить защиту от DDoS-атак за считанные минуты.

Incapsula предлагает комплексную защиту и ограждает от любых видов DDoS-атак на 3, 4 и 7 уровнях, таких как:

- TCP SYN+ACK, FIN, RESET, ACK, ACK+PSH, фрагментация;

- UDP;

- Slowloris;

- спуфинг;

- ICMP;

- IGCP;

- HTTP-флуд, запуск большого числа одновременных соединений, DNS-флуд;

- брутфорс;

- NXDomain;

- Ping of death;

- и другие…

Защита может осуществляться в постоянном режиме или включаться вручную для поиска и устранения угроз. Сеть Incapsula состоит из 32 дата-центров с общей пропускной способностью более 3 Tbps.

Доступна пробная версия Incapsula пакетов Business и Enterprise, в которые входит защита от DDoS-атак, а также глобальные CDN, SSL, WAF и не только.

Советую попробовать Incapsula для защиты вашего бизнеса на всех уровнях (веб-сайт, инфраструктура и DNS).

Если вы стали жертвой атаки и нуждаетесь в экстренной поддержке, можно связаться с группой поддержки Under Attack.

AKAMAI занимает ведущее положение на рынке в отношении услуг безопасности и CDN. Совсем недавно AKAMAI поставила рекорд, отразив атаку мощностью 620 Gbps.

KONA DDoS Defender от AKAMAI ограждает от DoS/DDoS-атак на периферию сети.

KONA создана на основе интеллектуальной платформы AKAMAI для защиты веб-сайтов, а реагирует на атаки глобальный центр безопасности, работающий круглосуточно.

Это облачное решение предохраняет от всех известных видов атак, в том числе с шифрованием трафика. AKAMAI широко представлен по всему миру: всего у AKAMAI более 1300 площадок в более чем 100 странах.

AKAMAI защищает инфраструктуру всего дата-центра при помощи Prolexic Routed или Prolexic Connect.

Cloudflare предоставляет базовую защиту от DDoS-атак в пакетах FREE и PRO. Однако для расширенной защиты от DDoS-атак (на уровнях 3, 4 и 7) нужно покупать пакет Business или Enterprise.

Стоимость услуг Cloudflare фиксированная, а это значит, что с какой бы масштабной атакой вы не столкнулись, платить вы будете одинаковую сумму каждый месяц.

Cloudflare доверяют такие известные компании как Nasdaq, DigitalOcean, Cisco, Salesforce, Udacity и др.

Сеть CloudFlare доступна в 102 дата-центрах общей пропускной способностью более 10 Tbps, то есть она справится с любыми видами DDoS-атак, в том числе:

- на уровнях 3, 4 и 7;

- DNS amplification;

- DNS reflection;

- SMURF;

- ACK.

Если вы подвергаетесь DDoS-атаке, то можно обратиться в круглосуточную горячую линию Cloudflare.

SUCURI — специализированное облачное решение для защиты самых разных сайтов, в том числе WordPress, Joomla, Drupal, Magento, Microsoft.Net и др.

Защита от DDoS-атак включена в пакет антивируса и файрвола. В случае если вам нужна комплексная защита сайта, то в таком случае вам подойдет Website Antivirus, который оберегает от угроз в сети, в том числе от DDoS-атак, а также включает следующие услуги:

- выявление и удаление вредоносного кода;

- контроль безопасности;

- оптимизация скорости;

- защита от брутфорса;

- защита от уязвимости нулевого дня;

- защита от нежелательных ботов.

SUCURI выявляет и блокирует атаки 3,4 и 7 уровня. Стоимость обслуживания начинается от 19,88 долларов в месяц.

Anti-DDoS Pro от Alibaba поможет в защите от DDoS-атак. Anti-DDoS Pro отражает мощные атаки до 2 Tbps и поддерживает протоколы TCP/UDP/HTTP/HTTPS.

Anti-DDoS можно использовать не только

Источник: https://habr.com/company/hosting-cafe/blog/324848/

Как защитить веб-сервер от Dos атаки?

Мы рассмотрим простую защиту веб-сервера от частого обновления страницы(ctrl+F5) и от небольших Dos атак на него.

Давайте проверим, насколько ваш веб-сервер защищен от атаки с помощью двух простых способов:

1. Самый простой способ вырубить ваш сайт — Ctrl+F5

Немногие знают, что если открыть страничку сайта и постоянно обновлять ее, не отпуская Ctrl+F5 , через небольшой промежуток времени ваш сайт будет недоступен. Это произойдет из-за огромного количества запросов, с которыми ваш веб-сервер не смог справится. В результате любой школьник, таким простым способом может уложить ваш сайт.

2. Программа для тестирования веб-сервера

Давайте проверим веб сервер на устойчивость к мелким атакам на него. Для этого нам понадобится программа SwitchBlade. Загружаем программу отсюда и запускаем файл run-DDos.

Программа очень проста в использовании. В поле «URL» впишите имя тестируемого сайта, а в поле «Connections» количество одновременных подключений. После нажатия кнопки «Run attack», на ваш сайт посыпятся запросы и через несколько секунд он станет недоступен.

Как защитить веб-сервер от атаки?

Если любой из выше перечисленных способов уложил ваш сайт, читаем далее.

В обоих случаях, при нагрузке на веб-сервер, возникала ошибка, и сайт становился недоступен. Что можно предпринять?

Ограничиваем число одновременных подключений к серверу с одного ip адреса.

Для этого нам понадобится скрипт DoS Deflate. Он проверяет по логам, сколько подключений осуществляется, и когда превышен лимит блокирует атакующий ip.

Установка DoS Deflate

Для установки заходим с консоли под правами root и делаем, как написано ниже.

Скачиваем скрипт:

wget http://www.inetbase.com/scripts/ddos/install.sh

Меняем права на запуск:

chmod 0700 install.sh

Инсталлируем:

./install.sh

Запускаем:

sh /usr/local/ddos/ddos.sh

Настройка DoS Deflate

Нужно настроить скрипт для наших нужд. Заходим в каталог /usr/local/ddos и редактируем ddos.conf.

Выставляем параметры, согласно требованиям вашего веб-сервера. Ниже пример подходящий для большинства серверов.

- NO_OF_CONNECTIONS=100 — максимальное количество соединений с одного ip;

- APF_BAN=0 — выбираем способ блокировки посредством iptables;

- BAN_PERIOD=600 — период блокирования атакующего в секундах;

- KILL=1 — оставляем по умолчанию;

- EMAIL_TO= «user@server.domain» — отправка почтовых уведомлений при атаке;

- IGNORE_IP_LIST= «/usr/local/ddos/ignore.ip.list» — список ip адресов, которые не должны блокироваться;

Важно: в файле ignore.ip.list после указания в строчку всех ip адресов, которые не должны блокироваться, перейдите на две строчки вниз с помощью Enter, что бы скрипт мог туда временно вписывать и затем удалять заблокированные адреса(чтобы два раза подряд не блокировать один и тотже ip). Иначе он может ошибочно удалить или дописать адрес в конец вашего исключенного ip

Скрипт записывается в cron (планировщик) и автоматически запускается каждую минуту, для проверки атаки на сервер. Также скрипт автоматически добавляет в белый список ip вашего сервера и ваш ip, с которого вы подключились с консоли.

Как разблокировать ip, который попал в черный список

Набираем в консоли команду и смотрим заблокированные номер ip

iptables -L INPUT -n –line-numbers

После номера стоит DROP all — (заблокированный ip типа 91.219.219.62)

Для удаления заблокированного ip вводим команду, где указываем наш заблокированный номер. (В нашем случае заблокированный ip был под номером «1»)

iptables -D INPUT 1

После этого наш ip 91.219.219.62 будет разблокирован.

Выводы

В статье мы рассмотрели один из самых простых способов защиты веб-сервера, который отлично подойдет для новичков. Установив на веб-сервер DoS Deflate, мы сделали его более защищенным от небольших атак.

При более серьезных атаках, когда Dos осуществляется с тысячи разных ip существуют другие способы, которые мы рассмотрим в следующих статьях.

Источник: https://v-mire.net/kak-zashhitit-web-server-ot-ddos/

Технологии и сервисы для защиты от DDoS атак — Veesp

Суть атаки сводится к генерации огромного объема паразитного трафика, который направляется на целевой сервер, занимая все его ресурсы и мешая нормальному функционированию.

В результате инфраструктура уже не способна обрабатывать запросы пользователей, отвечать на них, обслуживать — заказчики не могут полноценно использовать функционал сайтов, знакомиться с данными о компании, создавать запросы на покупку товаров/услуг. Таким образом DDoS-атаки наносят серьезные убытки компаниям.

Справиться своими силами с подобной угрозой практически невозможно: спрос рождает предложение, и в этой сфере сформировался свой рынок услуг и оборудования. О чем и пойдет речь далее.

Немного статистики

К сожалению, как статистика, так и прогнозы экспертов неутешительны — и на российском рынке, и на мировом. Так, в 2015 году, по данным «Лаборатории Касперского», более 17% отечественных компаний испытали на себе всю серьезность массовых DDoS-атак. Тенденция негативна: ежегодно их объем увеличивается на 20–30%.

Мировая аналитика является еще более пугающей. Например, компания Radware подготовила отчет Global Application & Network Security Report за 2014–2015 годы, где также прогнозируется рост DDoS-атак ежегодно на 20%.

При этом эксперты компании обращают внимание не только на рост количества атак, но и на увеличение их продолжительности, на их усложнение.

Все чаще атакующий трафик подделывают под реальный, что создает серьезные трудности при его фильтрации.

Отдельного внимания достоин отчет компаний Wallarm и Qrator Labs об уровне интернет-безопасности в масштабах России и всего мира: в отчете выделяются типы сайтов, которые чаще всего подвергались DDoS-атакам за последние годы: это платежные системы, финансовые компании, соцсети, интернет-магазины, агентства недвижимости и рекламы. Впрочем, ни одна компания, деятельность которой подразумевает возможность предоставления информации или услуг через Интернет, будь то банки или медицинские центры, СМИ или туристические компании, не застрахована от DDoS-атак.

Аналитики Qrator Labs предупреждают об повышении сложности DDoS-атак: прогнозируется, что к концу 2016 года возрастет конкуренция за амплификаторы, увеличится количество атак L7 (на приложения). Поэтому эксперты рекомендуют применять для защиты комбинированные средства, поставляемые удаленно.

По результатам подготовленного компанией DDoS-GUARD отчета, Россия в 2015 году заняла «почетное» третье место по числу совершаемых атак.

DDoS-атаки: виды, особенности

- Volumetric Attacks (connectionless). Направлены на переполнение каналов связи, подавление пропускной способности участка. Как правило, для атак используются бот-сети, компьютеры, зараженные вредоносными программами.

- TCP State-Exhaustion Attacks. Атаки, направленные на устройства связи, осуществляющие контроль состояний (Web-серверы, межсетевые экраны) для разрушения связей, нарушения функциональности этих устройств.

- Application Layer Attacks (connection-based). Представляют собой малозаметные атаки на приложения. Нацеливаются на различные уязвимости приложений — эти атаки сложнее всего обнаружить, так как уровень паразитного трафика может быть минимальным.

DDoS-атаки: механизмы осуществления

- HTTP-флуд. Злоумышленник шлет небольшой HTTP-пакет, на который сервер отвечает пакетом, в сотни раз большим по размеру. Таким образом, если, например, серверский канал шире в 10 раз канала атакующего, существует большая вероятность перенасыщения полосы пропускания сервера жертвы. Чтобы ответные HTTP-каналы не привели к отказу в обслуживании у злоумышленника, атакующий регулярно меняет свой IP-адрес, подменяя его на IP-адреса сетевых узлов.

- ICMP-флуд (атака Smurf). Является на сегодня одним из самых опасных видов атак, так как дает практически 100%-ную гарантию, что после атаки жертва (ее компьютер) столкнется с отказом в обслуживании. Для проверки работающих в системе узлов злоумышленник применяет широковещательную рассылку (ping-запрос). В усиливающей сети по широковещательному адресу отправляется поддельный ICMP-пакет, после чего адрес злоумышленника меняется на адрес жертвы и жертва получает ответ от всех узлов от ping-запроса.

- UDP-флуд (атака Fraggle, «осколочная граната»). Представляет собой полный аналог Smurf-атаки, однако в отличие от последней вместо ICMP-пакетов применяются UDP-пакеты. На седьмой порт жертвы по широковещательному запросу злоумышленники отправляют echo-запросы. После чего IP-адрес злоумышленника меняется на IP-адрес жертвы, и последняя получает огромный объем ответных сообщений, количество которых определяется числом узлов в Сети. В результате атаки полосы пропускания перенасыщаются и жертва сталкивается с отказом в обслуживании.

- Фрагментированные пакеты. Этот тип атаки сегодня практически не используется (в связи с появлением атак типа Smurf). Действие достаточно простое: есть две системы, устанавливающие между собой TCP-соединения для обмена данными. Для установки соединения требуется определенный объем ресурсов: злоумышленник отправляет ложные запросы, благодаря чему ресурсы системы на установление соединения просто «съедаются».

Решения для защиты от DDoS-атак

Защита от DDoS-атак может осуществляться собственными силами (с применением специализированного программного и аппаратного обеспечения, усиленных организационными мерами, начиная от расширения каналов и заканчивая балансировкой нагрузки) или по модели SaaS (Software as a Service) при заказе услуг по защите в специализированных компаниях.

В последнем случае заказчику не нужно изучать технические детали, выстраивать сложную инфраструктуру, нанимать специалистов, расходовать огромные деньги: оформляется платная подписка (стоимость которой зависит от количества ресурсов, нуждающихся в защите, от скорости фильтрации). Это отличный вариант, если вы хотите защититься от Volumetric Attacks, но он оказывается малоэффективным при атаках на приложения, при «медленных атаках». Рассмотрим разные варианты более подробно.

Аппаратные решения

Radware

Компания предлагает не только линейку аппаратных решений, но также защиту от DDoS-атак по модели SaaS, то есть Radware — одновременно и сервисная, и продуктовая компания, что делает ее весьма привлекательным предложением на рынке.

В Radware реализованы следующие защитные механизмы: HTTP Mitigator, Stateful Firewall, TCP SYN Flood Protection, Connection Limit, Behavioral Server-Cracking Protection, Behavioral DDoS Protection, Signature Protection, Stateful Inspection.

Отдельно стоит отметить возможность по мере необходимости увеличивать производительность. На начальном этапе вы можете приобрести продукт с производительностью 1 Gbps (по минимальной стоимости), по мере нагрузки можно увеличивать производительность до 2 или 3 Gbps — достаточно просто докупить лицензию.

Arbor

Под брендом Arbor на современный рынок выпускаются устройства защиты Pravail для дата-центров, устройства Peakflow для монтажа у конечного заказчика. Arbor предлагает как защитные комплексы автономного типа, так и гибридные решения, основанные на поддержке «облака» в фильтрации трафика.

Arbor TMS обеспечивает автономную защиту от DDoS-атак различных типов, в частности, блокирует атаки, осуществляемые с поддельных случайных IP-адресов в Сети на любые адреса атакуемой Сети для переполнения канала. В линейке представлено три уровня устройств с разными скоростями работы (1,5 – 100 Gbps), подходящих для различных инфраструктур.

Arbor APS — решение от производителя, в рамках которого используется облако Arbor, повышающее точность и скорость работы. Также представлено несколькими сериями моделей, каждая из которых способна обеспечить производительность до 40 Gbps. Максимальная скорость регулируется лицензией, включающей облачные услуги.

Fortinet

Область деятельности компании Fortinet достаточно широка, если говорить об информационной безопасности, в частности, компания выпускает устройства для защиты от DDoS-атак — речь идет о специализированной линейке аппаратных устройств, FortiDDoS, которые фильтруют сетевой трафик и предотвращают атаки разных типов.

Уникальный состав продукта, включающий в себя модуль предсказания реакции, поведения легитимных пользователей, эвристические анализаторы, позволяет отличать атакующий трафик от нормального.

К достоинствам этого варианта можно отнести низкую стоимость (во всяком случае, если сравнивать с конкурентами), богатый выбор защитных функций, поддержку модулей расширения.

Программные решения

В эту группу включаются также аппаратные решения, поставляющиеся в виде программного обеспечения, которое можно устанавливать на «железо». Среди наиболее востребованных решений на современном рынке можно выделить ПО на базе Nginx, WAF (специализированные средства защиты Web-приложений), настройки межсетевого экрана на сервере и прочее.

Однако такие решения позволяют распознать и отразить только самые простые атаки.

Так, например, firewall не способен защитить от большинства угроз, которые направлены на веб-ресурсы, так как в большинстве случаев атаки осуществляются на прикладном уровне — в виде http/https запросов к ресурсам, где традиционные межсетевые экраны имеют очень ограниченные аналитические возможности и в большинстве случаев просто не способны обнаружить атаки.

SaaS решения

Qrator Labs

Молодая российская компания, история которой началась в 2009 году. На сегодня услугами системы пользуются более двух тысяч провайдеров по всему миру.

Компания предлагает онлайн-кабинет для регистрации, для подключения защиты, фиксированные тарифы планов.

Заказчику выделяется IP-адрес Сети Qrator: заказчик меняет А-запись DNS-сайта — трафик поступает в Сеть компании, очищается и направляется на ресурс заказчика. Нет необходимости в замене хостинга.

Стоимость базовых услуг невысока, однако легитимный трафик, пропущенный сверх лимита, оплачивается отдельно, что может обернуться неожиданными расходами для заказчиков. К плюсам можно отнести тот факт, что все тарифы оплачиваются в рублях, так что заказчик будет застрахован от скачков курсов валют.

Бесплатный тестовый период – 7 суток (если сайт не под воздействием DDoS, если сайт атакуют, тестовый период сокращается до одних суток).

Вы сможете выбирать среди трех тарифных планов:

- Not for Business. От 4990 рублей ежемесячно. Для сайтов с небольшим количеством посетителей (до 2000 в сутки), с «легким» контентом. Интернет-магазины, небольшие форумы, сайты-визитки.

- Small/Medium Business. От 18 000 рублей ежемесячно. Обеспечивается защита от неограниченного количества атак, гарантируется высокое качество фильтрации DDoS-атак обычного уровня.

- Large Business. От 46 000 рублей. Подходит для сайтов с высокими требованиями к бесперебойности, непрерывности работы.

DDoS-GUARD

Хостинг-провайдер, использующий оборудование собственной разработки для фильтрации трафика. Компания анонсирует высокую канальную емкость сети — более 1,5 Тб/с, заявляя о возможности отражения DDoS-атак на скорости от 240 Гбит/с.

Система защиты строится на геораспределении точек фильтрации и, соответственно, эффективном нивелировании вредного влияния атак. Защищаемый ресурс мониторится постоянно, а не только во время атак.

Заказчик имеет возможность подключить защиту удаленно или физическим линком.

Среди прочих достоинств стоит выделить широкую линейку тарифных планов, что позволяет заказчику наиболее рационально планировать свои расходы.

Например, если вы хотите защитить хостинг, вам будет предложено на выбор три тарифа: 150$ (2 GB, выделенный IP-адрес, 1 домен, 10 поддоменов), 300$ (3 GB на сервере, выделенный IP-адрес, 1 домен, 10 поддоменов, фильтрация HTTPS-трафика), 400$ (5 GB, выделенный IP-адрес, 3 домена, 30 поддоменов).

Стоимость удаленной защиты может варьироваться от 80 до 1000$ в месяц, защита игровых серверов, работающих по протоколу TPC, обойдется вам в сумму от 175 до 1000$ в месяц.

Защита веб-сервисов от любых DDoS-атак потребует ежемесячной оплаты размером 400 или 600 долларов.

В последнем случае вы сможете рассчитывать на круглосуточную телефонную поддержку, круглосуточный мониторинг доступности сервисов, прикрепление личного менеджера, первичный приоритет при обработке запросов, разработку индивидуальных решений.

CloudFlare

Специализируется на ускорении web-ресурсов, доставке контента, также обеспечивая высокий уровень защиты инфраструктуры.

Помимо защиты от DDoS-атак, компания предлагает также высокий уровень защиты от SQL-инъекций, встроенную функциональность WAF.

Переключение инфраструктуры для перенаправления трафика через «облако» может проводиться без установки дополнительного аппаратного или программного обеспечения.

Несколько слов о сервисе Cloudflare

Аналитики Forrester представили результаты проведенного исследования, и в числе лидеров мирового рынка по выявлению и SaaS-защите от DDoS-атак была названа компания CloudFlare. Как работает CloudFlare? На чем основана его популярность? От каких атак сервис способен защитить?

Если говорить упрощенно, CloudFlare — сервис, фильтрующий трафик прежде, чем он попадает на конечный ресурс. Для обеспечения надежной защиты необходимо перенести домены на ДНС-сервера CloudFlare, запретив любые обращения к вашему серверу, за исключением IP-адресов CF.

К несомненным достоинствам этого варианта можно отнести бесплатный пакет. Разумеется, в пакет включен минимальный функционал, но и он способен заметно снизить нагрузку на сервер. Сюда входит надежный DNS-хостинг, кэширование сайтов, снижение нагрузки на сервер, возможность использовать SSL на сайте, отбивать атаки до 10 Gbps.

При защите от атак на более высокой скорости придется выбрать платный пакет — стоимость тарифных планов фиксирована, что сводит к нулю риск непредвиденных расходов.

При дополнительной оплате в $20 заказчик получает возможность подключения Web Application Firewall, который защитит ресурс от разных видов атак на сайты, в том числе от XSS-атак.

Заказчик в любой момент может ознакомиться с подробными отчетами по атакам и нагрузкам на инфраструктуру. Отдельного внимания заслуживает наличие дополнительных функций, начиная от каналов управления и заканчивая возможностью добавления SSL-защиты трафика.

Источник: https://veesp.com/ru/blog/technologies-and-services-against-ddos

Защита от DDoS-атак – обеспечение безопасности сервера

Защита от DDoS комплексная настройка сервера, которая даёт возможность достаточно эффективно бороться с нападениями разного масштаба на систему компании, которая имеет подключение к интернету. С помощью комплекса программных фильтров вы сможете предотвратить DDoS-атаку, так как правила фильтрации обеспечивают высокий контроль.

Настройка от ddos осуществляет постоянную защиту ресурсов в сетях интернет и гарантирует его защищённость от вредоносных атак.

Полное название в переводе на русский означает «распределенный отказ в обслуживании». Этот вид атак является самым распространённым в интернете.

Он полностью выводит из строя оборудование компании, ведь цель заключается в том, чтобы помешать нормальной работе или заблокировать функционирование веб-ресурсов.

В итоге этот вид вмешательства мешает ведению вашего бизнеса, поэтому в таком случае использовать настройки DDoS.

На сегодня это не просто детское баловство, а один из методов устранения конкурентов.

Может навредить вашему имиджу, плохо отразится на ведении бизнеса с экономической точки зрения. Когда ваше дело находится под угрозой, следует быстро реагировать. А ещё лучше — не ждать нападения, а принимать определённые целесообразные действия заранее и в результате у вас будет надёжная защита от DDoS.

- Первый тип называется «флуд», он блокирует функционирование каналов связи и маршрутизаторов. На веб-ресурс отправляется много запросов с сети заражённых компьютеров, что негативно влияет на передачу данных по каналу связи. В результате ресурс не принимает пакеты клиентов и не осуществляет их обслуживание.

- Второй вид атаки характеризуется использованием ошибки в реализации стека протоколов TCP/IP. Производится много запросов на открытие соединения, и за короткое время заканчиваются доступные сокеты, что блокирует работу веб-сервера.

- Третий тип характеризуется использованием всех доступных ресурсов ОС или приложений. Главная цель, чтобы система превысила лимит по различным параметрам, ведь она имеет определённые ограничения. Это, в свою очередь, приведёт к огромному расходу мощности сервера, и клиенты не смогут его использовать.

Защита от DDoSпоможет сделать ваш бизнес ограждённым от любого вида нападений.

Главный риск состоит в возможности взломать систему защиты и получить доступ к информации закрытого типа. Мошенники смогут узнать все персональные сведения клиентов, их пароли, ключи, и другую конфиденциальную информацию.

Любая компания, у которой есть сервер с доступом к интернету, подвержена угрозе сетевых атак. В основном это касается интернет-магазинов, интернет-банков или корпоративных веб-сайтов.

На сегодня возможность пострадать от злоумышленников очень велика, да и они действуют в довольно больших масштабах, причиняя экономические и имиджевые потери пострадавшим компаниям.

Наша кампания предлагает базовую защиту серверов от Ддос атак.

Источник: https://system-admins.ru/zashhita-ot-ddos-atak/

Защита web-сервера от DDOS-атак с использованием fail2ban

Notice: Undefined index: HTTP_USER_AGENT in /var/www/coldit.ru/wp-content/plugins/crayon-syntax-highlighter/util/crayon_util.class.php on line 793

Notice: Undefined index: HTTP_USER_AGENT in /var/www/coldit.ru/wp-content/plugins/crayon-syntax-highlighter/util/crayon_util.class.php on line 793

Notice: Undefined index: HTTP_USER_AGENT in /var/www/coldit.ru/wp-content/plugins/crayon-syntax-highlighter/util/crayon_util.class.php on line 793

Notice: Undefined index: HTTP_USER_AGENT in /var/www/coldit.ru/wp-content/plugins/crayon-syntax-highlighter/util/crayon_util.class.php on line 793

Notice: Undefined index: HTTP_USER_AGENT in /var/www/coldit.ru/wp-content/plugins/crayon-syntax-highlighter/util/crayon_util.class.php on line 793

Notice: Undefined index: HTTP_USER_AGENT in /var/www/coldit.ru/wp-content/plugins/crayon-syntax-highlighter/util/crayon_util.class.php on line 793

Notice: Undefined index: HTTP_USER_AGENT in /var/www/coldit.ru/wp-content/plugins/crayon-syntax-highlighter/util/crayon_util.class.php on line 793

Notice: Undefined index: HTTP_USER_AGENT in /var/www/coldit.ru/wp-content/plugins/crayon-syntax-highlighter/util/crayon_util.class.php on line 793

Notice: Undefined index: HTTP_USER_AGENT in /var/www/coldit.ru/wp-content/plugins/crayon-syntax-highlighter/util/crayon_util.class.php on line 793

Notice: Undefined index: HTTP_USER_AGENT in /var/www/coldit.ru/wp-content/plugins/crayon-syntax-highlighter/util/crayon_util.class.php on line 793

Notice: Undefined index: HTTP_USER_AGENT in /var/www/coldit.ru/wp-content/plugins/crayon-syntax-highlighter/util/crayon_util.class.php on line 793

Notice: Undefined index: HTTP_USER_AGENT in /var/www/coldit.ru/wp-content/plugins/crayon-syntax-highlighter/util/crayon_util.class.php on line 793

Notice: Undefined index: HTTP_USER_AGENT in /var/www/coldit.ru/wp-content/plugins/crayon-syntax-highlighter/util/crayon_util.class.php on line 793

Notice: Undefined index: HTTP_USER_AGENT in /var/www/coldit.ru/wp-content/plugins/crayon-syntax-highlighter/util/crayon_util.class.php on line 793

Notice: Undefined index: HTTP_USER_AGENT in /var/www/coldit.ru/wp-content/plugins/crayon-syntax-highlighter/util/crayon_util.class.php on line 793

Notice: Undefined index: HTTP_USER_AGENT in /var/www/coldit.ru/wp-content/plugins/crayon-syntax-highlighter/util/crayon_util.class.php on line 793

Notice: Undefined index: HTTP_USER_AGENT in /var/www/coldit.ru/wp-content/plugins/crayon-syntax-highlighter/util/crayon_util.class.php on line 793

Notice: Undefined index: HTTP_USER_AGENT in /var/www/coldit.ru/wp-content/plugins/crayon-syntax-highlighter/util/crayon_util.class.php on line 793

Notice: Undefined index: HTTP_USER_AGENT in /var/www/coldit.ru/wp-content/plugins/crayon-syntax-highlighter/util/crayon_util.class.php on line 793

Notice: Undefined index: HTTP_USER_AGENT in /var/www/coldit.ru/wp-content/plugins/crayon-syntax-highlighter/util/crayon_util.class.php on line 793

Notice: Undefined index: HTTP_USER_AGENT in /var/www/coldit.ru/wp-content/plugins/crayon-syntax-highlighter/util/crayon_util.class.php on line 793

Доброго времени суток!

Сегодня мы расскажем вам о том, как защитить web-сервер от DDOS-атак с использованием пакета fail2ban.

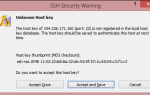

Предыстория: недавно, на веб-сервере клиента, был замечен подозрительно высокий трафик запросов. В лог-файле access.log наблюдалось следующее: (tail -f /var/log/nginx/access.log)

Источник: http://coldit.ru/?p=387