Понижение роли контроллера домена. Перенос контроллера на новый сервер

В данный статье рассматривается не только перенос контроллера домена на новый сервер, но и настройка DNS и доверительных отношений между доменами в разных организациях. Из опыта эксплуатации доменных сетей мы поняли, что лучший способ обеспечить работу доменной сети, это иметь несколько (минимум два) контроллера домена.

В данный статье рассматривается не только перенос контроллера домена на новый сервер, но и настройка DNS и доверительных отношений между доменами в разных организациях. Из опыта эксплуатации доменных сетей мы поняли, что лучший способ обеспечить работу доменной сети, это иметь несколько (минимум два) контроллера домена.

Чем больше DC (domain controller), тем лучше. Итак, если пришло время перенести контроллер домена на другой сервер, то ничего нет проще. 1) Запускаем dcpromo на новом сервере. Если серверов несколько, то на каждом. 2) Передаем роли, по англ. FSMO (Flexible single-master operations) со старого сервера – новому.

Этих ролей 5.

1. Schema master (Хозяин схемы). Имея полномочия на этом сервере можно вносить изменения в схему. Это происходит при установке различных сервисов для AD. Например Exchange Server вносит изменения в схему, ISA Server, есть сервера для мониторинга и управления сетью SCCM Server и другие. Они тоже вносят изменения в схему. Если владелец этой роли будет недоступен, то внести изменения в схему не получится. 2. Domain Naming Master (Хозяин операции именования доменов). Эта роль необходима для возможности создавать домены и поддомены в лесу. 3. Relative ID Master (хозяин относительных идентификаторов). Это необходимо для возможности создания уникальных идентификаторов в домене. 4. Primary Domain Controller Emulator (Эмулятор основного контроллера домена). Это важная роль. Именно она отвечает за работу с учетными записями пользователей и других объектов. Так же за политику безопасности. Если сервер, который владеет этой ролью недоступен, то не будет возможности создавать новых пользователей. Менять пароли и т.д. Однако сеть будет работать со старыми учетными данными прекрасно. 5. Infrastructure Master (Хозяин инфраструктуры). Эта роль отвечает за передачу информации о домене другим контроллерам домена в рамках всего леса. Перед передачей ролей необходимо узнать на каким серверам они назначены. Для этого выполняем команды:

dsquery server -hasfsmo schema

dsquery server -hasfsmo name

dsquery server -hasfsmo rid

dsquery server -hasfsmo pdc

dsquery server -hasfsmo infr

dsquery server -forest -isgс

Далее передача ролей. В сети я нашел интересный сайт, где человек описал порядок передачи ролей. Оказывается это важно. Если не соблюдать порядок передача может завершится с ошибками. Я это не проверял. Просто пользовался указанным порядком. Лучше всего для передачи использовать утилиту ntdsutil.exe. Это утилита обслуживания AD. У нее много полезных функций. Из них для наших целей мы будем использовать две. Одна, это для добровольной передачи ролей. Вторая для принудительного захвата ролей в случае если основной контроллер домена упал вместе со всеми своими ролями. Итак передача ролей : Команды запускаем на том сервере от которого хотим передать роли, то есть на хозяине ролей.

ntdsutil.exe

roles

connection

connect to server имя_сервера_кому_передаем_роли

q

После подключения к серверу видим fsmo maintenance: вводим команды передачи ролей.

transfer naming master

transfer infr master

transfer RID master

transfer schema master

transfer PDC

заканчиваем командой q (выход).

Проверить в каком состоянии сервер глобального каталога можно командой dcdiag.

Примером может служить такая команда: dcdiag /v /fix. Что на языке сервера означает провести диагностику и проверку доменных служб и по возможности исправить найденные ошибки.

Что делать со старым сервером глобального каталога? По правильному его роль нужно понижать до стандартного сервера командой dcpromo. В нашем случае было просто выключение сервера (был на виртуальной машине). Передали роли на новый сервер, а про старый сервер не вспомнили до тех пор пока не стали понижать очередной сервер командой dcpromo, которая стала выдавать ошибки.

Статья не окончена.

Источник: http://fd-alex.blogspot.com/2012/03/blog-post_07.html

Управление контроллерами домена в Active Directory

Работа с контроллером домена

Компьютеры под управлением Windows Server 2003 могут выступать в роли рядового сервера (member server) или контроллера домена (domain controller, DC). Хотя все, что обсуждалось в предыдущих разделах этой главы, применимо к любому типу учетной записи компьютера, содержание данного раздела относится только к контроллерам домена.

Установка и удаление контроллеров домена

Контроллеры домена выполняют массу важных задач в доменах Active Directory. Рядовой сервер можно сделать контроллером домена через команду DCPROMO, которая устанавливает службы каталогов и назначает рядовой сервер на роль контроллера домена. Если вы запустите DCPROMO второй раз, то вернете контроллеру домена роль рядового сервера.

Поиск контроллеров домена в Active Directory

Если вы хотите работать исключительно с учетными записями контроллеров домена, а не всех компьютеров, используйте команды DSQUERY server и DSGET server. По умолчанию DSQUERY server ведет поиск в вашем домене входа.

Фактически, если вы просто наберете в командной строке dsquery server и нажмете Enter, то получите список всех контроллеров домена, к которому вы подключены.

Если нужно, укажите домен для поиска через параметр -Domain, например:

- dsquery server -domain site1.com

Здесь вы получаете список все контроллеров домена -site1.com. Если вам требуется список всех контроллеров доменов в целом лесу, введите dsquery server -forest.

Во всех этих примерах вы получаете список DN контроллеров домена.

В отличие от DN, с которыми мы имели дело ранее, эти DN включают сведения о конфигурации сайта, скажем: “CN=C0RPSVR02,CN=Servers,CN=Default-First-Site-Name, CN=Sites, CN=Configuration,DC=site1,DC=com”

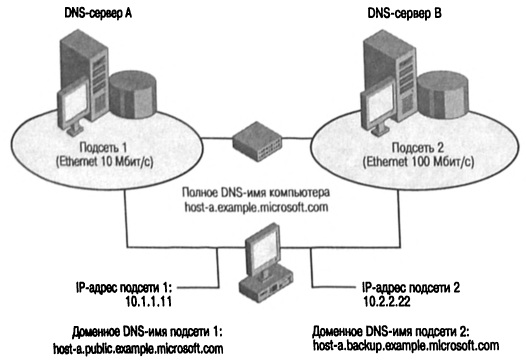

Эти дополнительные сведения предоставляются командой DSQUERY server и описывают сайт, где находится сервер. Помните, что домены могут охватывать несколько физических мест, и вы сообщаете Active Directory о них через сайты и подсети. В этом примере показывается сайт Default-First-Site-Name в контейнере Sites().

Как и в случае команд, ориентированных на операции с рядовыми компьютерами, DSQUERY server и DSGET server лучше использовать совместно. DSQUERY server позволяет получить DN одного или нескольких контроллеров домена, а затем передать вывод в DSGET server для отображения свойств соответствующих учетных записей. Выводимые свойства определяются следующими параметрами.

- Dn — выводит DN (составные имена) контроллеров домена, отвечающих критериям поиска.

- Desc — выводит описание контроллеров, удовлетворяющих критериям поиска.

- Dnsname — выводит полное доменное имя (FQDN) контроллера домена.

- iSgC _ выводит значение Yes или No, указывающее, является ли контроллер домена еще и сервером глобального каталога.

Например, если вам нужна детальная сводка обо всех контроллерах доменов в лесу, введите команду:

- dsquery server -forest | dsget server -desc -dnsname -isgc

Для сохранения этой информации прямо в файл измените команду так:

- dsquery server -forest | dsget server -desc -dnsname -isgc > forest-dcs.txt

Источник: http://Cmd4Win.ru/administrirovanie-seti/upravlenie-active-directory/272-rabota-s-kontrollerom-domena

Установка роли контролера домена на Windows Server 2008/ 2008 R2

В этой статье мы пошагово разберем процесс установки роли контролера домена на Windows Server 2008/ 2008 R2.

В прошлой статье мы уже установили Windows Server 2008 R2 на виртуальную машину и сделали начальные настройки Windows Server 2008 R2 сегодня мы присвоим этой тестовой машине роль контролера домена (Domain Controller) или сокращенно DC. Контроллер домена это первый сервер который должен появиться в доменной сети.

Оглавление

Что понадобится

- Установочный DVD диск Microsoft Windows 2008 R2 или ios образ установочного диска.

- Сервер с установленной операционной системой Microsoft Windows 2008 R2.

Подготовка к установке контроллера домена

Перед установкой DC нам необходимо будет подготовить сервер, а именно:

- Активировать Windows

- Изменить имя компьютера

- Установить все обновления на сервер

- Установить часовой пояс и время

- Настроить сетевую конфигурацию для контроллера домена

- Подготовить имя домена и DNS-имя

Большенство этих настроек мы уже сделали при установке (см. предыдущую статью) остальные можно сделать при помощи окна «Задач начальной настройки» (Initial Configuration Tasks), но на последних двух пунктах хочется поговорить подробнее:

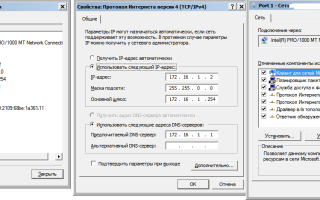

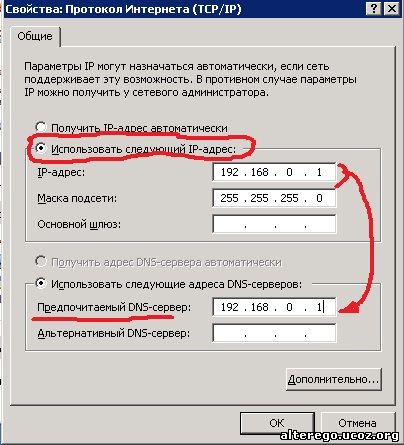

Настройка сетевой конфигурации для контроллера домена.

Для контролера домена необходимо использовать статический IP адрес и маску подсети. Заходим в Панель управления > Центр управления сетями и общим доступом > Управление сетевыми подключениями, щелкаем правой кнопкой мышки на подключению по локальной сети, переходим в Свойства:

Имя домена и DNS-имя

Домен должен иметь уникальное DNS-имя, вы можете подобрать его самостоятельно или опираясь на корпоративные политики компании.

Установка роли контролера домена

Вот мы и добрались до нашей главной цели Установка роли контроллера домена, если вы ранее выполняли эту процедуру на Windows Server 2003, вы заметите значительную разницу в этом шаге. Итак давайте приступать:

Первым делом необходимо установить роль «Доменные службы Active Directory». Для этого запускаем «Диспетчер сервера- Роли» , нажимаем «Добавить роль».

Ознакомьтесь с информационным окном и нажимаем «Далее».

В следующем окне выбираете роли сервера для установки. Мы установим другие роли сервера позже, но сначала нам нужно установить роль контроллера домена (DC). Выбираем Active Directory Domain Services, отмечая соответствующую опцию.

Обратите внимание, что мастер отобразит вам ряд функций, которые будут установлены наряду с ролью Active Directory Server Role.

Нажмите кнопку Добавить нужные функции (Add Required Features), чтобы установить эти функции во время установки роли Active Directory Server.

После этого появляется галочка напротив «Доменные службы Active Directory», нажимаем «Далее».

После выбора роли Active Directory DC Server, вы увидите информационное окно об этой роли сервера. Здесь есть некоторые интересные моменты:

- Вам нужно установить как минимум два DC в своей сети для отказоустойчивости. Установка одного DC в сети является предпосылкой сбоя. Однако, поскольку это тестовая сеть, и мы можем создавать снимки наших DC, нас не очень беспокоит это требование.

- Требуется DNS. Однако когда мы запустим dcpromo, мы установим роль сервера DNS, поддерживающего службы Active Directory.

- Необходимо запустить dcpromo после установки роли. Вам не придется выполнять дополнительные шаги во время установки других ролей сервера, поскольку весь процесс установки ролей можно выполнить с помощью диспетчера сервера. Роль Active Directory Domain Services является единственной ролью, требующей использования двух шагов для установки.

- Обратите внимание, что во время установки роли Active Directory Domain Services также устанавливаются службы DFS пространства имен, DFS репликации и репликации файлов ‘ все эти службы используются службами Active Directory Domain Services, поэтому устанавливаются автоматически.

В окне Подтверждения, утверждаем свой выбор и нажимаем «Установить».

После этого будет происходить установка ролей. По окончании, если все прошло успешно, увидите окно с подтверждением успешной установки, нажимаете «Закрыть».

Теперь необходимо запустить команду DCPROMO. Для этого нажимаем «Пуск» и в строке поиска пишем DCPROMO и нажимаем «Enter».

В результате у нас запустится мастер Welcome to the Active Directory Domain Service Installation Wizard. Нам не нужны расширенные опции в этом сценарии, поэтому просто нажимаем Далее.

На странице Совместимость операционной системы (Operating System Compatibility) мастер предупреждает о том, что ваши NT и non-Microsoft SMB клиенты будут испытывать проблемы с некоторыми криптографическими алгоритмами, используемыми в Windows Server 2008 R2. В нашей тестовой среде нет таких проблем , поэтому просто нажимаем Далее.

Поскольку мы настраиваем первый домен в лесу, в окне выбора конфигурации развертывания, выбираем «Создать новый домен в новом лесу»(Create a new domain in a new forest).

После этого указываем имя корневого домена леса. Вы можете назвать свой домен, как вам нравится, но если вы используете имя, которые уже используется в интернете (имя, которое уже было зарегистрировано), то у вас могут возникнуть проблемы раздвоения имен.

На странице Определение функционального уровня леса (Set Forest Functional Level) для того, что бы использовать все преимущества нового контроллера домена выбираем опцию Windows Server 2008 R2 и жмем Далее.

По умолчанию будет выбран DNS- сервер. Мастер установки доменных служб AD создаст инфраструктуру DNS в процессе установки контролера домена. Первый контроллер домена в лесу должен быть сервером глобального каталога и не может быть контроллером домена только для чтения RODC.

Думаю, многие знают что такое DNS-сервер, но все же поясню в двух словах для тех кто еще не в курсе.

Все оставляем как есть и нажимаем «Далее».

Появится диалоговое окно, говорящее о том, что невозможно создать делегирование для этого сервера DNS, поскольку полномочная родительская зона не может быть найдена или не использует Windows DNS сервер. Причина в том, что это первый DC в сети. Не беспокойтесь об этом и нажмитеДа, чтобы продолжить.

В следующем окне можно изменить расположение баз данных, файлов журнала и папки Sysvol.

Эти файлы лучше всего хранить в трех отдельных папках, где нет приложений и других файлов, которые не связанны с AD, благодаря этому повыситься производительность, а также эффективность архивации и восстановления. Поэтому не рекомендую менять пути, оставить все как есть и нажать кнопку «Далее».

На странице Directory Service Restore Mode Administrator Password вводим надежный пароль в текстовые поля Пароль (Password) иПодтверждение (Confirm password).

В следующем окне проверяем все настройки и если все указано верно нажимаем «Далее».

Начнется установка первого контроллера домена в лесу. Процесс может занять 10-20 мин. Рекомендую установить галочку “Перезагрузить” по окончании, чтобы машина автоматически перезагрузилась после установки DC.

После перезагрузки сервера, процесс настройки первого контроллера домена можно считать оконченной.

Служба DNS была установлена во время установки Active Directory, поэтому нам не нужно об этом беспокоиться. Есть еще несколько служб, которые нам нужно установить на этот контроллер домена. В следующей статье мы установим роль DHCP на сервер

Источник: http://afirewall.ru/ustanovka-roli-kontrolera-domena-na-windows-server-2008-2008-r2

Первый контроллер домена в лесу, на базе Windows 2012 R2. Настройка служб AD DS, DNS, DHCP

В данной заметке, подробно рассмотрим процесс внедрения первого контроллера домена на предприятии. А всего их будет три:

1) Основной контроллер домена, ОС — Windows Server 2012 R2 with GUI, сетевое имя: dc1.

2) Дополнительный контроллер домена (на случай выхода из строя основного), ОС — Windows Server 2012 R2 Core, сетевое имя: dc2.

3) Контроллер домена только для чтения (RODC), находящийся в филиале компании за vpn-каналом, ОС — Windows Server 2012 R2 Core, сетевое имя: dc3.

Данное руководство подойдет для внедрения доменной структуры в небольшой компании и пригодится начинающим администраторам Windows.

Шаг 1: Установка первого контроллера домена. Подготовка.

Перед запуском мастера ролей, серверу необходимо задать сетевое имя и настроить ip-адрес. Сетевое имя — dc1. Настройки TCP/IP укажем как на скриншоте ниже.

Запускаем диспетчер сервера — Server Manager -> Dashboard -> Configure this local server -> Add Role and Features Wizard.

На первом экране мастер нам сообщает, что перед тем как продолжить, должен быть установлен сложный пароль администратора, в настройках сети указан статический ip-адрес, установлены последние обновления. Если все это сделано, то нажимаем Next.

На следующем экране, выбираем первый пункт Role-based or feature-based installation (Базовая установка ролей и компонентов). Второй пункт Remote Desktop Service installtion предназначен исключительно для установки роли удаленных рабочих столов.

На экране Select Destination server диспетчер предлагает нам, выбрать сервер из пула или расположенный на VHD-диске. Поскольку у нас пока только один локальный сервер, то нажимаем Next.

Выбираем Active Directory Domain Services (Доменные службы Active Directory), после чего появится окно с предложением добавить роли и компоненты, необходимые для установки роли AD. Нажимаем кнопку Add Features и затем Next.

Обычно, на серверах с AD DS имеет смысл, параллельно разворачивать DHCP Server, поэтому отмечаем его для установки так же. Соглашаемся с установкой компонент. Нажимаем Next.

На экране Features предлагается выбрать дополнительные компоненты. На контроллере домена ничего экстраординарного обычно не требуется, поэтому нажимаем Next.

На завершающих этапах подготовки к установке, на вкладке AD DS, мастер даст нам некоторые пояснения, а именно, в случае, если основной контроллер будет не доступен, то рекомендуется в одном домене держать как минимум два контроллера.

Службы Active Directory Domain Services требуют установленного в сети DNS-сервера. В случае если он не установлен, то роль DNS Server будет предложена для установки.

Так же, службы Active Directory Domain Services требуют установки дополнительных служб пространства имен, файловой и DFS репликации (DFS Namespace, DFS Replication, File Replication). Нажимаем Next.

На последнем экране Confirm installation selection (Подтверждение устанавливаемых компонентов), можно экспортировать конфигурацию в xml-фаил, который поможет быстро установить еще один сервер с идентичными настройками. Для этого потребуется на новом сервере, используя PowerShell, ввести следующую команду:

или если требуется задать новое имя серверу, набираем:

В конце нажимаем Install. Дожидаемся окончания процесса установки.

Шаг 2: Установка первого контроллера домена. Настройка служб Active Directory, DNS, DHCP.

Теперь нажимаем на значок треугольника с восклицательным знаком и выбираем сначала Promote this server to domain controller (Повысить этот сервер до контроллера домена). Позже запустим процесс развертывания DHCP-сервера.

Запустится мастер Active Directory Domain Services Configuration Wizard (Мастер конфигурации доменных служб Active Directory). Доступно, три варианта развертывания, если:

Add New Forest — создать новый корневой домен в новом лесу. Используется для новой «чистой» установки Active Directory; (например ‘test.ru’)

Add a new domain to an existing forest — добавить новый домен в существующем лесу, возможные варианты: Tree Domain — корневой домен нового дерева в существующем лесу (например ‘test2.ru’ параллельно с ‘test.ru’) или Child Domain — дочерний домен в существующем лесу (например ‘corp.test.ru’)

Add a domain controller to an existing domain — добавить дополнительный контроллер домена в существующем домене, используется для резервного или филиального домена.

Выбираем вариант Add New Forest, задаем корневое имя домена, нажимаем Next.

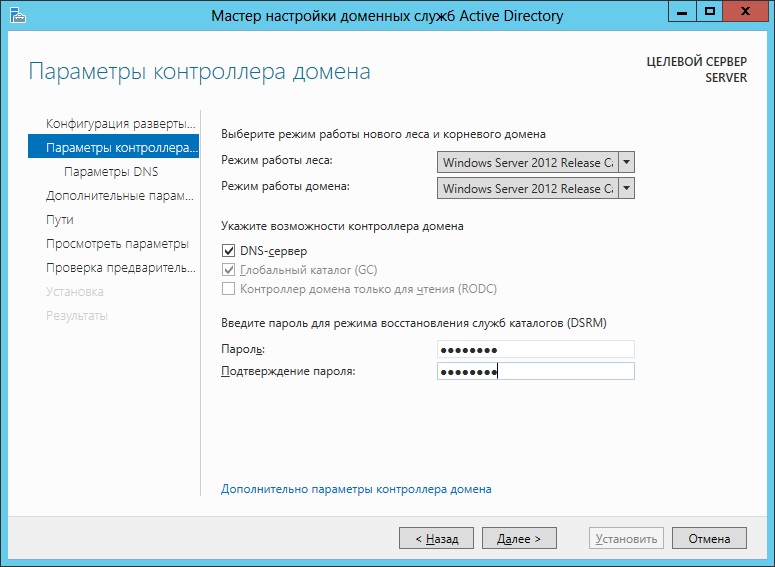

На следующей вкладке можно задать функциональный уровень домена и леса (по умолчанию 2012R2), снять или отметить для установки DNS Server, и задать пароль для режима восстановления службы каталогов (DSRM). Укажем только пароль для DSRM и нажмем Далее.

На следующем шаге DNS Options мастер ругнется, на то, что делегирование для этого DNS-сервера создано не было, потому что не найдена дочерняя зона или запущенный DNS-сервер. Что не удивительно, т.к. роль DNS Server у нас создается в процессе. Нажимаем Next.

Далее в Addional Optional соглашаемся с NetBIOS именем, которое предлагает нам система, жмем Next.

В разделе Paths можно изменить путь к каталогам баз данных, файлам журнала и к SYSVOL. Оставляем по умолчанию, нажимаем Next.

На следующем этапе Review Options отображается сводная информация по настройке. Кнопка View Script, позволяет посмотреть Powershell скрипт, при помощи которого, в будущем можно будет произвести настройку доменных служб Active Directory. Нажимаем Next.

И наконец, на последнем этапе предварительных проверок, если видим надпись: «All prerequisite checks are passed successfully. Click «install» to begin installation.» (Все предварительные проверки пройдены успешно. Нажмите кнопку «установить», чтобы начать установку.), то нажимаем Install, дожидаемся окончания процесса установки.

После перезагрузки, снова заходим в Server Manager -> Dashboard и запускаем пиктограмму треугольника с восклицательным знаком и выбираем там Complete DHCP Configuration (Завершение конфигурации DHCP).

Запустится мастер по конфигурированию DHCP, который нам сообщит, что будут созданы группы безопасности администратора и пользователя DHCP-сервера, и будет произведена авторизация в AD. Нажимаем Next.

На следующем экране нажимаем Commit что бы завершить процесс авторизации в Active Directory.

Если видим, что Create Security Group — Done и Authorizing DHCP Server — Done, то процесс завершился успешно, нажимаем Close.

Теперь создадим обратную зону в DNS. Обратная зона, позволяет выполнить разрешение FQDN-имен хостов по их IP-адресам.

В процессе добавления ролей AD и DNS по умолчанию не создаются, поскольку предполагается, что в сети может существовать другой DNS-сервер, контролирующий обратную зону.

Поэтому создадим ее сами, для этого переходим в диспетчер DNS (DNS Manager), на вкладку Reverse Lookup Zones, кликаем правой кнопкой и выбираем New Zone.

Запустится мастер DNS-зоны. Соглашаемся с параметрами по умолчанию, а именно нам предлагается создать основную зону которая будет хранится на этом сервере (Primary Zone) и будет интегрирована в Active Directory (Store the zone in Active Directory..). Нажимаем Next.

На следующем экране, предлагается выбрать как зона будет реплицироваться, обмениваться данными с другими зонами расположенными на контроллерах и DNS-серверах. Возможны следующие варианты:

Для всех DNS-серверов расположенных на контроллере домена в этом лесу (То all DNS servers running on domain controllers in this forest). Репликации во всем лесу Active Directory включая все деревья доменов.

Для всех DNS-серверов расположенных на контроллере домена в этом домене (То all DNS servers running on domain controllers in this domain). Репликация внутри текущего домена и его дочерних доменов.

Для всех контроллеров домена в этом домене (То all domain controllers in this domain). Репликация на все контроллеры домена внутри текущего домена и его дочерних доменов.

На все контроллеры домена в указанном разделе каталога приложений (To all domain controllers specified in the scope of this directory partition). Репликация на все контроллеры домена, но DNS-зона располагается в специальном каталоге приложений. Поле будет доступно для выбора, после создания каталога. Подробнее.

Выбираем вариант по умолчанию, нажимаем Next. Затем выбираем протокол по умолчанию IPv4 и снова жмем Next.

На следующем экране зададим идентификатор сети (Network ID). В нашем случае 192.168.0. В поле Reverse Lookup Zone Name увидим как автоматически подставится адрес зоны обратного просмотра. Нажимаем Next.

На экране Dynamic Update (динамические обновления), выберем один из трех возможных вариантов динамического обновления.

Разрешить только безопасные динамические обновления (Allow Only Secure Dynamic Updates). Это опция доступна, только если зона интегрирована в Active Directory.

Разрешить любые, безопасные и не безопасные динамические обновления (Allow Both Nonsecure And Secure Dynamic Updates). Данный переключатель, позволяет любому клиенту обновлять его записи ресурса в DNS при наличии изменений.

Запретить динамические обновления (Do Not Allow Dynamic Updates). Это опция отключает динамические обновления DNS. Ее следует использовать только при отсутствии интеграции зоны с Active Directory.

Выбираем первый вариант, нажимаем Next и завершаем настройку нажатием Finish.

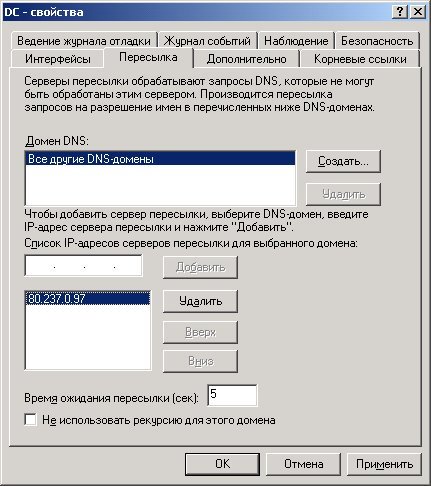

Еще одна полезная опция, которая обычно настраивается в DNS — это серверы пересылки или Forwarders, основное предназначение которых кэшировать и перенаправлять DNS-запросы с локального DNS-сервера на внешний DNS-сервер в сети интернет, например тот что находится у провайдера.

Например мы хотим, что бы локальные компьютеры в нашей доменной сети, в сетевых настройках у которых прописан DNS-сервер (192.168.0.3) смогли получить доступ в интернет, необходимо что бы наш локальный dns-сервер был настроен на разрешение dns-запросов вышестоящего сервера. Для настройки серверов пересылки (Forwarders) переходим в консоль менеджера DNS.

Затем в свойствах сервера переходим на вкладку Forwarders и нажимаем там Edit.

Укажем как минимум один IP-адрес. Желательно несколько. Нажимаем ОК.

Теперь настроим службу DHCP. Запускаем оснастку.

Сперва зададим полный рабочий диапазон адресов из которого будут браться адреса для выдачи клиентам. Выбираем ActionNew Scope. Запустится мастер добавления области. Зададим имя области.

Далее укажем начальный и конечный адрес диапазона сети.

Далее добавим адреса которые мы хотим исключить из выдачи клиентам. Жмем Далее.

На экране Lease Duration укажем отличное от по умолчанию время аренды, если требуется. Жмем Далее.

Затем согласимся, что хотим настроить опции DHCP: Yes, I want to configure these option now.

Последовательно укажем шлюз, доменное имя, адреса DNS, WINS пропускаем и в конце соглашаемся с активацией области нажатием: Yes, I want to activate this scope now. Finish.

Для безопасной работы службы DHCP, требуется настроить специальную учетную запись для динамического обновления записей DNS.

Это необходимо сделать, с одной стороны для того что бы предотвратить динамическую регистрацию клиентов в DNS при помощи административной учетной записи домена и возможного злоупотребления ею, с другой стороны в случае резервирования службы DHCP и сбоя основного сервера, можно будет перенести резервную копию зоны на второй сервер, а для этого потребуется учетная запись первого сервера. Для выполнения этих условий, в оснастке Active Directory Users and Computers создадим учетную запись с именем dhcp и назначим бессрочный пароль, выбрав параметр: Password Never Expires.

Назначим пользователю надежный пароль и добавим в группу DnsUpdateProxy. Затем удалим пользователя из группы Domain Users, предварительно назначив пользователю primary группу «DnsUpdateProxy». Данная учетная запись будет отвечать исключительно за динамическое обновление записей и не иметь доступа не каким другим ресурсам где достаточно базовых доменных прав.

Нажимаем Apply и затем ОК. Открываем снова консоль DHCP. Переходим в свойства протокола IPv4 на вкладку Advanced.

Нажимаем Credentials и указываем там нашего пользователя DHCP.

Нажимаем ОК, перезапускаем службу.

Позже мы еще вернемся к настройке DHCP, когда будем настраивать резервирование службы DHCP, но для этого нам надо поднять как минимум второй и последующий контроллеры домена.

Источник: http://sanotes.ru/windows-2012r2-1st-kontroller-domena-v-lesu/

Настройка Active Directory Domain Services

Настройка Active Directory представляет из себя достаточно простой процесс и рассматривается на множестве ресурсов в интернете, включая официальные. Тем не менее на своем блоге я не могу не затронуть этот момент, поскольку большинство дальнейших статей будет так или иначе основано на окружении, настройкой которого я планирую заняться как раз сейчас.

Если вам интересна тематика Windows Server, рекомендую обратиться к тегу Windows Server на моем блоге. Также рекомендую ознакомиться с основной статье по Active Directory — Active Directory Domain Services

Подготовка окружения

Разворачивать роль AD я планирую на двух виртуальных серверах (будущих контроллерах домена) по очереди.

- Первым делом нужно задать подходящие имена серверов, у меня это будут DC01 и DC02;

- Далее прописать статические настройки сети (подробно этот момент я рассмотрю ниже);

- Установите все обновления системы, особенно обновления безопасности (для КД это важно как ни для какой другой роли).

На этом этапе необходимо определиться какое имя домена у вас будет. Это крайне важно, поскольку потом смена доменного имени будет очень большой проблемой для вас, хоть и сценарий переименования официально поддерживается и внедрен достаточно давно.

Поскольку у меня будут использоваться виртуализованные контроллеры домена, необходимо изменить некоторые настройки виртуальных машин, а именно отключить синхронизацию времени с гипервизором.

Время в AD должно синхронизироваться исключительно с внешних источников.

Включенные настройки синхронизации времени с гипервизором могут обернуться циклической синхронизацией и как следствие проблемами с работой всего домена.

Примечание: отключение синхронизации с хостом виртуализации — самый простой и быстрый вариант. Тем не менее, это не best practic. Согласно рекомендациям Microsoft, нужно отключать синхронизацию с хостом лишь частично 1. Для понимания принципа работы читайте официальную документацию 2 3, которая в последние годы радикально подскочила вверх по уровню изложения материала.

Вообще сам подход к администрированию виртуализованных контроллеров домена отличается в виду некоторых особенностей функционирования AD DS 4 5:

На этом основные шаги по подготовке окружения завершены, переходим к этапу установки.

Установка Active Directory

Установка производится через Server Manager и в ней нет ничего сложного, подробно все этапы установки вы можете увидеть ниже:

Сам процесс установки претерпел некоторые изменения 6 по сравнению с предыдущими версиями ОС:

Необходимо выбрать только роль Доменные службы Active Directory, никакие дополнительные компоненты устанавливать не нужно. Процесс установки занимает незначительно время и можно сразу переходить к настройке.

Настройка Active Directory

Когда установится роль, справа вверху Server Manager вы увидите восклицательный знак — требуется провести конфигурацию после развертывания. Нажимаем Повысить роль этого сервера до контроллера домена.

Далее весь процесс будет проходить в мастере настройки.

Повышение роли сервера до контроллера домена

Этапы работы мастера подробно описаны в документации 7. Тем не менее, пройдемся по основным шагам.

Поскольку мы разворачиваем AD с нуля, то нужно добавлять новый лес. Не забудьте надежно сохранить пароль для режима восстановления служб каталогов (DSRM). Расположение базы данных AD DS можно оставить по умолчанию (именно так и рекомендуют. Однако для разнообразия в своей тестовой среде я указал другой каталог).

Дожидаемся установки.

После этого сервер самостоятельно перезагрузится.

Создание учетных записей администраторов домена/предприятия

Залогиниться нужно будет под учетной записью локального администратора, как и прежде. Зайдите в оснастку Active Directory — пользователи и компьютеры, создайте необходимые учетные записи — на этом этапе это администратор домена.

Сразу же рекомендую настроить и иерархию организации (только не используйте русские символы!).

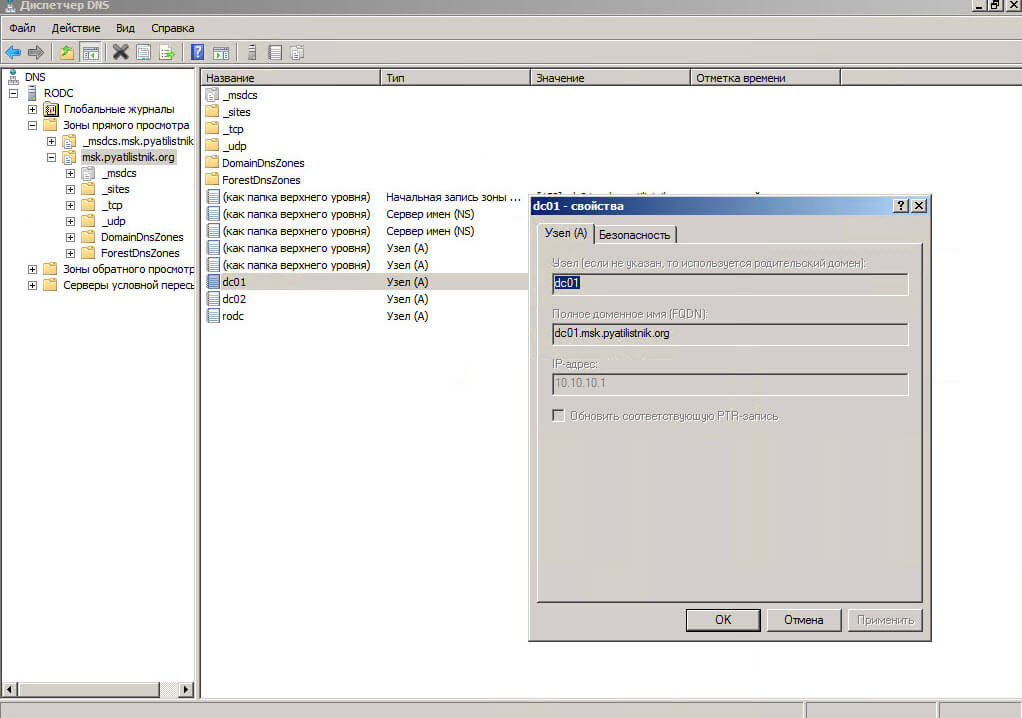

Настройка DNS на единственном DC в домене

Во время установки AD также была установлена роль AD DNS, поскольку других серверов DNS у меня в инфраструктуре не было. Для правильно работы сервиса необходимо изменить некоторые настройки.

Для начала нужно проверить предпочитаемые серверы DNS в настройках сетевого адаптера. Необходимо использовать только один DNS-сервер с адресом 127.0.0.1. Да, именно localhost.

По умолчанию он должен прописаться самостоятельно.

Убедившись в корректности настроек, открываем оснастку DNS. Правой кнопкой нажимаем на имени сервера и открываем его свойства, переходим на вкладку «Сервер пересылки». Адрес DNS-сервера, который был указан в настройках сети до установки роли AD DS, автоматически прописался в качестве единственного сервера пересылки:

Необходимо его удалить и создать новый и крайне желательно, чтобы это был сервер провайдера, но никак не публичный адрес типа общеизвестных 8.8.8.8 и 8.8.4.4. Для отказоустойчивости пропишите минимум два сервера. Не снимайте галочку для использования корневых ссылок, если нет доступных серверов пересылки. Корневые ссылки — это общеизвестный пул DNS-серверов высшего уровня.

Добавление второго DC в домен

Поскольку изначально я говорил о том, что у меня будет два контроллера домена, пришло время заняться настройкой второго. Проходим также мастер установки, повышаем роль до контроллера домена, только выбираем Добавить контроллер домена в существующий домен:

Обратите внимание, что в сетевых настройках этого сервера основным DNS-сервером должен быть выбран настроенный ранее первый контроллер домена! Это обязательно, иначе получите ошибку.

После необходимых настроек логиньтесь на сервер под учетной записью администратора домена, которая была создана ранее.

Настройка DNS на нескольких DC в домене

Для предупреждения проблем с репликацией нужно снова изменить настройки сети и делать это необходимо на каждом контроллере домена (и на существовавших ранее тоже) и каждый раз при добавлении нового DC:

Если у вас больше трех DC в домене, необходимо прописать DNS-серверы через дополнительные настройки именно в таком порядке. Подробнее про DNS вы можете прочитать в моей статье Шпаргалка по DNS.

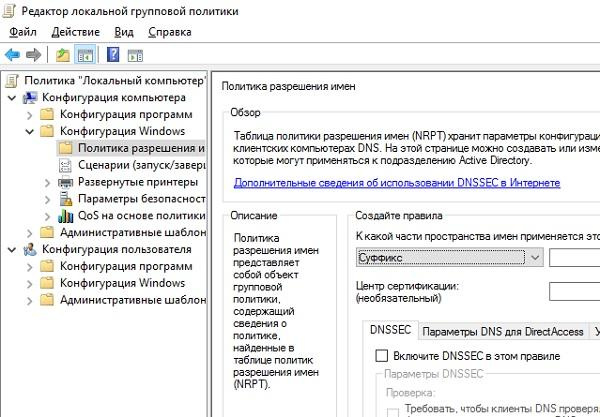

Настройка времени

Этот этап нужно выполнить обязательно, особенно если вы настраиваете реальное окружение в продакшене. Как вы помните, ранее я отключил синхронизацию времени через гипервизор и теперь нужно её настроить должным образом.

За распространение правильного время на весь домен отвечает контроллер с ролью FSMO PDC эмулятор (Не знаете что это такая за роль? Читайте статью PDC emulator — Эмулятор первичного контроллера домена).

В моем случае это конечно же первый контроллер домена, который и является носителем всех ролей FSMO изначально.

Настраивать время на контроллерах домена будем с помощью групповых политик. Напоминаю, что учетные записи компьютеров контроллеров домена находятся в отдельном контейнере и имеют отдельную групповую политику по умолчанию. Не нужно вносить изменения в эту политику, лучше создайте новую.

Назовите её как считаете нужным и как объект будет создан, нажмите правой кнопкой — Изменить.

Переходим в Конфигурация компьютераПолитикиАдминистративные шаблоныСистемаСлужба времени WindowsПоставщики времени.

Активируем политики Включить NTP-клиент Windows и Включить NTP-сервер Windows, заходим в свойства политики Настроить NTP-клиент Windows и выставляем тип протокола — NTP, остальные настройки не трогаем:

Дожидаемся применения политик (у меня это заняло примерно 5-8 минут, несмотря на выполнение gpupdate /force и пару перезагрузок), после чего получаем:

Вообще надо сделать так, чтобы время с внешних источников синхронизировал только PDC эмулятор, а не все контроллеры домена под ряд, а будет именно так, поскольку групповая политика применяется ко всем объектам в контейнере.

Нужно её перенацелить на конкретный объект учетной записи компьютера-владельца роли PDC-эмулятор. Делается это также через групповые политики — в консоли gpmc.msc нажимаем левой кнопкой нужную политику и справа у вас появятся её настройки.

В фильтрах безопасности нужно добавить учетную запись нужного контроллера домена:

Подробнее о принципе работы и настройке службы времени читайте в официальной документации 8.

На этом настройка времени, а вместе с ней и начальная настройка Active Directory, завершена.

Источник: https://blog.bissquit.com/windows/windows-server/nastrojka-active-directory-domain-services/

Установка роли контролера домена на Windows Server 2008/ 2008 R2

Контроллер домена (Domain Controller)– сервер, контролирующий область компьютерной сети (домен).

Если более подробно, то DC позволяет централизованно администрировать все сетевые ресурсы, включая пользователей, файлы, периферийные устройства, доступ к службам, сетевым ресурсам, веб-узлам, базам данных и так далее.

В компаниях в которых более 10 компьютеров рекомендуется для централизованного управления, рекомендуется создать доменную сеть, само собой первый сервер который должен появиться в доменной сети это контроллер домена. В этой статье пошагово опишу как установить роль контроллера домена на сервер Windows Server 2008 2008 R2.

Имеем установленную операционную систему Windows Server 2008 2008 R2 на которую необходимо развернуть роль Контроллера домена (DC). Но перед установкой DC необходимо подготовить сервер, с этого и начнем.

Подготовка к установке контроллера домена:

1 Установить все обновления на сервер

Нажмите правой кнопкой мыши на «Компьютер» выберите «Свойства» , в окне свойств нажмите «Центр обновления Windows» проверьте и установите все обновления.

2 Установить часовой пояс и имя компьютера

В окне «Диспетчер сервера» нажмите «Изменить свойства системы».

В закладке Имя компьютера нажмите кнопку “Изменить” и впишите необходимое имя. В этом примере я использую имя – DC. Нажмите “Ок“.

После этого необходимо перезагрузить сервер.

Что бы изменить часовой пояс необходимо нажать на часы в панели управления в правом углу, выбрать «Изменение настрое даты и времени» в открывшемся окне нажать «Изменить часовой пояс» и выбрать необходимые настройки часового пояса.

3 Настроить сетевую конфигурацию для котроллера домена

Для контролера домена необходимо использовать статический IP адрес и маску подсети.

Что бы указать сетевые настройки, необходимо в окне Диспетчера сервера нажать «Отобразить сетевые подключения»

На необходимом сетевом подключении нажать правой кнопкой мыши, выбрать «Свойства» в открывшемся окне свойств выбрать «Протокол интернета версии 4 (TCP/IPv4)», выбрать активизировавшуюся кнопку «Свойства» и заполнить поля сетевых настроек.

4 Подготовить имя домена и DNS-имя

Домен должен иметь уникальное DNS-имя, в моем случае pk-help.com.

Установка роли контроллера домена

Первым делом необходимо установить роль «Доменные службы Active Directory». Для этого запускаем «Диспетчер сервера- Роли» , нажимаем «Добавить роль».

Читаем информационное окно и нажимаем «Далее».

В окне Выбора ролей сервера ставим галочку напротив «Доменные службы Active Directory», появится окно о установки дополнительных компонентов, нажимаем «Добавить необходимые компоненты».

После этого появляется галочка напротив «Доменные службы Active Directory», нажимаем «Далее».

Читаем информационное окно и нажимаем «Далее».

В окне Подтверждения, утверждаем свой выбор и нажимаем «Установить».

После этого будет происходить установка ролей. По окончании, если все прошло успешно, увидите окно с подтверждением успешной установки, нажимаете «Закрыть».

На этом процесс установки контроллера домена не закончен, теперь необходимо, как и на Windows Server 2003, запустить команду DCPROMO. Для этого нажимаем «Пуск» и в строке поиска пишем DCPROMO и нажимаем «Enter».

Откроется мастер установки доменных служб AD, нажимаем «Далее».

Читаем очередное информационное окно и нажимаем «Далее».

Поскольку мы настраиваем первый домен в лесу, в окне выбора конфигурации развертывания, выбираем «Создать новый домен в новом лесу».

После этого указываем имя корневого домена леса. В данном примере я использовал имя – pk-help.com.

Для того, что бы использовать все преимущества контроллера домена развернутого на Windows Server 2008 R2 в окне выбора режима домена леса, необходимо указать Windows Server 2008 R2.

По умолчанию будет выбран DNS- сервер. Мастер установки доменных служб AD создаст инфраструктуру DNS в процессе установки контролера домена. Первый контроллер домена в лесу должен быть сервером глобального каталога и не может быть контроллером домена только для чтения RODC. Все оставляем как есть и нажимаем «Далее».

Появится сообщение о том, что не удается делегировать для этого DNS-сервера невозможно создать, поскольку полномочная родительская зона не найдена или не использует DNS-сервер Windows. Нажимаем «Да».

В следующем окне можно изменить расположение баз данных, файлов журнала и папки Sysvol.

Эти файлы лучше всего хранить в трех отдельных папках, где нет приложений и других файлов, которые не связанны с AD, благодаря этому повыситься производительность, а также эффективность архивации и восстановления. Поэтому не рекомендую менять пути, оставить все как есть и нажать кнопку «Далее».

Следующим шагом необходимо ввести пароль администратора для запуска режима восстановления. Поскольку при установке на сервер роли контроллера домена такое понятие как локальный администратор теряет всякий смысл.

В следующем окне проверяем все настройки и если все указано верно нажимаем «Далее».

Начнется установка первого контроллера домена в лесу. Процесс может занять 10-20 мин. Рекомендую установить галочку “Перезагрузить” по окончании.

После перезагрузки сервера, процесс настройки первого контроллера домена можно считать оконченной.

Для отказоустойчивой работы доменной сети, рекомендуется использовать два и более контроллера домена. Как настроить второй контроллер домена в сети, будет описано в следующих статьях.

Источник: http://pk-help.com/server/install-dc-windows_server_2008-2008_r2

Как создать локальную сеть в домене Windows / Локальная сеть, легко и просто

Всем привет, вот наконец дошли руки чтобы написать для новичков, мануал как создать и настроить локальную сеть в домене Windows. Большую часть материала я выкладывал в разных статьях, так что давайте все разложим в хронологическом порядке.

Что такое локальная сеть, википедия дает очень простой ответ Лока́льная вычисли́тельная сеть (ЛВС, локальная сеть; англ. Local Area Network, LAN) — компьютерная сеть, покрывающая обычно относительно небольшую территорию или небольшую группу зданий (дом, офис, фирму, институт).

Также существуют локальные сети, узлы которых разнесены географически на расстояния более 12 500 км (космические станции и орбитальные центры). Несмотря на такие расстояния, подобные сети всё равно относят к локальным.

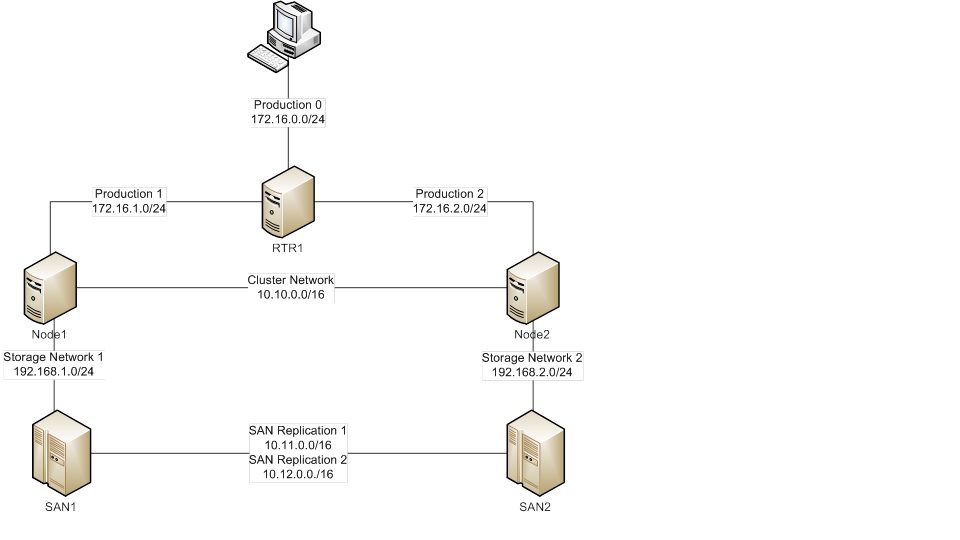

В идеале локальная сеть строится на ядре уровня L3, коммутаторах доступа L2, и конечные клиенты и серверы. Выглядит это приблизительно вот так

схема локальной сети

Предположим, что ваш сетевик все это настроил, теперь дело за вами. Для начала, чтобы организовать домен, нам нужно поставить операционную систему на сервер. На выбор на текущий момент два варианта это 2008R2 и 2012R2, я бы посоветовал последний. О том как поставить windows server смотрите ссылки ниже.

- Как установить windows server 2008R2

- Как установить windows server 2012R2

Далее когда вы поставили операционку нужно произвести первичные настройки, об это подробнее описано тут Первоначальная настройка сервера windows server 2008 R2

Далее задаем нашему серверу понятное имя, как это делается читайте в статье В помощь начинающим. Как сменить имя компьютера в windows server 2008 R2.

После того как вы задали имя вашего сервера, который будет контроллером домена, не спешите его перезагружать, нужно дать ему статически ip адрес (Настроить статический ip адрес в windows server 2008R2 1 часть), той сети которую вы выбрали для вашей инфраструктуры (Планирование локальной сети / Как правильно спроектировать локальную сеть). Перезагружаемся, следующим шагом нам нужно установить контроллер домена и Active Directory, подробнее тут (Как установить Active Directory)

После установки Active Directory, вам нужно создать пользователей, группы и организационные подразделения, подробнее далее:

После создания учеток, нужно организовать рабочие места, а значит поставить клиентсвкие операционные системы:

Все бы хорошо, но если нужно поставить 100 или более систем, тут нам поможет сервер автоматической установки WDS? установим его (Автоматизированная установка клиентских операционных систем при помощи Windows Deployment Services – Часть 1.

Установка WDS). После установки WDS нам нужно создать эталонные образа для установки, об этом подробно тут (Автоматизированная установка клиентских операционных систем при помощи Windows Deployment Services — Часть 4.

Добавляем образа загрузки и установки)

После, установки всех клиентских систем, не будем же мы всем вручную настраивать ip адреса, для этого поставим и настроить DHCP сервер (Как установить DHCP в windows server 2008R2)

Нам нужно прийти в итоге вот к такому виду.

Теперь все клиентские компьютеры нужно занести в домен (Как добавить компьютер в домен windows 2008 R2)

После, того как сеть заработала, встает вопрос с активацией windows, в корпоративной среде с большим количеством сотрудников, ставят KMS сервер

После активации windows, следует создать одного локального администратора, общего для всех компьютеров, сделаем это с помощью групповой политики (Как создать и добавить локального пользователя (администратора) через групповые политики в windows server 2008R2 / 2012R2)

Отключим лишние вещи через туже групповую политику, а именно (Как отключить программу по улучшению качества ПО с помощью групповой политики в Windows 7,8.1,10,2008R2,2012R2,2014R2)

Создадим, обратную зону в DNS, для того чтобы ip могли разрешаться в DNS имена (Как создать обратную зону в windows server 2008R2)

Теперь, немного защитим домен и отнимем у пользователей возможность заносить компьютеры в домен (Как изменить количество компьютеров, которое пользователь может добавить в домен в Windows Server 2008 R2)

Никто не застрахован от ошибок, и случайного удаления какой либо сущности из Active Directory, поэтому включим механизм восстановления:

Следующим этапом идет необходимость, установить принтер через gpo, для экономии времени системного администратора.

Источник: http://pyatilistnik.org/kak-sozdat-lokalnuyu-set-v-domene-windows-domennaya-lokalnaya-set/

Домен в локальной сети: что это такое, создание

В некоторых случаях возникает необходимость вывести компьютеры локальной сети из рабочих групп и подключить их к локальному домену. Это дает возможность устанавливать групповые политики, управлять доступом пользователей, распределять между ними ресурсы, пользоваться своей учетной записью с любого компьютера в сети и другие полезные для системного администратора преимущества.

Что такое домен в локальной сети

Под доменом локальной сети принято понимать такую сеть, которая объединяет компьютеры под одной общей политикой безопасности и управляется централизовано.

Таким образом при объединении компьютеров сети в рабочие группы взаимодействие машин основывается на принципе «клиент-клиент», а в домене это уже «клиент-сервер».

В качестве сервера выступает отдельная машина, на которой хранятся все учетные записи пользователей сети. Так же можно хранить и профиль каждого пользователя.

Целесообразность организации такого доступа обусловлена несколькими факторами:

- локальная сеть постоянно развивается и количество пользователей растет;

- видоизменяется топология и география сети;

- необходимо разграничить доступ к ресурсам для каждого пользователя или группы;

- контроль за использованием ресурсов глобальной сети интернет.

При организации доступа на основе рабочих групп, такой контроль организовать просто невозможно. Однако, когда сеть состоит из всего нескольких компьютеров, то совершенно не имеет никакого смысла ставить отдельный сервер домена, это просто экономически нецелесообразно.

Если ЛВС организована на основе Microsoft Windows Server, то служба, которая отвечает за контролер домена называется AD (Active Directory), если под управлением *nix (Unix, Linux, FreeBSD) служба управляющая пользователями имеет название LDAP (Lightweght Directory Access Protocol).

Создание контроллера домена под Windows Server 2003/2008

Теперь разберемся, как создать домен в локальной сети. После того, как на сервер установлена операционная система и проведены предварительные настройки, можно приступить к конфигурации службы Active Directory:

- Серверу задается статический IP, желательно в начальном диапазоне адресов подсети.

- Устанавливаются компоненты, которые отвечают за работу сервера, если они не были установлены раньше — Active Directory, DNS, DHCP, WINS.

- Следующий шаг — это установка непосредственно контролера домена. Для этого нужно:

- открыть «Диспетчер сервера» и нажать ссылку «Добавить роли»;

- в открывшемся диалоговом окне нужно проставить галочки напротив установленных служб, чтобы мастер конфигурации смог провести настройки, добавил службы в автозапуск и другие служебные действия.

- После того как службы были установлены в «Диспетчере сервера» под ролями сервера их можно будет увидеть. При этом будет висеть ошибка запуска напротив «Доменные службы Active Directory».

- Избавиться от ошибки поможет «Мастер установки доменных служб», который запускается из командной строки «Пуск — Выполнить — cmd — dcpromo».

- Пропустив несколько информационных окон, поставить переключатель на «Создать новый домен в новом лесу».

- Следующий шаг — это придумать имя домена. О правилах выбора доменных имен написано множество статей в интернете, но все они сводятся к одному: при выборе имени необходимо придерживаться соглашения и стандартов ICANN.

- После проверки имени на совпадения в сети, требуется выбрать режим совместимости работы сервера.

- В следующем шаге мастер предупредит о том, что дополнительно будет настроен DNS сервер и на вопрос о делегировании соглашаемся.

- Дальше нужно будет выбрать каталоги, в которых будут располагаться базы данных. Можно оставить по умолчанию или выбрать другое размещение.

- И напоследок придумать и ввести пароль для учетной записи «Администратор».

Это все действия, которые надлежит проделать для настройки домена в локальной сети. После того как мастер завершит работу, желательно будет перегрузить машину и войти в домен под учетной записью администратора для дальнейшей конфигурации пользователей и политик безопасности.

Иногда происходит такая ситуация, что компьютер не определяет сеть, вернее ставит статус «Неопознанная сеть». Ситуация возникает из-за того, что сервер замыкает DNS сам на себя, т.е. на петлю с адресом 127.0.0.1. Чтобы избавиться от этого, необходимо в настройках соединения указать в качестве DNS адрес сервера в локальной сети.

Организация работы ЛВС в доменной зоне процесс не сложный, но хлопотный. После настройки сервера не забываем ввести все рабочие станции в доменную зону. Дальнейшие действия по организации сети зависят от текущих нужд, но значительно упростят работу администратору и снимут ряд вопросов от пользователей.

Источник: http://PoSetke.ru/windows/domen-v-lokalnoj-seti.html